Die Rotweingläser schimmern im Licht einer Kerze. Eingekuschelt in Decken und Kissen starten sie einen romantischen Film. Intime Momente – privat und nicht öffentlich … Doch plötzlich dreht sich ein Schlüssel im Haustürschloss. Die Tür geht auf und der Ex-Partner steht mitten in der Wohnung. Unglaublich? Vielleicht, aber auch Realität. Denn bei einer Trennung ist die Rückgabe von Schlüsseln oder der Austausch von Schlössern oft das Letzte, woran die ehemaligen Partner denken.

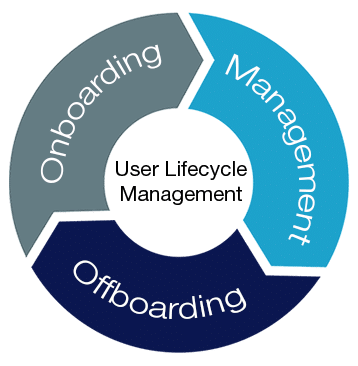

Das gilt auch im Arbeitsalltag. Nicht selten haben Ex-Mitarbeiter nach ihrem Ausscheiden (Offboarding) noch Zugänge zu den Räumen aber vor allem zu den IT-Systemen, Datenbanken und Netzwerken des ehemaligen Arbeitgebers. Auch wenn die Büroschlüssel fast immer kontrolliert eingezogen werden – die digitalen Schlüssel „passen“ oft noch über Tage und Wochen in die IT-Schlösser des Unternehmens – und manchmal bleiben so Zugänge für immer.

Das Risiko ist enorm. Wenn ein Ex-Mitarbeiter noch Zugang hat zum Intranet, zu seinen E-Mail-Accounts, zum CRM-System, dann entscheidet nur Moral und Charakter über die IT-Sicherheit des Unternehmens. Mit bösem Willen wird der Diebstahl wertvoller Daten zum Kinderspiel. Informationen zu Produkten oder Kunden fließen ab, Sicherheitsprozesse werden manipuliert und Aufträge können verloren gehen. Offboarding-Prozesse bergen Risiken und können leicht zum Alptraum für IT-Leiter und Management werden, insbesondere in wachsenden und sich ausdifferenzierenden Unternehmen.

Die Maxime lautet: Das Offboarding muss die vollständige Entkopplung eines Mitarbeiters von allen Daten, Konten und IT-Systemen sicherstellen- vor Ort (On-Prem) und in der Cloud.

Doch Unternehmen wissen häufig gar nicht, welche Zugriffsrechte und Datenzugänge ein Mitarbeiter hat. Die Anzahl der Büroschlüssel ist meist lückenlos dokumentiert. Welche digitalen Türen ehemalige Mitarbeiter per Login öffnen können, kann oft niemand mehr sagen.

Das Problem: Systeme zur Berechtigungsverwaltung sind in vielen Unternehmen veraltet oder selbst entwickelt – von Schnittstellen oder gar einer Integration in das Personalmanagement ganz zu schweigen. Viele identitätsbezogene Arbeiten laufen noch manuell ab. Unzählige unterschiedliche Zugänge werden unkontrolliert und undokumentiert vergeben bzw. gesperrt. Stück für Stück entsteht ein Wildwuchs aus Berechtigungen und Zugriffen. Dann ist es gar nicht so einfach oder schlicht unmöglich, die verschiedenen Logins beim Ausscheiden eines Mitarbeiters zu identifizieren und abzuschalten. Das Offboarding wird zur Glücksache.

Studien belegen:

- Fast ein Drittel ehemaliger Arbeitnehmer hat noch Zugang zu den Netzwerken seines früheren Arbeitgebers (in anderen Studien sind es bis zu 50 %).

Die Crux:

Eine vollständige Eliminierung aller Konten und Zugänge eines ehemaligen Mitarbeiters (vor Ort und in der Cloud) gilt als eine der größten Herausforderungen für das digitalisierte Unternehmen. Durch die schrittweise und unbeaufsichtigte Vergabe von Berechtigungen an Einzelpersonen oder Rollen über einen Identitätslebenszyklus hinweg (Access Creep) entsteht ein enormes Sicherheitsrisiko. Denn dann reicht das simple Abschalten der gebräuchlichen und allgemein bekannten Logins möglicherweise nicht aus, um der Gefahr durch Insider-Bedrohungen, dem mutwilligen Datendiebstahl oder der Systemmanipulation zu begegnen.

Die Lösung:

Automatisierung von On- und Offboarding-Prozessen mit Hilfe von Software-Lösungen: datensicher, einfach und schnell.

Das professionelle also sichere und schnelle Offboarding sollte beim automatisierten Onboarding beginnen. Ein modernes Identity- und Accessmanagement-Tool (IAM) verbindet sich mit dem Personalsystem und beim Eintritt werden je nach Position in der Organisation automatisiert die entsprechenden Zugriffsrechte vergeben. Auch rollenunabhängige, individuelle Zugänge werden über das gleiche System gesteuert.

Das Offboarding funktioniert genauso einfach und sicher mit IAM: Wenn der Mitarbeiter die Organisation verlässt, werden seine Accounts automatisch und systemübergreifend gesperrt.

Wenn für das Onboarding gilt: Der erste Eindruck zählt. So gilt für das Offbarding: Der letzte Eindruck beweist, wie professionell HR und IT zusammenarbeiten können.

Geschrieben von:

Jan Pieter Giele

Managing Director DACH, Nord- & Osteuropa

Jan Pieter Giele ist seit 2004 als Managing Director verantwortlich für die Aktivitäten der Tools4ever Informatik GmbH. Von Bergisch Gladbach aus kümmert er sich um die Weiterentwicklung und den Verkauf unserer IAM-Tools in Deutschland, Schweiz, Österreich und Nord- & Osteuropa und überwacht Beratung, Implementierung und Support.