Wenn die Zugänge und Berechtigungen zu Ihren Informationen nicht richtig geschützt und verwaltet werden, wird das Unternehmen gefährdet – in Bezug auf Datensicherheit, Compliance oder einfach nur organisatorische Effizienz.

Die IT-Abteilung spielt dabei eine entscheidende Rolle, schließlich hat sie die Aufgabe die Zugänge und Berechtigungen der Mitarbeiter auf Daten und Systeme zu ermöglichen und zu verwalten.

Für viele Unternehmen und Organisationen stellt die Verwaltung der Benutzerkonten eine größere Herausforderung dar, als die Verwaltung der Server.

IAM optimiert Ihre Benutzerverwaltungs-Prozesse und unterstützt Sie gleichzeitig bei der Einhaltung von Gesetzen und Richtlinien zur Datensicherheit im Bereich von DSGVO, ISO 2700x u.a. On-Premise oder in der Cloud.

Smart. Secure. Identity and Access Management.

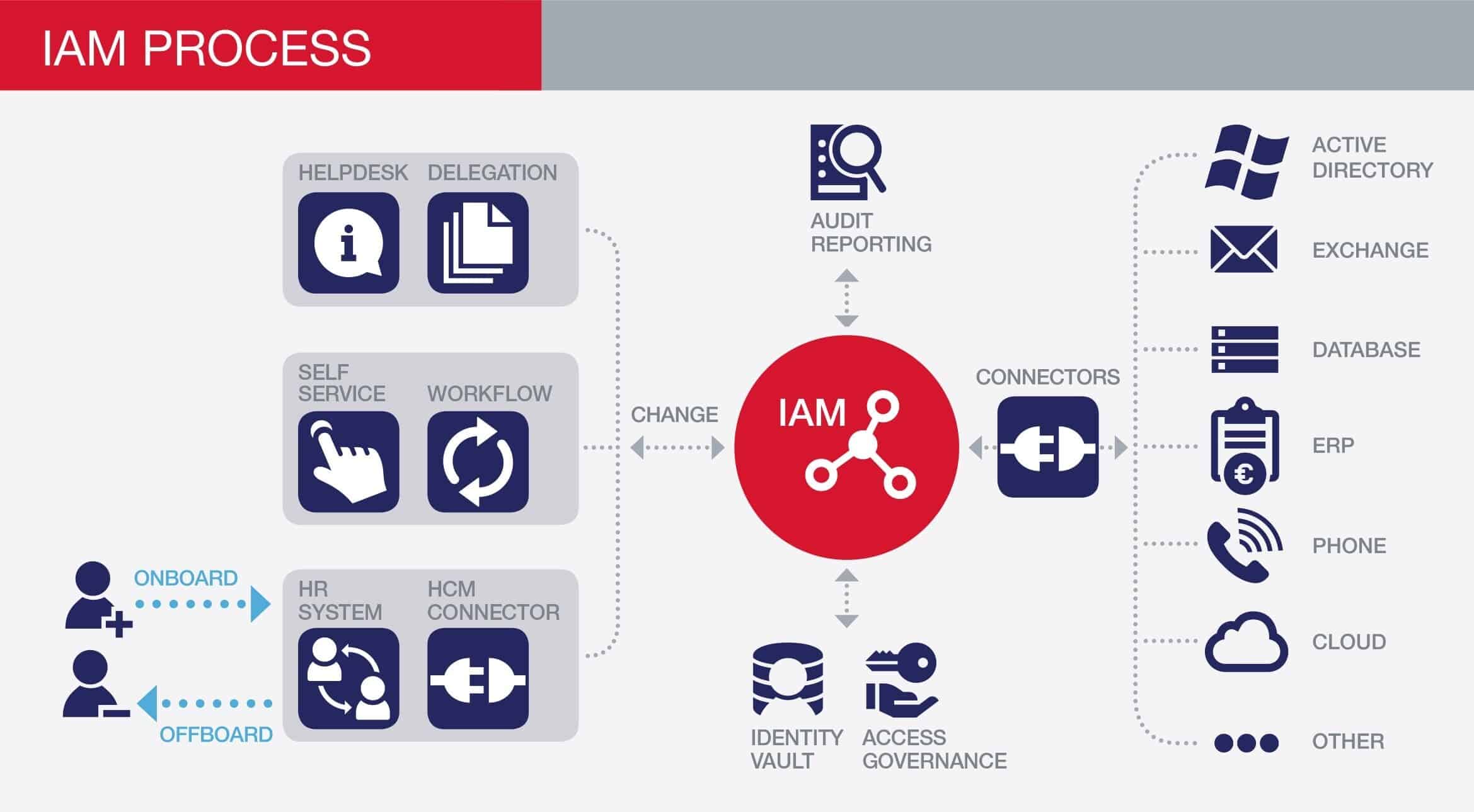

Identity and Access Manager bietet für Ihr Identity Management folgende Funktionalitäten:

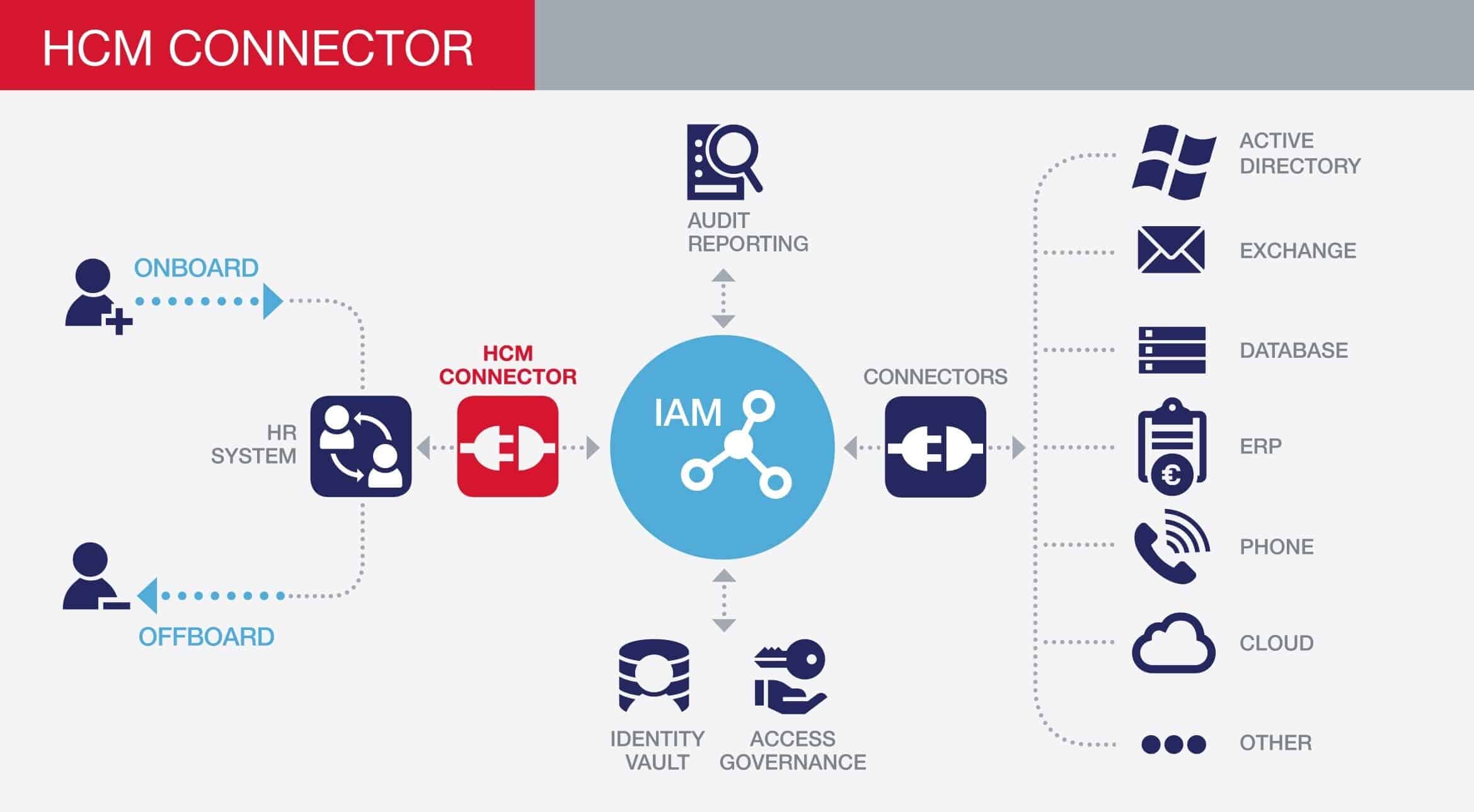

Automatisiertes On- und Offboarding: Neue Mitarbeiter haben ab Tag 1 Zugang zu Ihren Systemen und Daten. Keine aktiven Accounts mehr für Ex-Mitarbeiter, DSGVO/BSI Compliant. Weniger Arbeit für die IT dank automatisierter Benutzerverwaltung.

Helpdesk Delegation: Routine Arbeit beseitigen. Effiziente, vereinfachte und automatisierte Benutzerverwaltungsprozesse innerhalb der IT Abteilung.

Self Service und Workflows: IT Service Katalog für die Organisation. Optimierte Service Prozesse mit Self Service Workflows sorgen für zufriedene User und eine entlastete IT.

Schnittstellen: zu mehr als 150 Systemen wie z.B. Active Directory, SAP, Office 365, P&I LOGA, PAISY, TOPdesk und viele weitere IAM-Schnittstellen für Ihre automatisierte und systemübergreifende Benutzerverwaltung.

Access Governance: Wer darf was? Rollenbasiertes-Zugriffs-Management.

Berechtigungs- und Audit Reporting: Behalten Sie den Überblick und bestehen Sie Audits einfacher.

HR 4.0: Automatisiertes On- und Offboarding von Mitarbeitern

Euphorie, Vorfreude und etwas Nervosität: Der erste Tag im neuen Unternehmen ist immer aufregend. Die neuen Kollegen begrüßen, den Schreibtisch einrichten und dann das erste Mal den neuen Rechner hochfahren, einloggen und … alles läuft!

Und das von Beginn an mit den korrekten Zugängen auf die benötigten Systeme und Daten – entspannt und stressfrei bis zum letzten Tag. Denn automatisch und ohne Aufwand schließen sich dann die Zugänge und Berechtigungen wieder. Keine Sorgen um die Datensicherheit oder den Datenschutz. Alles konform zu DSGVO und anderen gesetzlichen Vorgaben.

Alles dank der neuen automatisierten Schnittstelle zwischen Personalsystem und Active Directory.

Helpdesk Delegation

Überstunden, keine Zeit für die Familie, zeitverschlingende Routineaufgaben und Reportings: Das war gestern! Heute bereitet die Benutzerpflege mir viel weniger Arbeit und außerdem kann ich die Verwaltungsaufgaben jetzt einfach an das Helpdesk delegieren. Die Kontrolle ist auch wieder hergestellt, das neue System mit Protokoll- und Reportingfunktion ist richtig übersichtlich. Compliance- oder Datenschutzvorgaben bereiten mir keine Sorgen mehr. Und die IT-Auditprozesse sind einfach umzusetzen. Insgesamt haben wir viel mehr Kapazitäten in der IT und wieder Zeit für wichtige Projekte. Ich freue mich schon auf morgen!

Workflow Management & Self-Service

Der moderne Arbeitsplatz für die Mitarbeiter, Einführung eines neuen CRM, Cloudmigration, Windowsumstellung, Integration der neuen mobilen Geräte, die IT Strategie der Geschäftsführung und natürlich der Datenschutz: Immer mehr Aufgaben für uns in der IT.

Gut, dass wir das Self-Service-Modul mit festgelegten Genehmigungs-Workflows haben. Das entlastet uns in der IT doch deutlich. Standardaufgaben wie das Zurücksetzen von Passwörtern, die Vergabe von Berechtigungen auf Shares und Projektordner, der spezielle Zugang zu Anwendungen oder Daten – das alles können wir einfach, sicher aber kontrolliert an die User delegieren. Die wissen doch auch am besten, wer welche Berechtigungen braucht.

Access Governance

Die IAM Software unterstützt die Verwaltung von Zugriffsrechten der Mitarbeiter auf Anwendungen und Daten. Als Best Practice gilt hier Role Based Access Control (RBAC). Berechtigungsverwaltung oder Access Governance mit IAM ersetzt die manuelle, mangelhafte und fehleranfällige Zugriffsverwaltung per Copy User, Excel-Tabelle oder User Template. Die Zugriffsrechte werden in einem universellen Rollenkonzept erfasst und nach diesem Rollenmodell vergeben, geändert oder entzogen.

Wir unterstützen Sie gerne bei der Erstellung eines Rollenkonzepts (Role Mining), der strukturierten Berechtigungsvergabe (Workflow-Prozesse für Antrag und Genehmigung) und der Pflege bestehender Berechtigungen (Attestation und Reconciliation).

Schnittstellen

Für ein umfassendes Identity & Access Management kann die Systemintegration unterschiedlichster Anwendungen erfolgen, z.B. per Schnittstelle zu Active Directory, NTFS, Exchange, SAP, Telefonsystem, ERP-System, Krankenhausinformationssystem oder Datenbanken.

Hier finden Sie eine Übersicht unserer IAM-Schnittstellen für systemübergreifende Benutzerverwaltung.

Unsere Kundenreferenzen

Klicken Sie auf eines der untenstehenden Firmenlogos, um die Erfahrungen unserer Kunden zu lesen. Oder werfen Sie einen Blick auf alle unsere Kundenreferenzen.

Tools4ever Informatik GmbH

Hauptstraße 145-147

51465 Bergisch Gladbach

Deutschland

Phone: +49 2202 2859-0

Email: [email protected]