Identity Management innerhalb Ihres Unternehmens – worauf es ankommt!

Beim Rezertifizierungsprozess müssen die digitalen Identitäten Ihrer Mitarbeiter, also effektive Berechtigungen, Rollen und Gruppenzugehörigkeiten, regelmäßig auf ihre Rechtmäßigkeit überprüft werden. Im Gegensatz zu diesem reaktiven Vorgehen verfolgen Business Rules einen proaktiven Ansatz: Per Anbindung ans HR-System und einem definierten Set von Geschäftsregeln wird gewährleistet, dass die Berechtigungen immer automatisch legitim und auf dem aktuellen Stand sind. Für das Identity Management haben beide Ansätze das gleiche Ziel:

Die regelmäßige Überprüfung bzw. automatisierte Vergabe soll der Rechteakkumulation bei Mitarbeitern und unbefugten Zugriffen innerhalb des Unternehmensnetzwerks vorbeugen. Das ist nicht nur Voraussetzung für die Einhaltung von Datenschutz- und Compliance-Regeln, sondern senkt auch Kosten für unnötige Lizenzen und verbessert den Überblick über die aktuelle Berechtigungssituation für Audits.

Um herauszufinden, welcher Ansatz für Ihr Unternehmen der richtige ist, finden Sie hier eine Gegenüberstellung der Vor- und Nachteile von Rezertifizierung vs. Business Rules.

Business Rules im Identitätsmanagement? Welcher Ansatz für Sie der richtige ist:

| Aspekt | Rezertifizierung | Business Rules |

|---|---|---|

| Konzept | Reaktiv: Regelmäßige Überprüfung aller Benutzerrechte im Netzwerk auf ihre Rechtmäßigkeit durch qualifizierte Manager.(Manuelle) Anpassung der Rechte durch die IT-Abteilung. | Proaktiv: Für Attribute aus dem HR-System werden passende Accounts und Berechtigungen in Zielsystemen definiert. Diese werden mithilfe einer automatisierten Schnittstelle im Netzwerk erteilt und entzogen. |

| Verantwortung | Verantwortliche Abteilungsleiter überprüfen Berechtigungen auf Basis von Listen aus der IT (evtl. muss IT-Abteilung ebenfalls prüfen). Koordination und Anpassung der Berechtigungen durch die IT. | Dank Business Rules auf Basis eines RBAC/ABAC-Konzepts werden Rechte automatisiert vergeben. Die Verantwortung für (kritische) Sonderrechte wird an die entsprechenden Dateneigentümer delegiert. |

| Manuell vs. Automatisiert | Immer wiederkehrender manueller Prozess zur Berechtigungsprüfung im Rahmen des Access Management. | Routineaufgaben werden vollständig automatisiert. Nur Sonderrechte müssen manuell oder halbautomatisch per Self-Service angepasst werden. |

| Aufwand / Kosten | Enormer Aufwand an Arbeit, Zeit und Personalressourcen für IT und weitere Abteilungen. Dadurch hohe Kosten. | Arbeitsaufwand deutlich geringer durch Automatisierung von Standardprozessen. Kosten für wertvolle Arbeitszeit gesenkt. |

| Transparenz | Mangelhafte Transparenz: Manager müssen unter Zeitdruck Reportings mit kryptischen Berechtigungsbezeichnungen entschlüsseln. Das Risiko, dass ohne wirkliche Überprüfung einfach alle Zugriffsrechte bestätigt werden, ist hoch. Fehlende Transparenz der Berechtigungslandschaft. | Optimale Transparenz: Durch die Automatisierung der Berechtigungspflege sind Rechte korrekt und nachvollziehbar erteilt. Die verantwortlichen Dateneigentümer können jederzeit übersichtlich erkennen, welche Rechte für welche Systeme vergeben wurden. |

| Berechtigungsanalyse | Auf Basis einer Momentaufnahme der Zugriffsrechte im Netzwerk werden Berechtigungen pro User manuell überprüft.Sollte ein Mitarbeiter in der Zwischenzeit eine kritische Berechtigungskombination gehabt haben (Stichwort SoD), kann dies nicht erfasst werden. | Informationen über Zugriffsrechte (auch historische) können zu jedem beliebigen Zeitpunkt im IAM-System pro Mitarbeiter oder Zielsystem von IT oder Dateneigentümer ausgewertet werden. |

| Berechtigungsreporting | Oft müssen Exports aus einzelnen Systemen in Spreadsheets zusammengeführt werden. Teilweise wird ein Ausdruck davon dem Manager zur Überprüfung vorgelegt. Kommentare und Änderungen müssen im Anschluss von der IT manuell bearbeitet werden. | Zugriffsrechte, Änderungen an Rechten und Konten, sowie Deaktivierung von Zugängen und Sonderrechte mit Ablaufdatum werden vom IAM-System systemübergreifend protokolliert. Auf Knopfdruck können so übersichtliche und aussagekräftige Berechtigungsreportings erstellt werden. |

| Berechtigungsvergabe | Berechtigungsvergabe wird in der Rezertifizierung nicht abgebildet. Korrekturen der Zugriffsrechte aufgrund von Anmerkungen der Prüfer müssen manuell durch die IT ausgeführt werden. Sobald nach abgeschlossenem Rezertifizierungsprozess neue User angelegt werden, Mitarbeiter die Abteilung wechseln oder das Unternehmen verlassen, kann nicht mehr garantiert werden, dass Berechtigungen korrekt vergeben oder entzogen wurden. . | Nach Einrichtung eines granularen Rollenmodells nach Abteilung, Standort, Position etc. werden Berechtigungen systemübergreifend einheitlich vergeben. Bei Erstellung, Änderung oder Deaktivierung eines Users werden Zugriffsrechte im Netzwerk automatisch angepasst. Sonderrechte können manuell oder per Self-Service erteilt und mit einem Ablaufdatum versehen werden (automatische Rezertifizierung von Berechtigungen). |

Fazit für Ihr Identitätsmanagement:

Die Überprüfung angemessener Berechtigungen ist ein wichtiger Bestandteil des Identity Management. Über regelmäßige Rezertifizierung kann diese Überprüfung zwar stattfinden, wird aber oftmals an überforderte Abteilungen oder Mitarbeiter ausgelagert und ist dementsprechend fehleranfällig. Außerdem ist bereits das reaktive Konzept fragwürdig, da die Berechtigungsanalyse und -überprüfung nur einen willkürlichen Moment erfasst. Mit dem nächsten neuen User oder Abteilungswechsel können schon wieder Sicherheitslücken entstehen, insbesondere wenn noch mit Referenz-Usern gearbeitet wird. Im Berechtigungsreporting muss oft auf komplexe, unübersichtliche Excel-Listen zurückgegriffen werden.

Sie müssen sich also fragen: Wollen wir Fehler korrigieren oder sie von Vornherein vermeiden?

Um Ihr Identity Management effizienter, sicherer und compliant zu gestalten, sollten Berechtigungsanalyse, -vergabe und -reporting automatisiert werden. Mithilfe einer User-Provisioning-Lösung lassen sich Accounts und Rechte schon beim Onboarding standardisiert anhand von Business Rules vergeben. Durch die proaktive Überwachung des Quellsystems via IAM-Software werden alle relevanten Änderungen automatisch in entsprechende Netzwerkberechtigungen umgesetzt.

Good-bye Rezertifizierung – Hello Business Rules und Self Service Workflow

Wenn Ihre Identity Management-Strategie von Anfang an ein Konzept für Standardrechte auf Basis von Attributen wie Abteilung, Position und Führungslevel beinhaltet, können Ausnahmen oder kritische Rechte via Genehmigungsworkflow automatisiert durchgesetzt werden. Per Service Automation können Mitarbeiter diese Zugriffsrechte eigenständig bei den Dateneigentümern anfragen. Kritische Berechtigungen wie für das ERP-System können als temporäre Zugriffsrechte mit einem automatischen Ablaufdatum versehen werden.

So werden IT-Abteilungen maßgeblich entlastet: Anhand vordefinierter Business Rules werden Standardrechte immer aktuell korrekt per User Provisioning vergeben und die Verantwortung für kritische Berechtigungen an die richtigen Abteilungen der Organisation delegiert.

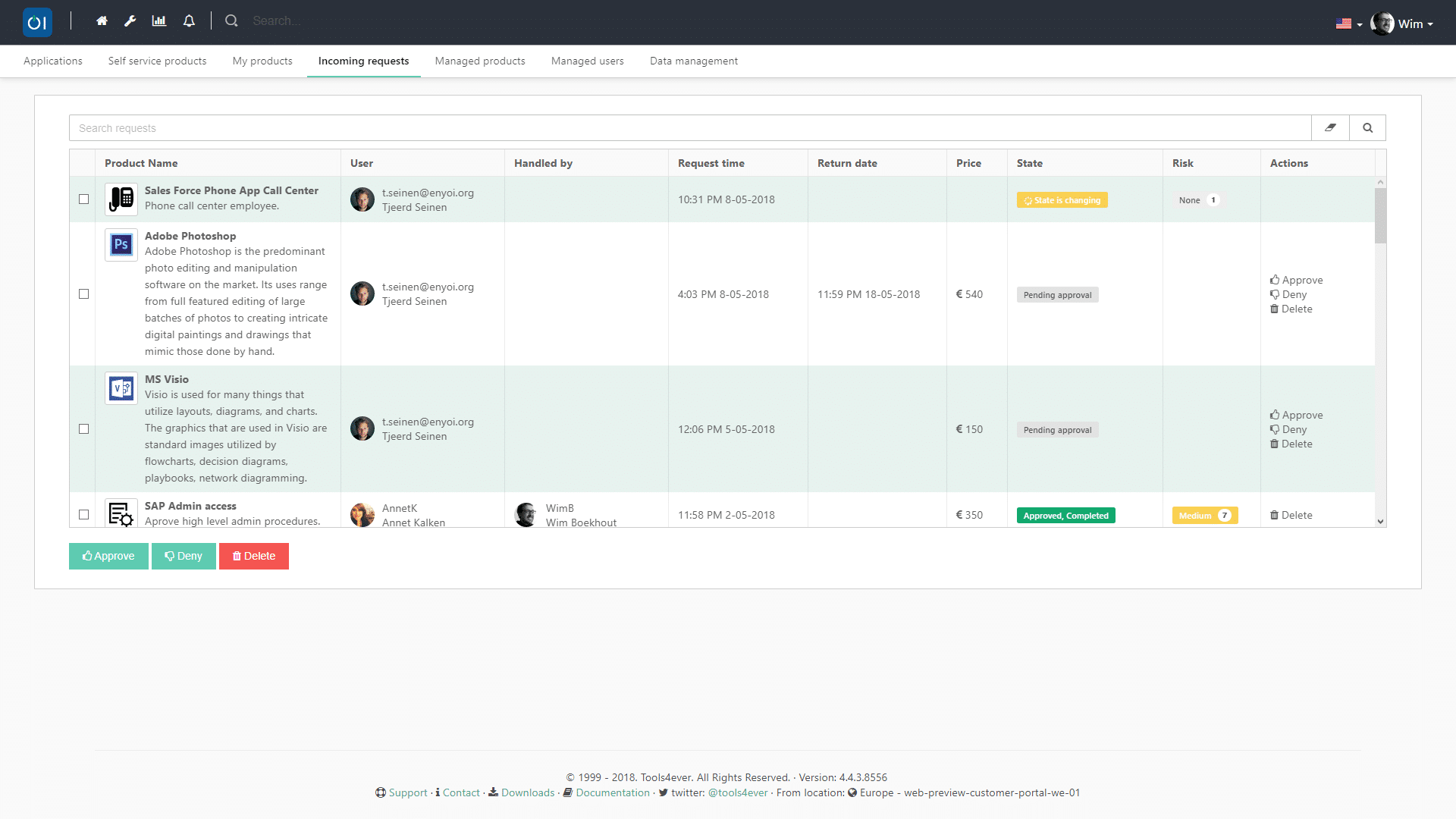

Bild: Im HelloID Dashboard können Dateneigentümer auf einen Blick erkennen, wer welche Berechtigungen und Zugriffe auf welche Anwendungen und auch für welchen Zeitraum erlangt hat.

„Gehen Sie nicht den üblichen Weg. Gehen Sie den Richtigen.“

Geschrieben von:

Ali Özdogan

Senior Consultant IAM/SAP & HelloID

Ali Özdogan ist als Senior Consultant IAM/SAP seit mehr als 10 Jahren fester Bestandteil von Tools4ever. Er studierte Computer Engineering an der Galatasaray University in Istanbul und später an der RWTH in Aachen und ist unser Spezialist für Cloud-Access-Management mit HelloID.