Referenz-User: Identisch doch nicht gleich ein Zwilling

Martin und Jana sind keine Zwillinge. Sie sind nicht einmal verwandt. Und doch haben Sie viel gemeinsam – sie sind Referenz-User:

Martin, ein fröhlicher 26-Jähriger direkt von der Uni, hatte heute im Vertrieb seinen ersten Tag. Da niemand Stefan aus der IT informierte, welche Systeme, Berechtigungen und Zugriffe Martin genau benötigt, kopierte er kurzerhand die Daten seiner Kollegin Jana.

Simsalabim: Martin erbte all ihre Berechtigungen und wird ein Referenzbenutzer. Wahrscheinlich wusste er nicht einmal, dass er damit Befugnisse über seiner Position bekam. Er wunderte sich nicht, dass es mit seinem SAP-Konto ohne Probleme gelang, auch hohe Budgets freizugeben und exklusive Unternehmensberichte aufzurufen.

Erst als Martin aus Versehen im Budgetordner die Excel-Tabelle für 2021 löschte, war die Aufregung groß. Es sollten Köpfe rollen. Doch wessen?

Warum eine strukturierte Berechtigungsvergabe mit Business Rules wichtig ist!

3 grundlegende Probleme:

- Martin hätte all diese Rechte nicht besitzen dürfen. Ein neuer Mitarbeiter in der Probezeit (genau wie alle anderen Mitarbeiter) sollte nur die Berechtigungen haben, die für seine täglichen Aufgaben notwendig sind.

- Jana hätte auffallen müssen, dass Martin zu viele Rechte hat. Doch Jana ahnte nicht, dass ihre Daten die Grundlage für Markus Konto waren. Und solange es Martin nicht komisch vorkommt, wie viel er freigeben kann, merkt niemand etwas.

- Stefan hätte überprüfen müssen, welche Berechtigungen Martin braucht. Doch er bekam erst am gleichen Tag Bescheid, dass sofort ein Konto für einen neuen Vertriebsmitarbeiter benötigt wird. Ohne weitere Infos konnte er nicht einschätzen, ob Janas Berechtigungen ein normales Ausmaß hatten. Tatsächlich arbeitete sie seit 10 Jahren in der Sales-Abteilung, leitete diverse Projekte und war zwischenzeitlich stellvertretende Abteilungsleiterin gewesen. Sie hatte zahlreiche Zugriffsrechte angesammelt.

Wenn diese Geschichte über vererbte Berechtigungen auch in Ihrem Unternehmen so geschehen könnte, sollten Sie sich schnellstmöglich über Alternativen informieren. Lesen Sie einfach weiter für Infos über strukturierte Berechtigungsvergabe, Berechtigungsmanagement mit Business Rules und automatisiertes User Provisioning und De-Provisioning.

Warum brauche ich eine strukturierte Berechtigungsvergabe?

Die gängige Praxis die Rechte eines Referenz-Users zu kopieren, birgt umso mehr Gefahren, je länger sie praktiziert wird. Der fehlende Überblick über die Berechtigungslandschaft ist an sich schon ein K.O.-Kriterium für Audits. Besonders kritisch für die Datensicherheit wird es, wenn im Unternehmen auch Prozesse für Rezertifizierung oder De-Provisioning fehlen, sodass User unzählige Berechtigungen akkumulieren. Im schlimmsten Fall können Ex-Mitarbeiter mit ihren ohnehin überberechtigten Accounts weiter auf Daten im Unternehmensnetzwerk zugreifen.

Für Datenschutz, Unternehmenssicherheit und nicht zuletzt für die Entlastung der IT von mühseligen Verwaltungsaufgaben ist es deshalb wichtig, die Referenz-User-Praxis an den Nagel zu hängen und ein strukturiertes Berechtigungsmanagement aufzubauen. Nicht nur für ISO-Zertifizierungen oder im Rahmen der KRITIS-Verordnung müssen Unternehmen so oder so ein geeignetes Berechtigungsmanagement nachweisen. Auch die DSGVO fordert, dass Mitarbeiter nur auf die nötigsten sensiblen Daten zugreifen können.

Um ein Modell für die strukturierte Berechtigungsvergabe zu erstellen, müssen Sie aber kein Professor sein. Je nach Unternehmensgröße bieten sich ein Rollenmodell nach RBAC oder flexible Business Rules nach ABAC an.

Rollenmodell oder Business Rules statt Copy User

Im klassischen RBAC-Rollenmodell werden möglichst alle organisatorischen Rollen im Unternehmen abgebildet und mit einem entsprechenden Set an Berechtigungen versehen (Role Based Access Control). So brauchen Sie beispielsweise die Rollen „Praktikant Sales“, „Azubi Sales“, „Junior Sales“, „Mitarbeiter Sales“, „Senior Sales“, „Teamlead Sales“, „Manager Sales“. Da kommen für alle Abteilungen schon einige Rollen zusammen, die mit leicht unterschiedlichen Berechtigungen auf Dateien, Shares, Systeme etc. ausgestattet werden.

Am Ende haben Sie ein umfassendes Rollenkonzept, das typische Positionen im Unternehmen abbildet und per Knopfdruck die richtigen Rechte an User ausspielt.

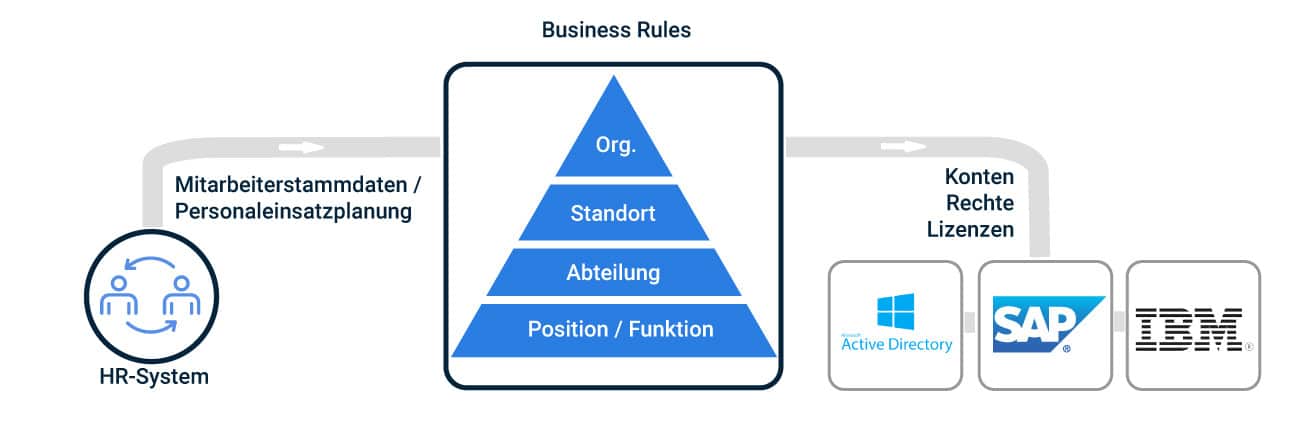

Business Rules nutzen im Grunde das gleiche Rollenkonzept, verfolgen aber einen flexibleren Ansatz. Hier werden Berechtigungen anhand der Attribute eines Mitarbeiters definiert, z. B. „Praktikant“, „Manager“, „Junior“ (ABAC, Attribute Based Access Control). Diese werden für jeden User individuell mit weiteren relevanten Attributen kombiniert: Abteilung, Standort, nötige Barrierefreiheit etc.

Die Business Rules schaffen ein flexibles System, dass sich für die realen Nutzer individuell anhand ihrer Attribute und Aufgaben konfigurieren lässt. Zudem kann es leicht an geänderte Bedingungen der Organisation angepasst werden. Wird beispielsweise ein neuer Standort eröffnet, kann dieses Attribut mit entsprechenden Rechten für Drucker, Türanlagen oder Dateifreigaben unproblematisch allen entsprechenden Usern hinzugefügt werden.

Business Rules via automatischer Provisionierung durchsetzen

Mit einer Software-Lösung für Identity und Access Management wird das erarbeitete Konzept von Business Rules automatisiert umgesetzt. Die Attribute werden mit passenden Berechtigungen für die verbundenen Programme, AD-Gruppen, Dateifreigaben etc. in der IAM-Software hinterlegt.

Als Quellsystem für die Benutzer wird meist das HR-System verwendet, dessen Felder Sie den entsprechenden Attributen zuordnen. So werden die User Accounts automatisch mit den richtigen Attributen und den passenden Rechten verknüpft. Das IAM-Tool überwacht kontinuierlich alle Änderungen im Personalsystem, passt die Benutzerkonten entsprechend an und dokumentiert jede Modifikation.

So schaffen Sie eine nachvollziehbare, übersichtliche Berechtigungsstruktur, die Sie automatisiert über eine IAM-Lösung umsetzen lassen. Dieser Prozess nennt sich User Provisioning oder automatisierte Provisionierung und bietet noch weitere Vorteile:

- Benutzerverwaltung wird einfacher: Alle Berechtigungen, Zugangsregeln und Business Rules werden zentral mit IAM verwaltet.

- Onboarding wird schneller: Durch die automatische Anlage des Benutzerkontos mit entsprechenden Berechtigungen ist der neue Mitarbeiter schon am ersten Tag produktiv.

- Change wird mühelos: Änderungen der Mitarbeiterdaten müssen nur noch im Kernregistrierungssystem gepflegt werden. Daten und Berechtigungen in angeschlossenen Systemen ändern sich ohne manuelles Eingreifen.

- Offboarding wird sicherer: Sobald im HR-System ein Austrittsdatum hinterlegt ist, können die Benutzerrechte eingeschränkt. Spätestens am letzten Arbeitstag werden alle Zugriffsrechte auf (Cloud-)Anwendungen deaktiviert.

- Compliance wird gewährleistet: Durch definierte Prozesse und Rollenkonzepte erfüllen Sie schon viele Compliance-Anforderungen. Die Protokollierung der Änderungen sorgt zudem für Einhaltung von Sicherheitsrichtlinien.

- Datensicherheit wird erhöht: Wenn User immer nur die Berechtigungen innehaben, die sie für ihre täglichen Aufgaben brauchen, ist die Datensicherheit größtmöglich.

- Helpdesk und IT werden entlastet: Routineaufgaben, die in diversen Systemen manuell von einem vielbeschäftigten IT-Profi ausgeführt werden mussten, werden automatisiert. Sie schaffen Bandbreite für wichtige, zukunftsweisende Aufgaben.

Und Martin?

Wie wäre die Geschichte mit Martin also gelaufen, hätte es ein Konzept von Business Rules und automatisches User Provisioning per IAM-Tool gegeben?

An Martins erstem Tag war sein Konto bereits angelegt. Stefan und Jana wurden vorab automatisch per Mail über Notwendigkeiten wie die Zuweisung und Einrichtung eines PC-Arbeitsplatzes benachrichtigt. Martins Account hatte genau die Berechtigungen, die seiner Funktion angemessen sind und Jana konnte direkt am ersten Tag mit der Einarbeitung beginnen.

Auf Fragen wie „Wieso darf Jana auf die Budgetordner zugreifen?“ oder „Welche Berechtigungen hat Martin?“ konnten Sie einfach in den Reportings zufriedenstellende Antworten finden. Alles hat seine Berechtigung, auch die Berechtigungen von Martin! Eine Überberechtigung und die schleichende Katastrophe von zu hohen, freigegebenen Budgets und unautorisiert gelöschten Daten ist ausgeschlossen.

Setzen Sie sich nicht länger dem Risiko aus, das Referenz-User für Ihre Daten und Systeme bilden. Lassen Sie Referenzbenutzer, Copy User und manuelle Verwaltungsarbeit endlich links liegen und steigen Sie um auf ein strukturiertes Berechtigungsmanagement mit automatisiertem User Provisioning und Business Rules. Martin, Jana, Stefan und nicht zuletzt die Geschäftsführung werden Ihnen danken!

Geschrieben von:

Jan Pieter Giele

Managing Director DACH, Nord- & Osteuropa

Jan Pieter Giele ist seit 2004 als Managing Director verantwortlich für die Aktivitäten der Tools4ever Informatik GmbH. Von Bergisch Gladbach aus kümmert er sich um die Weiterentwicklung und den Verkauf unserer IAM-Tools in Deutschland, Schweiz, Österreich und Nord- & Osteuropa und überwacht Beratung, Implementierung und Support.