In unserem letzten Blogbeitrag „Weshalb Sie eine IAM-Lösung benötigen…“ haben wir verschiedene Herausforderungen beschrieben, mit denen Unternehmen ohne eine Nutzung von Identity und Access-Management zu kämpfen haben. Die Gründe haben wir in Effizienz und Kostensenkung, Einhaltung von Gesetzen und Vorschriften sowie Schutz vor Datenschutzverletzungen eingeteilt. Auf diese werden wir im folgenden Blog näher eingehen – allerding aus der Perspektive, wie eine IAM-Lösung diese Probleme verhindern und lösen kann. Sie möchten erfahren wie eine cloudbasierte User Provisioning Lösung Ihr Unternehmen unterstützen kann? Dann lesen Sie unbedingt weiter!

Wie kann eine IAM-Lösung helfen?

Wenn Sie unseren vorigen Blogbeitrag gelesen haben, sind Ihnen sicherlich die drei Aspekte für die Ausarbeitung einer IAM-Strategie und die Implementierung einer IAM-Lösung aufgefallen, die wir ausführlich beschrieben haben. Zudem haben wir einige Beispiele für Herausforderungen genannt, die bei der manuellen Benutzer-, und Berechtigungs- und Zugangsverwaltung auftreten können.. Im Falle von „Effizienz- und Kostenreduzierung“ bedeutet dies manuelle Änderungsverwaltung, geringere Benutzererfahrung und Produktivität, viele Helpdesk-Tickets und hohe Softwarelizenzkosten. Die IAM-Herausforderungen im Rahmen des zweiten Geschäftstreibers „Einhaltung rechtlicher und behördlicher Anforderungen“ sind die Anhäufung von Rechten und widersprüchlichen Berechtigungen sowie die Arbeit mit Copy-Usern anstelle von Least Privilege. Für den letzten Treiber „Schutz vor Datenschutzverletzungen“ haben wir das menschliche Versagen als einer Hürde genannt.

Wie bereits im letzten Blog beschrieben, ist Identity & Access Management ein Oberbegriff für verschiedene Technologien, die sich mit Benutzer-, Berechtigungs- und Zugriffsmanagement befassen. Im weiteren Verlauf dieses Blogs werden wir uns näher mit dem Was und Wie dieser IAM-Technologien befassen. Der Übersichtlichkeit halber unterteilen wir sie in „User Provisioning“, „Service Automation“ und „Access Management“. Kategorien, die nicht ganz zufällig den Modulen entsprechen, wie wir sie in unserer Cloud-IAM-Lösung HelloID verwenden.

User Provisioning Lösung

User Provisioning bezieht sich auf die Automatisierung des User Lifecycle. Auf der Grundlage definierter Geschäftsregeln und eines Rollenmodells werden Quell- und Zielsysteme so miteinander verknüpft, dass etwa 80 % der manuellen Benutzer- und Berechtigungsverwaltung vollautomatisch abgewickelt werden können. Die bekanntesten Schritte im Lebenszyklus eines Nutzers sind der Eintritt, die Änderung und der Austritt . Dazu gehört aber auch jeder Wiedereintritt sprich Wiederanstellung eines Mitarbeiters. Durch die Automatisierung dieser Prozesse, löst diese IAM-Funktionalität viele der festgestellten Probleme in Bezug auf Fehleranfälligkeit, Kosten in Form von Zeit und Geld und Pünktlichkeit.

Verlinkung

Eine Identitäts- und Accessmanagementlösung verbindet Quell- und Zielsysteme, so dass die Verwaltung von Benutzern und Berechtigungen ohne menschliches Eingreifen automatisiert wird. Oft gibt es nur ein oder mehrere Systeme, die sich als Datenquelle eignen. Bei den Zielsystemen ist es ratsam, zunächst die Anwendungen zu betrachten, die von vielen Benutzern genutzt werden und viele Änderungen erfordern. Um die gewünschten Vorteile in Bezug auf Effizienz und Kosteneinsparungen zu erzielen, müssen die Kosten für die Verknüpfung in einem angemessenen Verhältnis zu den erzielten Zeiteinsparungen stehen. Eine Anwendung, die nur von einer oder wenigen Personen genutzt wird, ist daher in der Regel nicht interessant zu verknüpfen. Die Ausnahme von dieser Regel ist natürlich, wenn die Anwendung sensible Daten enthält.

Quellsystem

Die Grundlage für einen automatisierten Benutzerverwaltungsprozess beginnt mit einem zentralen Kernregistrierungssystem, das als Quellsystem für die anderen Systeme und Anwendungen dient. In den meisten Unternehmen ist das HR-System die Ausgangsquelle. Das liegt daran, dass die Organisation ein großes Interesse daran hat, das HR-System aktuell zu halten und die Daten daraus resultierend somit eine hohe Datenqualität haben.

Wie eine User Provisioning Lösung Ihr Unternehmen unterstützen und voranbringen kann – vollautomatisiert und regelbasiert.

Neben den Daten, enthält das HR-System auch viele weitere, relevante Informationen, die Sie benötigen, um Benutzer und Berechtigungen ordnungsgemäß und korrekt zu verwalten. Dazu gehören z. B. Vor- und Nachnamen sowie Vorzugsnamen. Sie benötigen diese Daten, um einen Benutzernamen und eine E-Mail-Adresse erstellen zu können. Noch interessanter sind jedoch die Vertragsdaten. Anhand des Eintritts- und des Autrittsdatums- wissen Sie, wann Sie ein Benutzerkonto erstellen und wann Sie es sperren müssen. Die Position und die Abteilung der Person verraten Ihnen wiederum etwas über die Arbeit und damit über die Rechte, die der jeweilige Mitarbeiter benötigt.

Mehrere Quellsysteme

Übrigens, lassen Sie sich nicht von dem Wort „einzeln“ täuschen, denn es gibt tatsächlich Situationen, in denen Sie mehrere Quellensysteme gleichzeitig anwenden wollen. Als Beispiel: Eine Organisation des Gesundheitswesens, die neben dem HR-System auch ein Planungspaket als Quellsystem verwendet. Darin wird z. B. festgehalten, welches Pflegepersonal, welche Kunden, wann behandelt. Einfacheres Beispiel: Eine Bildungseinrichtung, die ihre Studenten in einem Studenteninformationssystem (SIS) erfasst, andererseits werden die Lehrer in einem HR-System gepflegt. So beschränkt sich IAM nicht nur auf Mitarbeiter, sondern umfasst alle Benutzer, die Zugang zu Ihrer ICT-Umgebung benötigen.

Zielsystem – wichtig für User Provisioning

Auf der Grundlage des Quellsystems wissen Sie also, wer Ihre Benutzer sind und was sie in der Organisation tun, aber dieses Wissen hilft Ihren Benutzern nicht. Schließlich haben wir auf der anderen Seite die verschiedenen Zielsysteme, in denen Ihre Nutzer ein Konto oder bestimmte Rechte benötigen. Dies könnte ein (Azure) Active Directory oder ein Google Workspace sein. Das NTFS-Dateisystem oder SharePoint in der Cloud. Aber auch unternehmensspezifische Anwendungen wie ein Customer Relationship Management (CRM)-System, ein ERP System oder eine elektronische Lernumgebung (ELE).

Ein Zielsystem kann auch gleichzeitig die Rolle eines Quellsystems übernehmen. Eine HRM-Anwendung verfügt beispielsweise häufig über einen Employee Self-Service, mit dem Sie beispielsweise Ihre Adressdaten ändern oder Urlaub beantragen können. Um sich hier anzumelden, benötigen Sie ein Benutzerkonto, das nicht unbedingt mit der HR-Registrierung verknüpft ist. Diese Konten können verwaltet werden, indem man sie als Zielsystem mit einer User Provisioning Lösung verknüpft.

Darüber hinaus können die Zielsysteme voneinander abhängig sein. Nehmen wir zum Beispiel die E-Mail-Adresse eines Nutzers. Bei der manuellen Benutzerverwaltung wird die Mail-Adresse von der IT-aus benannt. Bevor sie jedoch einem Benutzer zugewiesen wird, muss ihre Verfügbarkeit geprüft werden. Bei der automatisierten Benutzerbereitstellung wird die IAM-Lösung sie generieren, prüfen und z. B. in einem (Azure-)Active Directory registrieren.

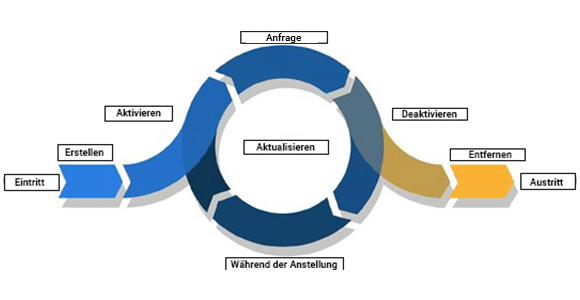

Identity Life Cycle

Wenn wir von Identity Life Cycle sprechen, geht es um das Prinzip, dass in dem Moment, in dem sich etwas für einen Benutzer in einem Quellsystem ändert, dies zu Änderungen in einem oder mehreren Zielsystemen führt.

User Lifecycle – Wie eine User Provisioning – Lösung Ihr Unternehmen unterstützen und voranbringen kann

Ist eine Person im Quellsystem registriert, benötigt er ein Konto. Bei Erreichen des Einstiegsdatum wird das Konto aktiviert. Bei einer sogenannten Mutation wie z.B. einer Namensänderung (bei Heirat oder Scheidung) oder einem Stellenwechsel (bei einer Beförderung) ergeben sich andere Kontodaten und Rechte. Sollte ein Mitarbeiter aus dem Dienst ausscheiden, entzieht das System demjenigen die Rechte, deaktiviert und löscht das Konto – automatisiert.

Normalerweise führt dies zu einer Menge manueller Arbeit für die Personal- und IT-Abteilungen. Findet beispielsweise eine Mutation statt so muss dies durch die HR an Servicedesk und Anwendungsmanager kommuniziert werden. Diese führen Maßnahmen durch, um die Änderungen in den verschiedenen Systemen zu verarbeiten. Wenn einer der beiden dies nicht tut oder Änderungen auf aggregierte und gebündelte Weise verarbeitet, hat dies Folgen für die Pünktlichkeit, Produktivität und Informationssicherheit.

Mit einer User Provisioning-Lösung können diese Änderungen vollständig automatisiert werden. Das IAM-System liest in regelmäßigen Abständen das Quellsystem aus und vergleicht die erstellten Snapshots. -Eventuelle Änderungen werden automatisiert und regebasiert im Netzwerk verarbeitet. Das bedeutet: Der HR-Mitarbeiter muss lediglich die Mutationen im HR-System bearbeiten. Hier ändert sich also nichts. Allerdings muss die HR die IT-Abteilung nicht mehr manuell informieren. Auf Basis definierter Prozesse, Regeln und Attribut-Mappings kann das System diese Änderungen dann auch automatisch in den angebundenen Zielsystemen umsetzen. Dadurch werden der IT-Service Desk und die Anwendungsbetreuer entlastet. Insgesamt sorgt der automatisierte Prozess dafür, dass alle Änderungen rechtzeitig und fehlerfrei umgesetzt werden.

Rollenmodell

Doch woher weiß die IAM-Lösung welche Personen in Ihrem Unternehmen Benutzerkonten in welchen Anwendungen und die entsprechenden Berechtigungen benötigen. Sie legen dies im Rollenmodell der IAM-Lösung dar. Das Rollenmodell ist im Grunde das Gehirn Ihres Identitäts- und Zugangsmanagementsystems. Andere häufig verwendete Begriffe sind Autorisierungsmatrix, rollenbasierte Zugriffskontrolle (RBAC) oder attributbasierte Zugriffskontrolle (ABAC). Oder wie wir es selbst zusammenfassen: Business Rules, sprich: Geschäftsregeln. Eine Businessrule besteht aus Bedingungen und Berechtigungen. Anhand der Bedingung wie z.B Abteilungszugehörigkeit oder Position, bestimmt das Rollenmodell, wann die Businessrule oder die Rolle für jemanden gilt. Die Zugriffsrechte bestimmen, was der Mitarbeiter oder die Mitarbeiterin in diesem Fall an IT-Ressourcen und Berechtigungen erhält. Oder umgekehrt: was er oder sie verliert, wenn die Person die festgelegten Bedingungen nicht mehr erfüllt.

Bedingungen

Bedingungen bestimmen, welche Personen in den Anwendungsbereich einer Businessrule fallen. Sie wählen also eine Untergruppe von Benutzern aus, die die mit der Regel verbundenen Berechtigungen erhalten sollen. Ausgangspunkt ist, dass jedem Nutzer innerhalb der Organisation eine klare „Rolle“ zugewiesen wird, die sich auf seine oder ihre Aktivitäten bezieht. Welche Tätigkeiten jemand ausübt, lässt sich aus seiner Funktion, seinem Team, seiner Abteilung, seinem Dienst und/oder seinem Standort ableiten. Innerhalb einer Berechtigungsmatrix beginnen Sie mit den Bedingungen für die oberste Ebene der Organisation. So ist es zum Beispiel häufig der Fall, dass (fast) jeder in der Organisation Zugriffsrechte wie ein (Azure) AD-Konto, Zugang zum Internet und Intranet sowie Microsoft Office benötigt. Wenn Sie eine Ebene tiefer gehen, z. B. zu den Abteilungen, dann ist der Zugriff auf den Netzwerkordner der Abteilung erforderlich. Nur wenn es wirklich notwendig ist, landen Sie bei einzelnen Funktionen oder Kombinationen von Attributen wie Funktion und Abteilung. In der Praxis können Sie jedoch viele der manuellen Aufgaben bereits auf den höheren oder mittleren Ebenen erledigen. Machen Sie es nicht zu komplex.

Wie eine User Provisioning – Lösung Ihr Unternehmen unterstützen und voranbringen kann

Wenn Sie versuchen die Businessrules zu granular einzurichten, werden Sie feststellen, dass jeder Mitarbeiter auf seine eigene Weise einzigartig ist. Das führt dazu, dass Sie am Ende genauso viele Rollen wie Mitarbeiter haben. Und das ist genau das, was wir nicht wollen. Konkret bedeutet dies den Übergang von der manuellen Benutzer- und Berechtigungsverwaltung zur manuellen Rollenmodellverwaltung. Und das bringt garantiert die gleichen Probleme in Bezug auf Fehleranfälligkeit, Pünktlichkeit, Produktivität, Kosten usw. mit sich, die eine gut konzipierte IAM-Lösung eigentlich behebt. Die Maxime lautet, dass Sie mit User Provisioning und die Businessrules etwa 80 Prozent Ihrer Benutzer- und Berechtigungsverwaltung automatisieren können. Die verbleibenden 20 Prozent werden Sie weiter manuell in der IT pflegen oder pflegen lassen, z.B. von den Usern selbst über ein Self Service Portal.

Zugangsrechte

Nachdem Sie eine Rolle identifiziert haben, weisen Sie Zugriffsrechte für bestimmte Anwendungen und Daten zu, um diese Rolle effektiv auszufüllen. Dadurch wird sichergestellt, dass alle Personen mit derselben Rolle automatisch dieselben Berechtigungen erhalten.

Der Schlüssel zum Erfolg für Benutzerkontenverwaltung

Wichtig für eine IAM-Lösung ist es, dass es sich um einen geschlossenen Prozess handelt. Mit anderen Worten: Es sollte immer eine Gegenleistung für die Erlangung eines Zugangsrechts geben. Ändert sich die Rolle eines Mitarbeiters? Dann sollen auch die entsprechenden Zugriffsrechte automatisch geändert, eventuell auch entzogen und nicht nur aufgestockt werden.

Bei einer manuellen Benutzer- und Berechtigungsverwaltung ist es enorm schwierig, den Überblick über die einzelnen Benutzer zu behalten.

Einer Identity und Access Management-Lösung wie HelloID fällt dies definitiv leicht. Berechtigungen werden bei Bedarf entzogen, Zugangsberechtigungen werden entzogen und Konten werden deaktiviert und gelöscht – automatisiert, effizient und sicher. Diese Arbeitsweise stellt vor allem sicher, dass keine verwaisten Konten in Ihrem Netzwerk herumschwirren, die nicht mehr verwaltet werden (ob manuell oder automatisiert).

In unserem nächsten Blog erfahren Sie, wie eine Lösung zur Serviceautomatisierung Ihrem Unternehmen hilft. Möchten Sie mehr über unser Modul zur Benutzerbereitstellung in HelloID erfahren?

Geschrieben von:

Jan Pieter Giele

Managing Director DACH, Nord- & Osteuropa

Jan Pieter Giele ist seit 2004 als Managing Director verantwortlich für die Aktivitäten der Tools4ever Informatik GmbH. Von Bergisch Gladbach aus kümmert er sich um die Weiterentwicklung und den Verkauf unserer IAM-Tools in Deutschland, Schweiz, Österreich und Nord- & Osteuropa und überwacht Beratung, Implementierung und Support.