ABAC, die attribut-basierte Zugriffskontrolle ist eine der effektivsten Methoden des Identitäts- und Zugriffsmanagements (IAM). Sie folgt einem ähnlichen Modell wie die rollenbasierte Zugriffskontrolle (role based access control, RBAC), bietet aber ein flexibleres Berechtigungsmanagement.

Während RBAC den Zugriff gemäß der jeweiligen organisatorischen Rolle eines Benutzers bestimmt, nutzt ABAC hierfür User- und Object-Attribute. Die flexible Verwendung und Kombination der Variablen erhöhen die Flexibilität und die Genauigkeit der Berechtigungsvergabe.

Attribute, Business Rules und Berechtigungen

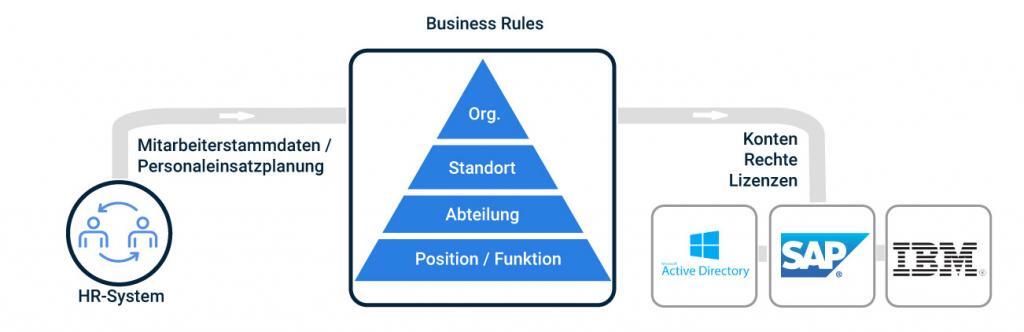

Identitäts- und Zugriffsmanagement stützt sich auf Benutzerattribute, Business Rules und Berechtigungen, um automatisiertes Provisioning und ABAC zu ermöglichen. Zu den Attributen gehören verschiedene Identitätsdaten, die einen User für die IAM-Lösung eindeutig identifizieren (z. B. Name, Position, Abteilung, Vorgesetzter).

Eine Identity-Management-Software verwendet einen Attribute Mapper, um die Verbindung mit dem Quellsystem Ihrer Organisation (z. B. Personalsystem) zu konfigurieren. Der Attribute Mapper verknüpft Felder und Variablen aus Ihrem Quellsystem mit den entsprechenden Attributen in der IAM-Software.

Die gemappten Attribute bestimmen, welche Business Rules für einen bestimmten Benutzer gelten. Die anwendbaren Business Rules legen fest, welche Berechtigungen ein Benutzer erhält, z. B. Konten in verschiedenen Systemen und Access Rights im Dateisystem. Beispielsweise erhalten alle User ein Active-Directory-Konto. Doch nur für Benutzer mit dem Attribut „Abteilung: Buchhaltung“ gilt die entsprechende Business Rule, die Berechtigungen für die ERP-Software zuweist.

Die IAM-Software erkennt und synchronisiert Attributänderungen, die in Ihrem Quellsystem vorgenommen werden. Detektierte Änderungen lösen automatisierte Provisioning-Prozesse aus. So können Konten neuer Mitarbeiter schnell eingerichtet werden und es wird sichergestellt, dass alle Zugriffsrechte während ihrer gesamten Beschäftigung aktuell bleiben.

ABAC vs. RBAC – Worin bestehen die Unterschiede?

ABAC ermöglicht es, Attribute an die Bedürfnisse eines Benutzers anzupassen, ohne dass für ihn eine neue Rolle erstellt werden muss. Während bei RBAC ein Benutzer typischerweise in eine Rolle fällt, die durch seinen Jobtitel definiert ist, können mit ABAC zahlreiche Attribute einzeln auf einen User oder ein Objekt angewendet werden. Jedes Attribut kann ein differenziertes Set an Berechtigungen bedingen. Mit diesen Eigenschaften ist ABAC ein deutlich granulareres System als das Modell der rollenbasierten Zugriffskontrolle.

Attributbasierte Zugriffskontrolle bietet Organisationen dynamisches, kontextbezogenes Provisioning und Access Management. ABAC-Modelle ermöglichen es, die Verwaltung über eng definierte Rollen hinaus zu erweitern. Dies führt zu einem genaueren Provisioning und einem geringeren Aufwand bei der Verwaltung des Zugriffs auf benötigte Ressourcen, die außerhalb der normalen Benutzerrollenkonfiguration liegen.

Beispiele für Attribute

Folgende User Attributes können aus dem Quellsystem gemappt werden:

- Name

- Abteilung

- Position

- Vorgesetzter des Mitarbeiters

- Standort

- Datum des Vertragsbeginns und -endes

- Kostenstelle

- Und nahezu jede weitere Variable

3 wesentliche Vorteile von ABAC

Zu den Vorteilen der attributbasierten Zugriffskontrolle für optimales Berechtigungsmanagement und maximale Kontrolle innerhalb Ihrer Organisation gehören:

Gesteigerte Effizienz

Einmal zugeordnet und konfiguriert, reduzieren Attribute den laufenden Verwaltungsaufwand drastisch und stellen gleichzeitig sicher, dass jeder Benutzer die IT-Ressourcen erhält, die er für seine Arbeit benötigt. Anstatt Rollen zu aktualisieren oder spezielle Anforderungen über Workflows zu erfüllen, aktualisieren Attribute die Berechtigungen benutzerspezifisch für jeden Mitarbeiter.

Durch die Automatisierung dieser Prozesse mit einer IAM-Lösung werden fehlerhafte Dateneingaben vermieden und Verzögerungen bei der Zuweisung oder Änderung von Benutzerberechtigungen minimiert.

Compliance-Kontrolle

Die Nutzung von Attributen als Basis für Berechtigungen stärkt Ihre Compliance durch die transparente Verwaltung und angemessene Zugriffsvergabe auf Systeme, Anwendungen und Daten. Compliance-Bestrebungen erfordern die Festlegung oder Einschränkung, wer wann und worauf Zugriff hat, basierend auf der Funktion der jeweiligen Person im Unternehmen. Durch die Verwendung von zugeordneten user attributes und automatisierten Prozessen sorgt ABAC dafür, dass das Identitäts- und Zugriffsmanagement stets im Einklang mit den Compliance-Anforderungen steht.

Überblick und Datensicherheit

Mit den zugeordneten Attributen und der protokollierten Verarbeitung durch Identity- und Access-Management-Software können Administratoren problemlos Berichte erstellen und Informationen abrufen, wer auf was zugreifen darf. Dieser Überblick kann genutzt werden, um das Identitätsmanagement weiter zu verfeinern, Audit Trails zu erstellen, Sicherheits- oder Compliance-Risiken zu identifizieren und darauf zu reagieren.

ABAC: Eindeutiges Provisioning für eindeutige Benutzer

Identitäts- und Zugriffsmanagement provisioniert IT-Ressourcen für jeden Benutzer auf Basis seiner Attribute. Jedes User-Attribut wirkt sich auf die Konten und den Umfang der gewährten Zugriffsberechtigungen für verbundene Systeme, Anwendungen, Dateispeicher und Netzwerkobjekte (z. B. Drucker) aus.

Die Stärke von ABAC liegt in den umfangreichen und granularen Verwaltungsfunktionen, die eine flexible Bereitstellung von Accounts und Berechtigungen für Benutzer entsprechend ihrer einzigartigen Attribute ermöglichen. Rollenspezifische Berechtigungen über ein RBAC-Modell reichen für echte Benutzer oft doch nicht aus und erfordern regelmäßige Konfigurationsaktualisierungen der Regeln oder Ad-hoc-Bereitstellung (und damit verbundene Service-Desk-Tickets, die den Arbeitsaufwand der IT-Abteilung unnötig erhöhen). Ein ABAC-Modell hingegen ermöglicht eine benutzerspezifische Berechtigungsvergabe anhand der individuellen Attribute jedes Mitarbeiters in Ihrem gesamten Unternehmen.

Sobald die Attribute von Ihrem Quellsystem in der Identity-Management-Software gemappt und Ihre Provisioning-Konfigurationen eingerichtet sind, erfordert die Sicherstellung des korrekten Zugriffs für jeden Benutzer nur noch minimalen Verwaltungsaufwand. Durch das automatisierte Provisioning mit ABAC gewinnen Sie als IT-Abteilung enorme Bandbreite zurück, tägliche manuelle Verwaltungsaufgaben entfallen.

Tools4ever Informatik GmbH

Hauptstraße 145-147

51465 Bergisch Gladbach

Deutschland

Phone: +49 2202 2859-0

Email: [email protected]