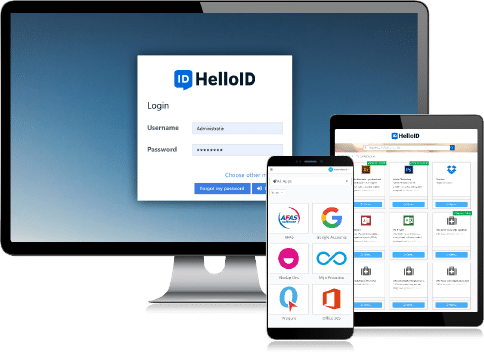

Ein Login – alles drin!

Benutzerfreundlich, mehr Sicherheit und verbesserte Kontrolle über Zugänge in der Cloud.

Mit dem HelloID Access-Management-Modul bieten Sie Ihren Usern einen Virtual Desktop mit SSO und MFA und somit einen sicheren und benutzerfreundlichen Zugang zu ihren Anwendungen und Daten in der Cloud, unabhängig von Gerät oder Standort.

Virtual Desktop mit Single Sign-On

Ihre User brauchen unabhängig vom Gerät oder Standort Zugang zu Anwendungen und Daten? Sie brauchen einen sicheren Zugang für Ihre Cloud-Anwendungen? HelloID bietet ein web-based Dashboard für Ihre SaaS- und Intranet-Anwendungen inklusive Single-Sign-On-Funktionalität. Legacy-Applikationen sind eventuell über Citrix oder RDP erreichbar. Multi-Faktor-Authentifizierung (MFA) und Access Policies garantieren zusätzlich einen sicheren Anmeldeprozess.

HelloID Access Management ist die Lösung für Organisationen mit einer hybriden Netzwerkumgebung. Natürlich auch optimal für Mitarbeiter im Home-Office, Schüler/Studenten, Außendienstmitarbeiter oder mobile Pflegekräfte. Aber auch im Büro sicher und praktisch.

Privileged Access Management & automatisiertes On- und Offboarding

Anwendungen und Zugänge werden über das User-Profil freigegeben. Außerdem können User Anwendungen oder Zugänge beantragen und von ihrem Vorgesetzten oder Kunden (temporär) genehmigen lassen (Privileged Access Management, PAM). Die Kombination mit User Provisioning bietet ein automatisiertes On- und Offboarding. Also keine Cloud-Zugänge für Ex-Mitarbeiter!

Einfache App-Integration mit Cloud-SSO

HelloID bietet Single Sign-On für mehr als 1.000 Cloud-Anwendungen. Wählen Sie die benötigten Anwendungen aus den vorgefertigten Standard-Integrationen aus und fügen Sie sie einfach und sicher zum Dashboard hinzu.

Der cloud-basierte SSO-Dienst verbindet alles. Dazu stehen SAML- und OpenID Connect- / OAuth-Integrationen, HTTP-Post sowie weitere Protokolle zur Verfügung. Auch für Ihre On-Premise Legacy-Anwendungen gibt es eine SSO-Lösung. Mit HelloID können Sie Ihre gesamte hybride IT-Umgebung anbinden und benutzerfreundlich über SSO bereitstellen.

Sie haben eine spezielle Anwendung? Sprechen Sie uns an.

Mehr Sicherheit im Home-Office

Keiner ist im Büro, die meisten arbeiten jetzt von zu Hause aus. Damit sich Mitarbeiter von zu Hause aus verbinden können, nutzen viele Organisationen eine VPN-Verbindung. Diese sollte ausreichend gesichert sein – ein Benutzername und Passwort reichen nicht aus. Nur eine VPN-Anmeldung in Kombination mit Zwei-Faktor-Authentifizierung oder Multi-Faktor-Authentifizierung bietet ausreichende Sicherheit für z. B. Cisco, Fortinet u.v.m.

In unserem Video zeigen wir Ihnen, wie Sie Ihre VPN-Verbindung smart, einfach und ohne hohe Investitionskosten absichern können.

Noch Fragen?

Mindestvertragslaufzeit von 3 Monaten

Mindestvertragslaufzeit von 3 Monaten

Mindestvertragslaufzeit von 3 Monaten

Warum HelloID?

Praxisnah, Modern & Do It Yourself

Unsere neue IAM-Lösung HelloID wurde nach den neuesten IT-Standards und -Einsichten entwickelt. Als moderne SaaS-Lösung bietet HelloID eine Standard-Plattform mit viel Funktionalität für die tägliche und praxisnahe Benutzerverwaltung, On-Premise und in der Cloud. Die Lösung ist so konzipiert, dass Kunden oder Partner selber die Einrichtung und Pflege übernehmen können. Keine Black-Box und keine Abhängigkeit von teuren, nicht verfügbaren Consultants. Und wenn Sie mal eine Frage oder keine Ressourcen verfügbar haben? Dann rufen Sie uns an!

On-Premise, Hybrid oder Cloud

Die meisten Organisationen bewegen sich Richtung Cloud. So etwas passiert nicht von heute auf morgen. Aus diesem Grund werden viele Organisationen in den kommenden Jahren eine Hybrid-Umgebung mit Systemen sowohl On-Premise als in der Cloud haben. HelloID als IDaaS-Lösung wurde genau für diese Situation entwickelt. HelloID automatisiert die Verwaltung Ihrer Identitäten sowohl in der Cloud als auch On-Premise. Letzteres über einen lokalen HelloID-Agent in Ihrem On-Premise-Rechenzentrum. Somit bleiben Ihre lokalen Systeme und Daten auch lokal.

Geringe Investition

HelloID ermöglicht Ihnen einen großen Sprung nach vorne, dank der schnellen und standardisierten Konfiguration einer Cloud-Umgebung, die deutlich geringere Investitions- und Verwaltungsausgaben mit sich bringt, als eine On-Premise-Lösung.

Tools4ever Informatik GmbH

Hauptstraße 145-147

51465 Bergisch Gladbach

Deutschland

Phone: +49 2202 2859-0

Email: [email protected]

Einfache Integration in Ihr Social Intranet

Viele Unternehmen konzentrieren sich auf den Arbeitsplatz 4.0: neue Kommunikationswege (Social Business), Wissensaustausch (Activity Stream) oder integrierte Zusammenarbeit (Agility Work). Um dabei eine optimale Employee Experience zu schaffen, setzen sie auf Social Intranet. Integrieren Sie HelloID nahtlos in Ihr Social-Intranet oder andere Plattformen wie z. B. IT-Service-Management-Systeme (ServiceNow, TOPdesk etc.).

Connection. Collaboration. Communication.