Benutzerverwaltung muss nicht immer aufwändig oder kompliziert sein!

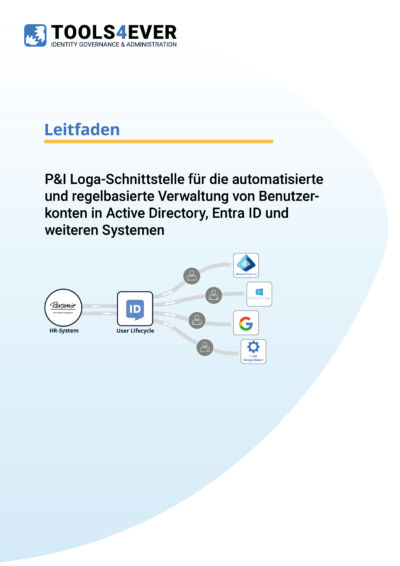

Die Daten in P&I Loga bieten eine perfekte Grundlage für eine automatisierte, regelbasierte und fehlerfreie Benutzerverwaltung. Mittels eines Connectors zwischen P&I Loga und Ihrem Netzwerk, bekommt jeder Mitarbeiter, anhand der Daten in P&I Loga wie z. B. Name, Abteilung, Position, Manager, Eintritts-/Austrtittsdatum, usw., automatisch und regelbasiert einen angemessenen Zugang zu Systemen und Daten.

Heben Sie Ihre Benutzerverwaltung auf ein neues Level und befreien Sie Ihre IT von Routinearbeit mit Ihrem HR-System als Basis für ein automatisiertes, regelbasiertes und fehlerfreies User Life Cycle Management.

User Provisioning aus P&I Loga

Durch die Integration werden alle Änderungen in P&I Loga automatisch von unserem IAM-System erkannt und entsprechend der konfigurierten Prozesse (Eintritt, Änderung, Austritt) und der hinterlegten Business Rules in allen angebundenen Systemen synchronisiert.

User Lifecycle Management automatisiert

Eintritt / Onboarding

Mit den in P&I Loga hinterlegten Daten (z. B. Name, Eintrittsdatum, Abteilung) erstellt HelloID automatisiert Benutzerkonten im (Microsoft Entra ID) AD inklusive Berechtigungen, Mailbox und Homeverzeichnis. Zusätzlich können weitere Accounts für weitere Systeme (z. B. ERP, CRM, Telefon) regelbasiert angelegt werden. Tools4ever bietet dafür über 150 Schnittstellen zu verschiedenen Zielsystemen.

Änderungen / Change

Ändern sich Mitarbeiterdaten in P&I Loga, z. B. im Falle eines Abteilungswechsels oder einer Namensänderung, passt HelloID, die Berechtigungen automatisch an. Neue Berechtigungen werden regelbasiert vergeben, die alten widerrufen.

Austritt / Offboarding

Beim Verlassen des Unternehmens sperrt HelloID alle Accounts automatisch, systemübergreifend und zeitnah. Optional werden weitere Offboarding-Prozesse gestartet.

Ihre Vorteile eines automatisierten P&I Loga-Konnektors

Mit der Integration von P&I Loga und HelloID optimieren Sie Ihre Prozesse und gewährleisten eine fehlerfreie, regelbasierte und sichere Verwaltung aller Konten und Berechtigungen.

- Durchgehende Prozesse zwischen HR und IT: Eine sichere und effiziente Benutzerverwaltung startet in der Personalabteilung.

- Entlastung der IT: Dank automatisierter und fehlerfreie Benutzerverwaltung. So schaffen Sie wieder Freiraum für Innovationen.

- Verbesserte IT-Sicherheit und Compliance: Jeder User bekommt automatisiert und regelbasiert die richtigen Berechtigungen.

Leitfaden: P&I Loga-Schnittstelle für die automatisierte und regelbasierte Verwaltung von Benutzerkonten in Active Directory, Microsoft Entra ID und weiteren Systemen

Ihr Personalsystem als Basis für eine automatisierte und regelbasierte Benutzerverwaltung

Benutzerverwaltung muss nicht immer aufwändig oder kompliziert sein. Doch die meisten Unternehmen greifen hier auf veraltete Methoden zurück. Im Leitfaden erfahren Sie, wie Sie Ihr Identity- und Access-Management entscheidend vereinfachen können und gleichzeitig die IT entlasten und die Datensicherheit erhöhen. So geht Identity Management heute!

Highlights aus dem Inhalt:

- Identity- und Access-Management startet in der Personalabteilung

- Sicherheit und Auditing bei Abteilungswechseln oder Austritten aus dem Unternehmen

- Entlastung von IT-Fachkräften und höhere Mitarbeiterbindung

- Effiziente Kommunikation durch Automatisierung

- Es lohnt sich – (ROI)!

Tools4ever Informatik GmbH

Hauptstraße 145-147

51465 Bergisch Gladbach

Deutschland

Phone: +49 2202 2859-0

Email: [email protected]