Noch vor einigen Jahren war es kaum vorstellbar unterwegs oder von Zuhause aus zu arbeiten. Mittlerweile ist Home-Office oder mobiles Arbeit kein großes Diskussionsthema mehr. Das liegt vor allem an den neuen Möglichkeiten des Zugriffs auf Cloud-Services und Shared Data, die der Mitarbeiter für seine Arbeit benötigt.

Viele Desktopanwendungen wurden in die Cloud verschoben und Arbeitsplätze werden virtuell gestaltet, um extern arbeitenden Mitarbeitern den Zugriff zu erleichtern. Durch die damit verbundene Nachfrage wächst die Anzahl an Remote-Systemen und -Anwendungen kontinuierlich.

Oft ist jedoch der Zugang zu diesen Services noch unnötig kompliziert und wenig kontrolliert. Cloud-Anwendungen sind nicht mit dem Intranet von Unternehmen verbunden und Mitarbeiter können deshalb nicht die Standardanmeldedaten von Windows nutzen, sondern müssen sich unterschiedliche Namen und Kennwörter für die verschiedenen Anwendungen merken.

Das erschwert nicht nur die tägliche Arbeit für die Endnutzer, sondern auch die Verwaltung von Anmeldedaten und Rechten für die Systemadministratoren. Wegen des starken Anstiegs an Cloud-Anwendungen und der zunehmenden Komplexität der Verwaltung steigt die Nachfrage nach Single-Sign-On-Portalen, die den Zugriff auf und die Verwaltung von Cloud-Services deutlich vereinfachen. Nachfolgend werden Ihnen einige Möglichkeiten vorgestellt, wie Sie Ihre Zugriffskontrolle trotz der steigenden Zugriffsmöglichkeiten sicherstellen können.

Cloud Access Management: SSO-Portale

Mit Hilfe eines Single-Sign-On-Portals müssen sich Benutzer nur einmal einloggen, um Zugriff auf verschiedene Anwendungen und Netzwerkressourcen zu erhalten. Nachdem die Identität des Benutzers bestätigt wurde, wird der Zugriff auf die hinterlegten Anwendungen entsprechend der Zugriffsrichtlinien erlaubt oder abgelehnt. Mit diesen Zugriffsrichtlinien wird vorab festgelegt, welche Systeme und Anwendungen im SSO-Portal für den einzelnen Benutzer sichtbar sind. Zur Anmeldung klickt der Benutzer einfach auf die Kachel der entsprechenden Anwendung. Daraufhin öffnet sich im SSO-Portal ein neues Fenster oder eine neue Registerkarte im Browser und der User wird automatisch in der gewünschten Anwendung angemeldet.

Zwei-Faktor-Authentifizierung

Die SSO-Funktion ist sehr benutzerfreundlich, führt aber auch zu einem erhöhten Sicherheitsrisiko, da eine entsprechende Zugriffskontrolle fehlt. Explizit bei Remote-Zugriffen auf unternehmensrelevante Anwendungen und Daten ist ein erhöhter Sicherheitsgrad für die Authentifizierung empfehlenswert. Viele Unternehmen setzen hier eine sogenannte starke Authentifizierung als zweite Sicherheitsstufe ein. Hierbei wird eine Verifizierung der Identität des Benutzers durch eine zusätzliche Sicherheitsabfrage erreicht:

- Wissen: Benutzername, Passwort, PIN, Sicherheitsfrage

- Besitz: Handy, Token

- Biometrie: Fingerabdruck, Gesichtserkennung

Die Kombination dieser Authentifizierungsmethoden zu einer Zwei- oder Multi-Faktor-Authentifizierung ermöglicht eine eindeutige Identitätsbestimmung des Nutzers und sorgt so für hohe Sicherheit vor unbefugten Zugriffen. Mit diesem einfachen Schritt erlangt das Unternehmen die Zugriffskontrolle zum Großteil zurück.

Attributbasierte Zugriffskontrolle (ABAC)

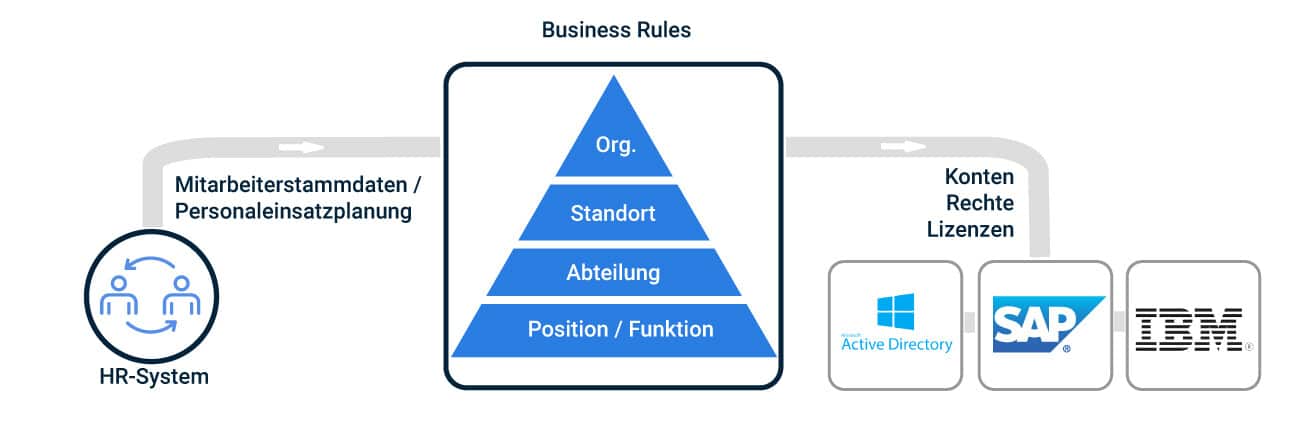

Eine weitere Möglichkeit, die Portalsicherheit zu erhöhen, bietet die attributbasierte Zugriffskontrolle (ABAC). Dabei spielt nicht nur die Identität und die Rolle des Benutzers (Business Rules) im Unternehmen für den Zugriff auf Anwendungen und Systeme im Portal eine Rolle, sondern auch weitere Attribute wie beispielsweise das verwendete Endgerät, die Geodaten des Gerätestandorts oder die Tageszeit. Im Kontext dieser Daten kann man beispielsweise den Zugriff auf Finanzsysteme über Smartphones nach 17 Uhr verweigern. Mit dieser Sicherheitsmaßnahme wird der Zugriff auf Remote-Anwendungen gesperrt, auch wenn dies durch die Anwendungen selbst nicht unterstützt wird.

Föderierte Identität / Federated Identity

Um eine sichere Kommunikation zwischen dem SSO-Portal und der Zielanwendung zu gewährleisten, kann eine föderierte Identität verwendet werden. Über föderierte Identitäten können Identitäts- und Kontoinformationen zwischen Unternehmen und Anwendungen weitergegeben werden, sodass sich ein Benutzer mit seiner Identität nur einmal für alle Zielanwendungen anmelden muss. Hierzu kann als Authentifizierungsmechanismus zwischen dem SSO-Portal und den Cloud-Anwendungen die Security Assertion Markup Language (SAML) genutzt werden. Dabei handelt es sich um ein Datenformat zum Austausch von Authentifizierungs- und Autorisierungsinformationen zwischen Websites.

Reporting und Audits

Alle Vorgänge und Aktivitäten in einem SSO-Portal sollten in einer Datenbank festgehalten werden. Diese Informationen können für Reporting- und Audit-Zwecke der Zugriffskontrolle genutzt werden. So kann beispielsweise nachvollzogen werden, wann, wie häufig, von wo aus und von wem auf bestimmte Anwendungen zugegriffen wird.

Fazit: Die Erweiterung des Arbeitsplatzes in die Online-Welt birgt gewisse Risiken und bringt ein gewisses Maß an Komplexität mit sich. Mit einem SSO-Portal behalten Sie jedoch die volle Zugriffskontrolle und können weiterhin hohe Sicherheitsstandards gewährleisten. Ihre Mitarbeiter können mit den vereinfachten Zugriffsoptionen deutlich effizienter arbeiten.

Geschrieben von:

Ali Özdogan

Senior Consultant IAM/SAP & HelloID

Ali Özdogan ist als Senior Consultant IAM/SAP seit mehr als 10 Jahren fester Bestandteil von Tools4ever. Er studierte Computer Engineering an der Galatasaray University in Istanbul und später an der RWTH in Aachen und ist unser Spezialist für Cloud-Access-Management mit HelloID.