Authentifizierung – Relevanz statt Firlefanz

Sicherheit und Einfachheit sind beim Zugang und Zugriff auf Anwendungen für viele Organisationen wichtig. So beschleunigt Single Sign-On (SSO) die täglichen Prozesse erheblich, indem zahlreiche Anwendungen über einen einzigen Login erreichbar sind. Allerdings verlangen viele Anwendungen gewisse Informationen, neben Benutzername und Passwort eine weitere Authentifizierung. Dabei kommt häufig die Zwei-Faktor-Authentifizierung (2FA) zum Einsatz. Diese Methode ist schon mit geringen Kosten umsetzbar, beispielsweise mit einem Hardware-Token, Software Token oder über eine Smartphone-App. Im Folgenden werden die Möglichkeiten für die Zwei-Faktor-Authentifizierung beleuchtet, damit Sie beurteilen können, welche Art am besten zu Ihrer Organisation passt.

Denn eine Anmeldung nur mit einem Benutzernamen und Passwort reicht heute einfach nicht mehr aus, für eine sichere Authentifizierung der Identität.

Da nicht alle Organisationen geschäftliche Smartphones bieten, fällt die gängigste Option der App für diese Unternehmen weg. In Pflegeeinrichtungen werden beispielsweise Tablets gemeinsam verwendet – dadurch wäre eine Nutzung der Geräte für die Zwei-Faktor-Authentifizierung aufwendig, da sich jeder Nutzer neu mit seinen Login-Daten an seinem Konto an- und abmelden müsste. Um trotzdem eine sichere Verbindung herzustellen, bietet das FIDO2-Protokoll oder der Hardware-Token eine gute Lösung.

Security Keys (FIDO2)

Der FIDO2-Key generiert aus einem Initialschlüssel und der Serveradresse einen geheimen digitalen Schlüssel, dieser generierte digitale Schlüssel dient nun als Identifizierung des FIDO2-Keys. Der Security-Key kann zusätzlich biometrisch oder mit einem PIN abgesichert werden.

Es vereint zwei Standards, die Passwörter durch einen sog. „Authentifizierer“ ersetzen. Man könnte dieses System auch mit einem Security-Key vergleichen: Es gewährleistet eine sichere Anmeldung, die stets erfolgreich funktioniert. Das Gerät ist zudem klein wie ein USB-Stick, so dass es z.B. am Schlüsselbund mitgeführt werden kann. Die meisten Security-Keys übertragen Daten via USB oder NFC (kontaktlos). Durch einen Klick auf den Schlüssel wird die Identität des Nutzers verifiziert. Einer der bekanntesten und meist genutzten Sicherheitsschlüssel ist der YubiKey Token.

Token

Eine weitere Möglichkeit die Zwei-Faktor-Authentifizierung durchzuführen ist der Hardware-Token. Auch er ist ein kleines Gerät, die Authentifizierung erfolgt allerdings über einen TOTP-Code (time based one time password). Der Token wird aber nicht mit einem Computer, Smartphone oder anderem Gerät verbunden, sondern unabhängig verwendet. Es erzeugt regelmäßig (z.B. minütlich) einen neuen, einzigartigen Code. Dieser wird in Kombination mit dem Benutzernamen zum Anmelden eines Mitarbeiters verwendet. Ein verbreiteter Hardware-Token ist beispielsweise der Token2.

Ein Security-Key oder ein Token ermöglicht die Zwei-Faktor-Authentifizierung auch ohne Smartphone. Auf diese Weise lassen sich z.B. Tablets weiterhin sicher gemeinsam nutzen. Mit einer geringen Investition erhalten Sie somit eine ausgereifte und benutzerfreundliche Absicherung Ihrer Anwendungen und Daten. Wenn Ihre Organisation Smartphones zur Verfügung stellt, könnten Sie auch die Authentifizierungs-App nutzen sog. Soft Token wie zum Beispiel Google Authenticator/ Microsoft Authenticator oder Push-to-Verify.

Authentifizierungs-App / Authenticator-App

Passwörter können vergessen, gestohlen oder geändert werden. Eine Authentifizierungs-App bietet hierfür eine zusätzliche Sicherheitsschicht. Die App generiert einen Einmal-Code (OTP) ähnlich zu einem Pin-Code und ist auch ohne Internetverbindung überall nutzbar.

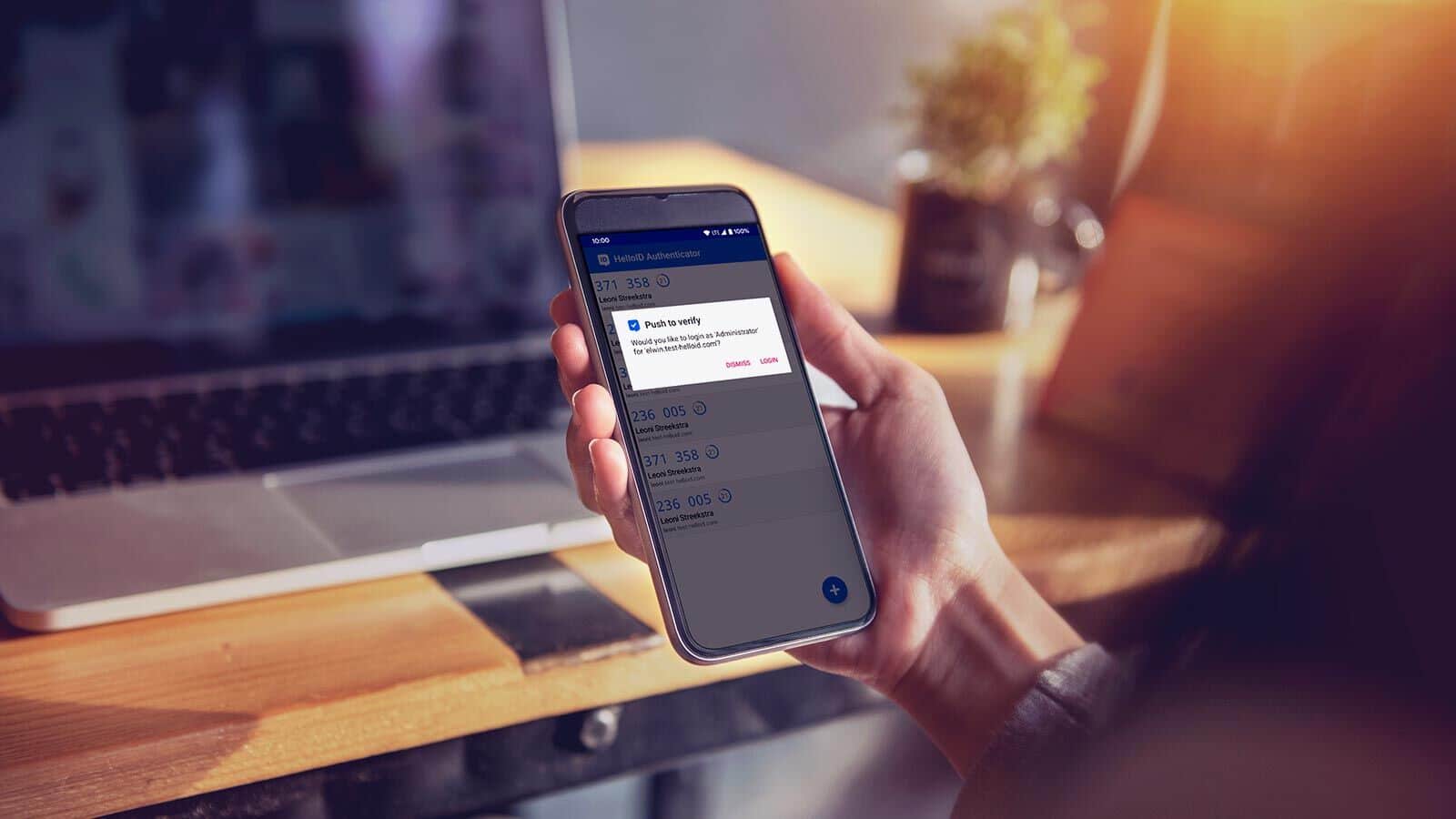

Dabei gibt es zwei Möglichkeiten, wie der Code übertragen wird: entweder der Mitarbeiter tippt ihn „händisch“ ab, oder er kann zum Beispiel mittels „Push-to-Verify“-Funktion sogar direkt übertragen werden. Nachdem das Telefon entsperrt ist, kann sich der Anwender per Tippen auf „Login“ in der Authenticator-App anmelden.

Eine Lösung, die für alle Zwei-Faktor-Authentifizierungen passt

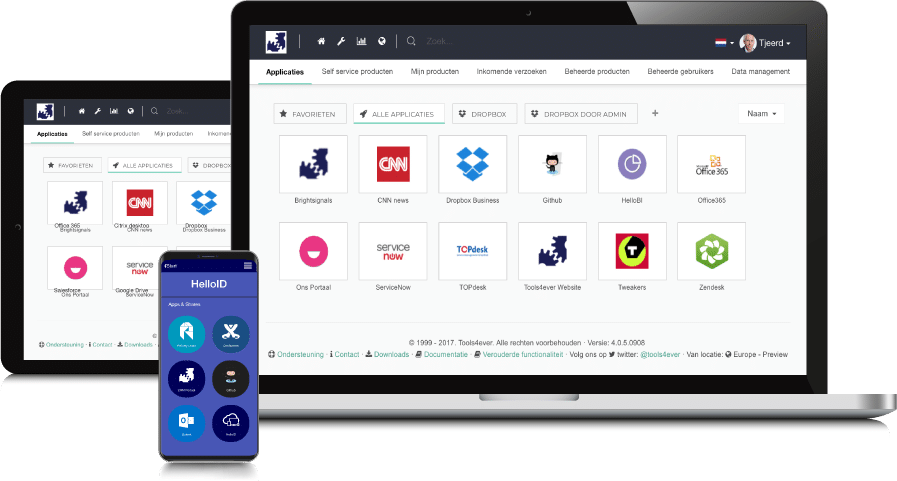

HelloID ist ein Portal, das Zugang zu allen benötigten Anwendungen und Daten bietet. So lässt sich Ihr Identity- und Access Management (IAM) auf sichere, effiziente und benutzerfreundliche Weise umsetzen.

Die wichtigsten Vorteile von HelloID:

- Cloud Identity- und Access Management für hybride Umgebungen

- Geringe Kosten, Geringe Investionen

- Integration mit Active-Directory und über 150 IT-Systemen und -Anwendungen

- Single Sign-On für eine effiziente Benutzeranmeldung und -verwaltung

- Zwei-Faktor-Authentifizierung (2FA) für eine sichere Anmeldung und starke Authentifizierung

- Automatisches Monitoring des Authentifizierungsprozesses

Sie möchten mehr über Multi-Faktor-Authentifizierung und HelloID erfahren?

Geschrieben von:

Matthias Kellers

Senior Consultant IAM & HelloID

Seit mehr als 12 Jahren arbeitet Matthias Kellers als Senior Consultant bei Tools4ever. Er unterstützt unsere Kunden regelmäßig mit Schulungen zu unseren IGA-Lösungen Identity Access Manager & HelloID.