ISO 27001 - Anforderungen, Zertifizierung & Checkliste

Was ist ISO 27001?

ISO 27001 ist der international anerkannte Standard für Informationssicherheit und bietet Organisationen eine klare Struktur, um den Schutz ihrer Daten zu gewährleisten. Unternehmen jeder Größe und Branche (u.a. kritische Infrastrukturen) nutzen die Norm, um ihre Daten systematisch zu schützen und Risiken im Bereich der Informationssicherheit zu minimieren. Eine ISO 27001 Zertifizierung bescheinigt, dass ein Unternehmen die strengen Anforderungen an Datenschutz, Datensicherheit und Risikomanagement erfüllt.

Wie geht man ISO 27001 an?

Um den Weg zur Zertifizierung erfolgreich zu meistern, ist es essenziell, die ISO 27001 Anforderungen genau zu kennen und gezielt umzusetzen. Eine Checkliste ISO 27001 hilft dabei, alle relevanten Schritte – von der Risikoanalyse über die Implementierung eines Informationssicherheits-Managementsystems (ISMS) bis hin zur internen Auditierung – strukturiert abzuarbeiten.

In diesem Leitfaden erfahren Sie, was ISO 27001 genau ist, welche Vorteile eine Zertifizierung mit sich bringt und wie Sie mithilfe einer praktischen Checkliste die Anforderungen Schritt für Schritt umsetzen können. Außerdem zeigen wir Ihnen, wie unsere Identity Management-Lösung HelloID den Prozess unterstützt und die Informationssicherheit nachhaltig stärken kann.

Überprüfen Sie die Checkliste und entdecken Sie, wie IAM dabei hilft.

Download-ChecklisteIst ISO 27001 verpflichtend?

Obwohl die ISO 27001-Norm weltweit Anerkennung genießt und zahlreiche Vorteile bietet, ist es für Organisationen nicht gesetzlich vorgeschrieben, diese zu implementieren oder eine Zertifizierung zu erlangen. Für die branchenspezifischen Ausarbeitungen kann dies jedoch anders sein.

Trotzdem ist es wichtig zu betonen, dass Organisationen sehr wohl verpflichtet sind, ihre Informationssicherheit angemessen zu regeln, insbesondere beim Schutz personenbezogener Daten. Laut der Datenschutz-Grundverordnung (DSGVO) müssen Unternehmen personenbezogene Daten sowohl technisch als auch organisatorisch angemessen schützen. Die Implementierung von ISO 27001 kann hierbei eine effektive Leitlinie darstellen, um die Informationssicherheit im Unternehmen auf ein hohes Niveau zu bringen.

Vorteile von ISO 27001

Ein wesentlicher Vorteil der ISO 27001-Norm ist, dass Unternehmen kein eigenes Rahmenwerk für die Informationssicherheit entwickeln müssen. Stattdessen können sie die Richtlinien der ISO 27001 als Ausgangspunkt nutzen und darauf basierend ein eigenes Informationssicherheitsmanagementsystem (ISMS) aufbauen. Dies hilft Unternehmen dabei, gesetzliche und regulatorische Anforderungen wie die DSGVO (Dateschutzgrundverordnung) und die kommende NIS2-Gesetzgebung einzuhalten.

Durch den strukturierten Ansatz des ISMS können Unternehmen Sicherheitslücken frühzeitig erkennen und gezielt Maßnahmen ergreifen, um diese zu schließen.

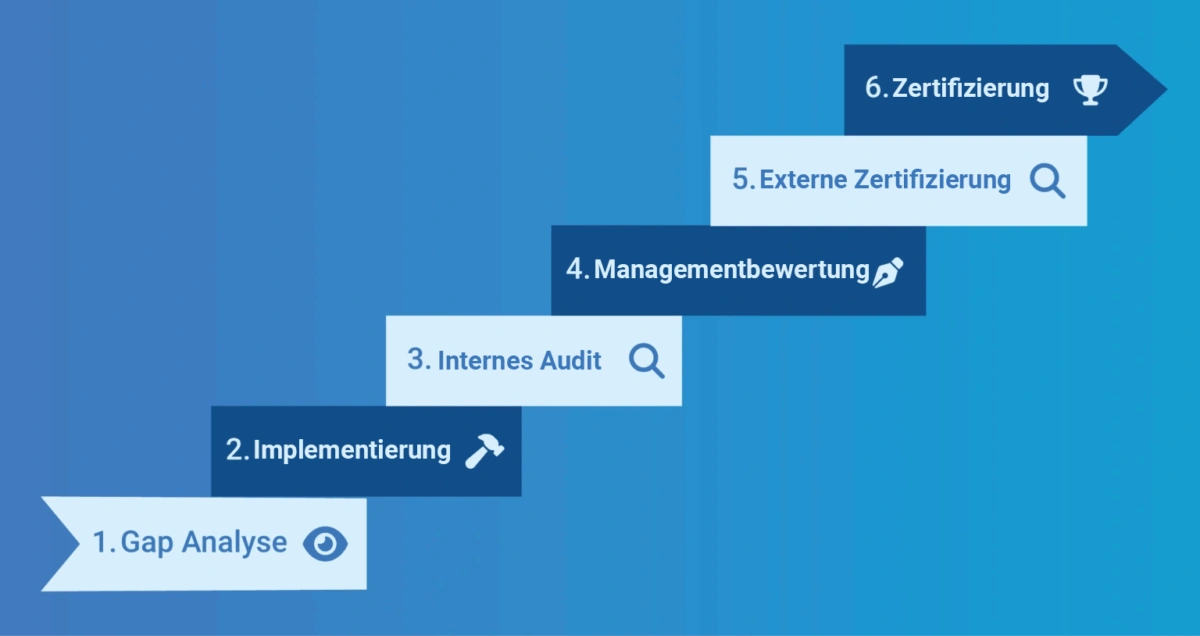

Schritte zur ISO 27001 Zertifizierung

Wenn eine Organisation die Richtlinien der ISO 27001 einhält, kann sie eine Zertifizierung erlangen. Diese zeigt, dass das Information Security Management System (ISMS) den internationalen Anforderungen entspricht. Der Zertifizierungsprozess erfordert ein starkes Engagement sowohl für die Einrichtung als auch für die kontinuierliche Verbesserung der Informationssicherheit.

Der Weg zur Zertifizierung umfasst mehrere Schritte, darunter:

Gap-Analyse: Bewertung der aktuellen Informationssicherheitsmaßnahmen im Vergleich zu den ISO 27001 Anforderungen. Jede Organisation hat häufig bereits einige Maßnahmen umgesetzt. Daher bewertet die Organisation zunächst ihre aktuellen Informationssicherheitspraktiken im Vergleich zu den Anforderungen der ISO 27001. Dies hilft dabei, Bereiche zu identifizieren, die verbessert werden müssen.

Implementierung: Einführung notwendiger Prozesse und Sicherheitsmaßnahmen gemäß der Norm. Die Organisation implementiert die erforderlichen Prozesse, Verfahren und Kontrollen, um den Anforderungen der ISO 27001 zu entsprechen. Dazu gehört die Erstellung einer Informationssicherheitsrichtlinie, die Durchführung von Risikobewertungen sowie die Implementierung relevanter Sicherheitsmaßnahmen.

Interne Auditierung: Überprüfung der implementierten Maßnahmen auf Wirksamkeit und Konformität. Ein internes Audit wird durchgeführt, um zu überprüfen, ob die implementierten Prozesse und Kontrollen effektiv sind und den Anforderungen der Norm entsprechen. Die Organisation übernimmt damit selbst die Verantwortung, das ISMS (Information Security Management System) sowie die umgesetzten Maßnahmen zu überprüfen und Verbesserungspotenziale zu identifizieren.

Managementbewertung: Evaluierung der Maßnahmen durch das obere Management. Das höhere Management oder die Geschäftsführung bewertet das ISMS, um sicherzustellen, dass es weiterhin angemessen, wirksam und zielführend im Hinblick auf die organisatorischen Ziele ist.

Externe Zertifizierung: Überprüfung durch eine unabhängige Instanz, die die Konformität bescheinigt. Eine unabhängige Zertifizierungsstelle führt ein Audit durch, um zu bestätigen, dass die Organisation alle Anforderungen der ISO 27001 erfüllt. Dieses Audit besteht in der Regel aus zwei Phasen:

Eine erste Bewertung, um festzustellen, ob die Organisation bereit für die Zertifizierung ist.

Eine detailliertere Überprüfung des ISMS und der umgesetzten Maßnahmen.

Zertifizierung

Nach einem erfolgreichen Audit erhält die Organisation ein ISO 27001-Zertifikat, das bestätigt, dass ihr ISMS den Anforderungen der Norm entspricht.

Die Zertifizierung ist nicht nur ein Nachweis der Konformität, sondern dient auch als wirkungsvolles Instrument, um das Vertrauen von Kunden, Partnern und anderen Interessensgruppen zu stärken. Es zeigt, dass die Organisation ernsthaft daran arbeitet, Informationen und Daten zu schützen.

Es ist wichtig zu beachten, dass die ISO 27001-Zertifizierung Pflege und regelmäßige Überprüfungen erfordert, um ihre Gültigkeit zu erhalten, da sie ein kontinuierliches Engagement für Informationssicherheit voraussetzt. Bei Tools4ever sind wir stolz auf unsere eigene ISO 27001-Zertifizierung und setzen uns kontinuierlich dafür ein, diese jährlich zu erneuern und aufrechtzuerhalten.

ISO 27001-Checkliste

Laut ISO 27001 ist es wichtig, sorgfältig mit der Identifikation von Nutzern und der Verwaltung ihrer Zugriffsrechte umzugehen. Dieser internationale Standard betont die Bedeutung eines strengen Zugriffsmanagements, bei dem der Zugang zu Unternehmensinformationen und -systemen ausschließlich auf die Personen beschränkt wird, die diesen auch tatsächlich benötigen. Ein effektives Identity and Access Management (IAM)-System kann in diesem Prozess einen wertvollen Beitrag leisten.

Neugierig auf die Details?

Unsere Checkliste und Leitfaden bietet eine umfassende Analyse darüber, wie Identity Management dazu beitragen kann, die wesentlichen Aspekte der ISO 27001-Norm zu erfüllen.

Wo setze ich an? Wie setze ich um? Was soll ich lassen?

Kontakt aufnehmen