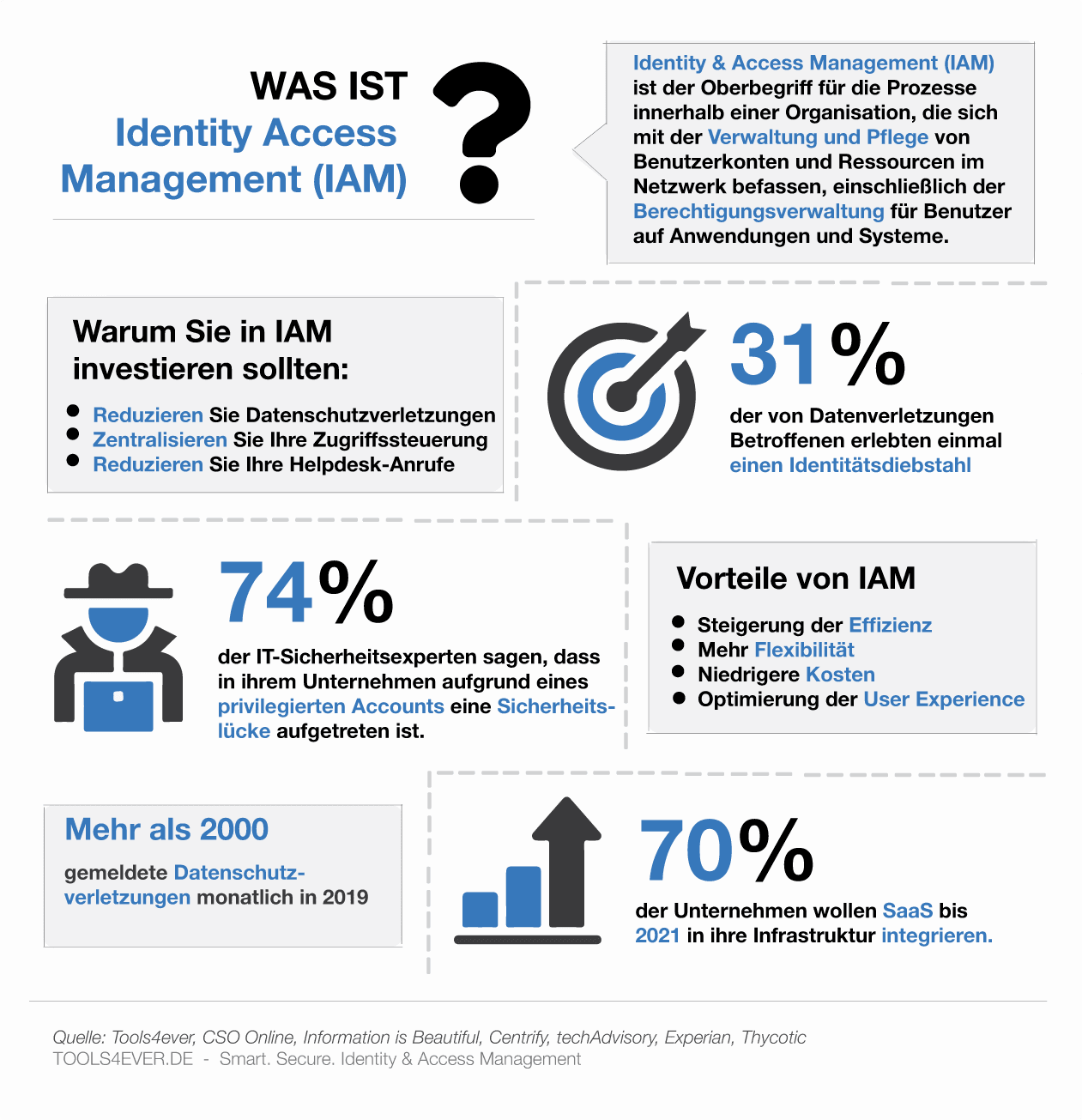

Was ist Identity und Access Management (IAM) – und warum ist es wichtig?

Identity und Access Management (IAM) hilft Unternehmen, digitale Identitäten zentral zu verwalten und Zugriffe sicher zu steuern. So wird sichergestellt, dass Mitarbeitende nur auf die Systeme und Daten zugreifen, die sie wirklich benötigen – automatisch, sicher und regelbasiert. IAM ist entscheidend für IT-Sicherheit, effizientes On- und Offboarding sowie die Einhaltung von Compliance-Anforderungen.

Unser kostenloses Whitepaper zeigt Ihnen, wie modernes User Provisioning mit IAM funktioniert.

Was bedeutet Identity und Access Management für Ihre Organisation?

In unserer heutigen digitalen Welt müssen die Mitarbeiter zu jeder Zeit, von überall und mit jedem Gerät, Zugang zu den Daten haben, die sie für ihre Arbeit benötigen, und zwar einfach, schnell und sicher – On-Premise und in der Cloud.

Gleichzeitig gehören Daten zu Kunden, Mitarbeitern, Produkten, Prozessen oder Know How zu den wichtigsten Vermögenswerten einer Organisation. Sie sind in der Regel für bestimmte Personen gedacht und müssen entsprechend geschützt werden.

Mit IAM bekommt jeder autorisierte Mitarbeiter, automatisiert und regelbasiert, die korrekten Zugänge und Berechtigungen. Das entlastet die IT und erhöht die Datensicherheit.

Was bedeutet IAM für die IT (und für Sie)?

Für die IT-Abteilung ist die manuelle Verwaltung der Useraccounts, Zugänge und deren Berechtigungen organisatorisch sehr aufwendig, technisch komplex und anfällig für Fehler. Eine fehlerhaft gepflegte Zugangs- und Berechtigungsstruktur kann wiederum zu unnötigen Kosten, negativen IT-Audits, Reputationsschäden, Verlust von Daten, -Umsatz und -Kunden sowie unzufriedenen Mitarbeiter führen. Die aufwändige manuelle Verwaltung geht außerdem zulasten limitierter IT-Personalressourcen.

Mit einem Identity & Access Management System, bekommen nur autorisierte Mitarbeiter, automatisiert, regelbasiert und sicher einen korrekten Zugang zu ihren Systemen und Daten. So wird IT-Abteilung entlastet, erhöht sich die Datensicherheit und werden IT- und Geschäftsprozesse optimiert. Eventuelle IT-Audits kann man einfacher bestehen.

IAM-Authentifizierung

Bezüglich der Identität muss der Endbenutzer belegen können, dass er derjenige ist, den er zu sein vorgibt. Die geläufigste Methode hierfür ist eine Kombination aus Benutzername und Passwort bei der Anmeldung. Eine andere Möglichkeit besteht z.B. in der Kombination aus „etwas Gemerktem“ (Passwort oder PIN) und „etwas Greifbaren“, einer Keycard, einem Mobiltelefon, einem Token, einem Fingerabdruck, etc. Dies bezeichnet man als starke Authentifizierung oder Zwei-Faktor- / Multi-Faktor-Authentifizierung.

IAM-Autorisierung

Eine noch wichtigere Rolle im Identity und Access Management spielt heutzutage die Autorisierung des Users. Sie bestimmt, auf welche Bereiche (Ressourcen) ein Benutzer im Netzwerk zugreifen kann. Ressourcen sind bspw. Systeme, Anwendungen, Daten, Drucker, gemeinsam genutzte Elemente, etc. Während die Authentifizierung noch ziemlich einfach umzusetzen ist, so ist die Autorisierung oft ein komplexer Satz aus Regeln. Je nach Position in der Organisation, variieren die Zugriffsrechte im Netzwerk. Komplex wird dies vor allem dann, wenn ein Benutzer auf mehreren Stellen des Stellenplanes eingesetzt wird. Oft fehlt auch die Dokumentation, was ein Mitarbeiter für seine Position (Funktion, Rolle, Standort) genau dürfen soll. Hieraus ergibt sich die Herausforderung durch ein umfangreiches Reporting erst einmal festzustellen, welche Berechtigungen die Mitarbeiter aktuell haben und ob diese den notwendigen Berechtigungen entsprechen.

Software für Identity und Access Management

Die Authentifizierung und Autorisierung eines Benutzers im Netzwerk bilden also den Kern eines erfolgreichen Identity und Access Managements. Ohne eine entsprechende Identity und Access Management Software ist die Benutzerverwaltung und das Berechtigungsmanagement jedoch oft unnötig kompliziert, fehleranfällig und kostet der IT unnötig viel Zeit. Eine gute IAM-Software entlastet die IT-Abteilung und erhöht gleichzeitig die Datensicherheit:

Eine professionelle IAM Software bietet folgende Vorteile und Funktionen:

-

-

- Mehr Zeit für die IT dank automatisierte und regelbasierte Benutzerverwaltung

- Verbessertes Service Level und zufriedene User mit Workflow-Management & Self Service

- Erhöhte Sicherheit dank Cloud Single Sign-On (SSO) und Multi Faktor Authentifizierung

- Mehr Sicherheit dank strukturierte Berechtigungsvergabe mit Role Based Access Control & Access Governance

- Mehr Kontrolle sowie verbesserter Überblick und Compliance mit (Audit-)Reporting

-

Identity Governance & Administration (IGA)

Der Begriff „Identity und Access Management“ wird schrittweise durch „Identity Governance & Administration“ (IGA) ersetzt. Gartner verwendet IGA als neuen Terminus für IAM-Lösungen, die sowohl Identität und Access Governance, als auch User Administration und Provisioning zur Verwaltung der Identität und des „Access Life Cycle“ über mehrere Systeme bieten.

Whitepaper: „So geht Identity Management heute“

Benutzerverwaltung muss nicht immer aufwändig oder kompliziert sein. Doch die meisten Unternehmen greifen hier auf veraltete Methoden zurück. Im Whitepaper erfahren Sie, wie Sie Ihr Identity- und Access-Management entscheidend vereinfachen können und gleichzeitig die IT entlasten und die Datensicherheit erhöhen. So geht Identity Management heute!

Highlights aus dem Inhalt:

- Identity- und Access-Management startet in der Personalabteilung

- Manuell vs. automatisiert: Das User Lifecycle Management

- 5 Gründe für automatisiertes On- und Offboarding

- Intelligentes Role Mining: Der Booster für die rollenbasierte Zugriffskontrolle

Tools4ever Informatik GmbH

Hauptstraße 145-147

51465 Bergisch Gladbach

Deutschland

Phone: +49 2202 2859-0

Email: [email protected]