Was ist Role Based Access Control oder auch Rollenmodell (RBAC)?

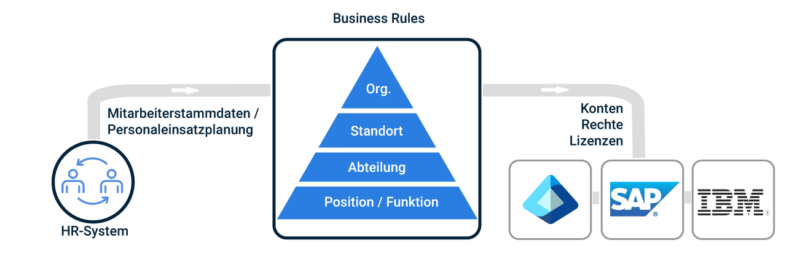

RBAC steht für Role Based Access Control (deutsch: Rollenbasierte Zugriffkontrolle oder Rollenmodell) und bezeichnet eine Methodik zur korrekten Berechtigungsvergabe in der IT-Infrastruktur einer Organisation. Die Zugriffsrechte werden nicht nach Einzelbenutzer, sondern anhand definierter Rollen vergeben, die sich z.B. aus Abteilung, Funktion, Standort und Kostenstelle eines Mitarbeiters in der Organisation ergeben.

Jedem Benutzer werden entsprechend seiner Position im Unternehmen dann eine bzw. mehrere Rollen zugeordnet. Anhand dieser Rollenzuordnung erhält der User über das RBAC-Berechtigungskonzept die entsprechenden Zugriffsrechte auf Daten und Anwendungen in der IT-Infrastruktur, die im Idealfall ohne weitere Anpassung all seine Tätigkeiten ermöglichen.

Vorteile von RBAC

Flexibler

Rechte werden dynamisch zugewiesen und lassen sich bei Änderungen der Organisationsstruktur einfacher für alle betroffenen User anpassen.

Sicherer

Überberechtigungen und Rechteansammlungen einzelner User werden durch ausschließliche Definition der Zugriffsrechte über das Rollenkonzept effektiv vermieden.

Effizienter

Durch die von Anfang an korrekte Rechtevergabe fällt für Mitarbeiter keine Wartezeit und für den IT-Support kein manueller Verwaltungsaufwand mehr an.

Vorteile von RBAC: Überberechtigungen vermeiden und Compliance sichern

Role Based Access Control gilt generell als Best Practice zur Berechtigungsverwaltung, wenn die RBAC-Rollen unternehmensweit verbindlich in einem Rollen- und Berechtigungskonzept definiert und (mit Hilfe eines Identity und Access Management Systems) durchgesetzt werden.

Im Gegensatz zur starren Vergabe von Einzelberechtigungen, die einen hohen Verwaltungsaufwand und eine große Fehleranfälligkeit mit sich bringt, ist die Rechtevergabe auf Basis von Rollen deutlich flexibler anzupassen und weniger aufwendig zu verwalten. So lässt sich die Effizienz von IT-Support und Mitarbeitern deutlich steigern, denn Mitarbeiter müssen selten zusätzliche Rechte anfragen und darauf warten, dass der IT-Support die Anpassungen mit dem Manager abstimmt und dann manuell umsetzt.

Principle of Least Privilege (PoLP): Minimale Rechtevergabe für maximale Sicherheit

Gleichzeitig werden durch die Rollendefinition nach dem Principle of Least Privilege (PoLP) Audit- und Compliance-Anforderungen einfacher eingehalten und Überberechtigungen vermieden, die z.B. durch die gängige Praxis der Copy User schnell entstehen. Hierbei wird für einen neuen Mitarbeiter einfach das Benutzerkonto eines Kollegen mit den entsprechenden Berechtigungen kopiert. So werden möglicherweise jedoch ungewollt überflüssige Rechte vergeben, die der neue Kollege (noch) nicht braucht und durch die zudem hohe Lizenzkosten entstehen.

Segregation of Duty (SoD): Effiziente Rollentrennung für mehr Sicherheit und Compliance

Auch Prinzipien der Segregation of Duty (SoD) lassen sich durch ein vollständiges Berechtigungskonzept mit entsprechenden Ausschlussdefinitionen in einem IAM-Tool automatisch durchsetzen. Ein Vertriebsmitarbeiter sollte beispielsweise nicht gleichzeitig das Qualitätsmanagement für seine eigenen Aufgaben übernehmen; ein Personaler nicht sein eigenes Gehalt anpassen können.

Ein maßgeschneidertes RBAC-Modell erstellen

Bevor die Vorteile von Role Base Access Control voll ausgeschöpft werden können, muss ein Unternehmen ein umfassendes Rollen- und Berechtigungskonzept erstellen, in dem alle Funktionen der Mitarbeiter in entsprechende Rollen mit entsprechenden Zugriffsrechten überführt wurden. Dieses Berechtigungskonzept kann im Anschluss über ein IAM-Tool implementiert werden, die die zugewiesenen Rollen für alle User in allen angeschlossenen Systemen per User Provisioning durchsetzt und überwacht.

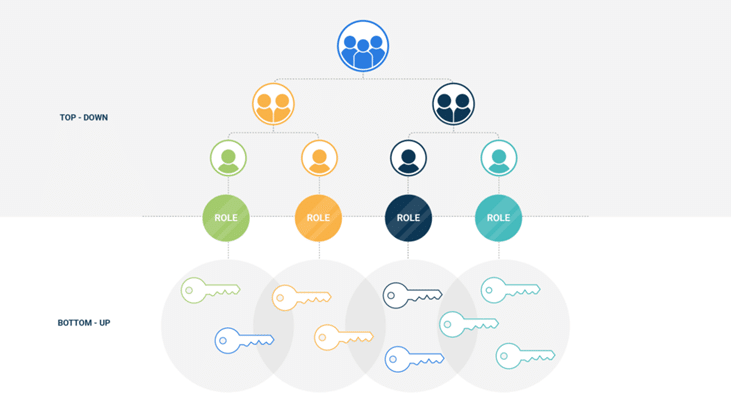

Für die meisten Organisationen bietet es sich an, für das Role-Mining den Pyramiden-Ansatz zu nutzen, um ein maßgeschneidertes Rollenkonzept für RBAC zu erstellen. Am besten gehen Sie folgenderweise vor:

- Eine Analyse der bestehenden Rollen aufstellen: Von oben nach unten (Top-Down) werden alle (Geschäfts-) Rollen erfasst, die zum Beispiel laut der Personalverwaltung existieren.

- Eine Analyse der bestehenden Berechtigungen (bzw. Berechtigungsgruppen) aufstellen: Aus den Anwendungen und IT-Systemen, wie z. B. (Azure) Active Directory, werden von unten nach oben (Bottom-Up) die aktuell tatsächlich zugewiesenen Berechtigungen und Gruppen ausgelesen.

- Ein RBAC-Konzept entwerfen: Die Ergebnisse aus Schritt 1 und 2 werden zusammengeführt und analysiert, um Muster in den Berechtigungen zu ermitteln, die in ein erstes Konzept mit Rollen und zugehörigen Berechtigungen einfließen.

- Das Konzept mit Stakeholdern wie z. B. Abteilungsleitern evaluieren: Nun werden Fehler und unerwünschte Effekte (zum Beispiel Anhäufungen von Berechtigungen) ausgewertet und beseitigt. Damit wird aus dem Konzept ein erstes verwendbares Modell.

- Das Ergebnis ist eine Basisversion des Rollenmodells, das sich im Geschäftsbetrieb anwenden lässt. Von hier aus lässt sich das Modell erweitern, aktualisieren und an neue Erkenntnisse und Gegebenheiten anpassen.

Ratgeber Role Based Access Control (RBAC): Role Mining

Mit RBAC (rollenbasierte Zugriffskontrolle) zu einer strukturierten und regelbasierten Berechtigungsvergabe. Jeder User bekommt automatisiert die richtigen Berechtigungen. Sicher und Compliant. So weit so gut. aber wie wird ein RBAC-Modell entwickelt? Das machen Sie mit Role Mining. In diesem Ratgeber erfahren Sie wie das in 5 Schritte auch für Ihre Organisation funktioniert.

Tools4ever Informatik GmbH

Hauptstraße 145-147

51465 Bergisch Gladbach

Deutschland

Phone: +49 2202 2859-0

Email: [email protected]