OpenID Connect

Was ist OpenID Connect und wie funktioniert es im Unternehmensumfeld?

OpenID Connect (OIDC) ist ein modernes Authentifizierungsprotokoll, das auf OAuth 2.0 basiert. Es ermöglicht einen sicheren und komfortablen Single Sign-on (SSO) über verschiedene Systeme und Anwendungen hinweg – ideal für Unternehmen, die Benutzeridentitäten zentral und effizient verwalten möchten.

Im Kern erlaubt OpenID Connect es Benutzern, sich mit einer einzigen digitalen Identität bei unterschiedlichen Anwendungen anzumelden. Anstatt für jede Plattform eigene Zugangsdaten verwalten zu müssen, genügt ein zentrales Login beim Identity Provider (IdP), um sich anschließend vertrauensvoll bei angebundenen Diensten zu authentifizieren.

Die Unterschiede zwischen OAuth 2.0 und OpenID werden später näher erläutert.

Warum ist OpenID Connect für IAM-Systeme so wichtig?

In einer digitalen Arbeitswelt, in der Mitarbeitende täglich auf zahlreiche Systeme zugreifen, zählt jedes gesparte Login. Mit OpenID Connect verbessern Sie nicht nur die Nutzererfahrung, sondern erhöhen gleichzeitig die Sicherheit. Die Vorteile im Überblick:

Zentrale Benutzerverwaltung über den Identity Provider

Reduzierung von Passwort-Missbrauch und Phishing-Risiken

Einfaches Management von Zugriffsrechten

Skalierbarkeit für hybride und cloudbasierte IT-Landschaften

Unterstützung gängiger Sicherheitsstandards (OAuth 2.0, JWT etc.)

Im Zusammenspiel mit Protokollen wie SAML und OAuth ist OIDC ein zentraler Baustein Ihrer IAM-Strategie.

Praxisbeispiel: Wie fühlt sich OpenID Connect für den Nutzer an?

Wenn Sie OpenID Connect verwenden, ist es, als hätten Sie einen VIP-Pass, der Ihre Identität bestätigt. Stellen Sie sich vor, Sie gehen zu einem Musikfestival mit verschiedenen Bühnen (Websites). Anstatt sich an jeder Bühne anzustellen und Ihren Ausweis zu zeigen (sich mit verschiedenen Konten anzumelden), zeigen Sie einfach Ihren VIP-Pass (OpenID-Link) am Eingang vor. Die Sicherheitskräfte (der vertrauenswürdige Dienst) nicken und sagen: „Wir kennen dich, geh ruhig weiter.“ So weiß jede Bühne, dass Sie ein verifizierter Gast sind, und Sie können sich frei bewegen, ohne ständig Ihr Zugangsticket vorzeigen zu müssen.

Wie funktioniert OpenID Connect technisch?

Der Authentifizierungsprozess in einem OIDC-fähigen System verläuft in fünf Schritten:

Start durch den Benutzer:

Ein Nutzer öffnet eine Anwendung, die OIDC unterstützt.Weiterleitung an den Identity Provider:

Die Anwendung übergibt die Anfrage zur Authentifizierung an den definierten Identity Provider.Benutzerauthentifizierung:

Der Nutzer meldet sich beim Identity Provider mit seinen Zugangsdaten oder über Multi-Faktor-Authentifizierung an.Token-Übermittlung an die Anwendung:

Nach erfolgreicher Anmeldung sendet der Identity Provider ein ID-Token (meist im JSON Web Token-Format), das die Identität des Nutzers bestätigt.Zugriff gewähren:

Die Anwendung überprüft das Token und gewährt Zugriff – ohne erneut Benutzername und Passwort abzufragen.

Die Anwendung hält die Benutzersitzung aufrecht, bis der Benutzer sich abmeldet oder die Sitzung abläuft.

OpenID Connect vs OAuth – Der Unterschied für sicheres Identity und Access Management

In modernen Unternehmensumgebungen mit zahlreichen digitalen Diensten ist eine zuverlässige Benutzerverwaltung entscheidend. Zwei zentrale Protokolle, die in diesem Kontext oft genannt werden, sind OpenID Connect (OIDC) und OAuth 2.0. Beide sind eng miteinander verwoben, erfüllen jedoch unterschiedliche Rollen im Bereich der Authentifizierung und Autorisierung – zwei Säulen eines starken Identity und Access Managements (IAM).

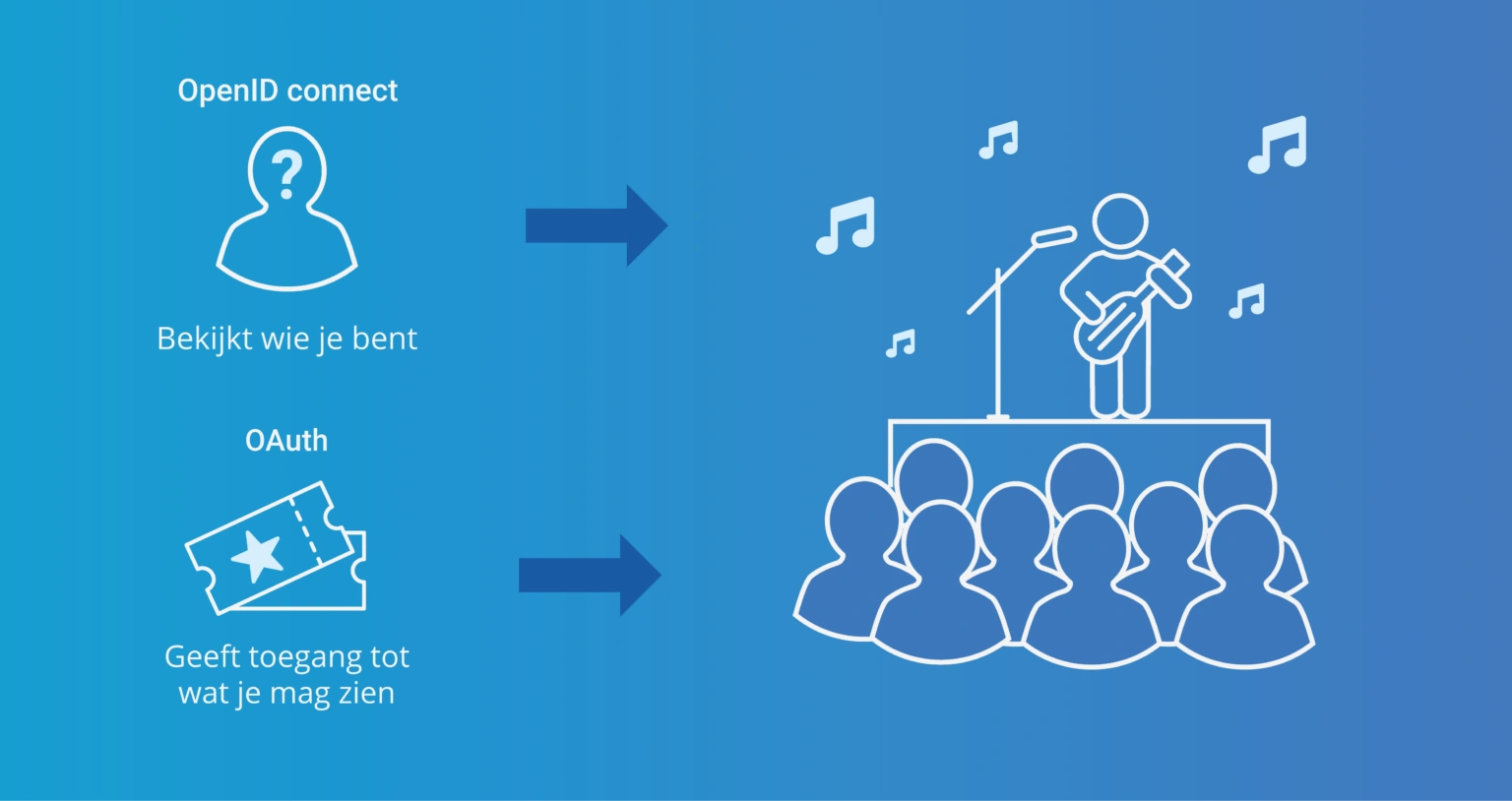

Um es bildlich auszudrücken: Stellen Sie sich eine Großveranstaltung vor. OpenID Connect prüft am Eingang, wer Sie sind – die Identitätskontrolle. OAuth hingegen entscheidet, wohin Sie gehen dürfen – also, welche Berechtigungen Sie im Inneren haben.

Was macht OpenID Connect?

Seine Aufgabe ist es, die Identität eines Nutzers eindeutig zu bestätigen – also zu verifizieren, dass jemand tatsächlich die Person ist, für die er oder sie sich ausgibt.

Typische Einsatzszenarien von OpenID Connect:

Anmeldung bei Cloud-Diensten mit bestehenden Konten, z. B. Google, Microsoft oder HelloID.

Integration von Single Sign-on (SSO) in unternehmensweiten Anwendungen.

Automatisierte Authentifizierung über IAM-Systeme wie Azure AD, Keycloak oder HelloID.

So funktioniert OpenID Connect:

Ein Benutzer klickt auf „Anmelden mit Google“ oder „SSO“.

Der Identity Provider (z. B. Google oder HelloID) bestätigt dessen Identität.

Die Anwendung erhält ein digitales Token, das die Identität des Nutzers bestätigt.

Der Nutzer wird direkt eingeloggt – ohne ein neues Passwort zu erstellen.

Fazit: OpenID Connect regelt die Frage nach dem "Wer?" – Wer meldet sich an?

Was macht OAuth?

OAuth 2.0 ist ein Protokoll für die Autorisierung, nicht für die Authentifizierung. Es geht also darum, welche Rechte eine Anwendung im Namen eines Nutzers hat – z. B. Zugriff auf bestimmte Daten oder Funktionen – ohne dass Passwörter preisgegeben werden.

Typische Einsatzszenarien von OAuth:

Eine App möchte Zugriff auf Ihre E-Mail-Kontakte oder Kalenderdaten.

Ein CRM-System integriert Google Drive zur Dateiablage.

Eine HR-Anwendung darf bestimmte Mitarbeiterdaten aus einem anderen System lesen.

So funktioniert OAuth:

Der Nutzer erteilt explizit die Erlaubnis, dass eine Anwendung auf einen bestimmten Bereich zugreifen darf.

Die Anwendung erhält ein Access Token, mit dem dieser Zugriff technisch umgesetzt wird.

Der Nutzer muss seine Login-Daten nicht preisgeben, sondern gewährt nur eine begrenzte Berechtigung.

Fazit: OAuth regelt die Frage nach dem "Was darf die App tun?"

Kurz & knapp: Unterschiede zwischen OpenID Connect und OAuth

Merkmal | OpenID Connect | OAuth 2.0 |

|---|---|---|

Zweck | Authentifizierung – „Wer bist du?“ | Autorisierung – „Was darfst du tun?“ |

Basis | Basiert auf OAuth 2.0 | Eigenständiges Autorisierungs-Framework |

Nutzungsart | Login bei Anwendungen (SSO) | API-Zugriffsrechte für Drittanwendungen |

Token-Typ | ID Token (meist JWT) | Access Token |

Sicherheit | Identitätsnachweis | Zugriffsbeschränkung auf Daten oder APIs |

Gemeinsam stark: OpenID Connect & OAuth im IAM

Obwohl OpenID Connect und OAuth unterschiedliche Aufgaben erfüllen, arbeiten sie eng zusammen, insbesondere in modernen IAM-Plattformen wie HelloID. Während OIDC die Identität eines Nutzers prüft, sorgt OAuth dafür, dass Drittanwendungen nur genau den Zugriff bekommen, den sie brauchen – und nicht mehr.

Ein leistungsfähiges Identity und Access Management-System kombiniert beide Protokolle, um:

Die Benutzererfahrung zu optimieren (z. B. durch SSO),

Die Sicherheit zu erhöhen (minimierter Passwortgebrauch),

Und die IT-Administration zu entlasten (automatisierte Zugriffssteuerung).

OpenID Connect vs OAuth 2.0 – Unterschied und Bedeutung für modernes IAM

In einer zunehmend digitalisierten Unternehmenswelt ist es für Entscheider essenziell, den Unterschied zwischen Authentifizierung und Autorisierung zu kennen – zwei Grundpfeiler eines funktionierenden Identity und Access Managements (IAM). Dabei begegnen Ihnen häufig zwei Begriffe: OpenID Connect und OAuth 2.0.

Ob es um die Anmeldung bei Cloud-Diensten, Zugriff auf Unternehmensdaten oder die Integration von Drittanbieter-Tools geht: Diese Protokolle regeln, wer Sie sind – und was Sie tun dürfen.

OpenID Connect: Ihre digitale Identitätsbestätigung

Stellen Sie sich vor, Sie möchten eine neue Web-Anwendung nutzen, die Sie bittet, sich mit Ihrem Google-Konto anzumelden. An diesem Punkt greift OpenID Connect (OIDC) ein. Es handelt sich um ein modernes Protokoll, das auf OAuth 2.0 aufbaut und speziell für die Authentifizierung von Benutzern entwickelt wurde.

OpenID Connect bestätigt Ihre Identität durch einen vertrauenswürdigen Identity Provider wie Google, Microsoft oder eine unternehmensinterne IAM-Lösung wie HelloID. Dies ermöglicht Ihnen, sich ohne separate Benutzerkonten oder Passwörter bei verschiedenen Anwendungen sicher und komfortabel anzumelden.

Kernaussage:

OpenID Connect = Identitätsprüfung.

Es klärt die Frage: „Wer ist dieser Benutzer?“

OAuth 2.0: Gesteuerter Zugriff auf Daten und Funktionen

Nun geht dieselbe Anwendung noch einen Schritt weiter und fragt, ob sie Zugriff auf Ihre Google-Kontakte erhalten darf. Genau hier übernimmt OAuth 2.0. Dieses Protokoll regelt die Autorisierung, also die gezielte Freigabe von Rechten für bestimmte Anwendungen – ohne dabei Ihr Passwort offenzulegen.

Mit OAuth 2.0 können Sie Drittanwendungen explizit berechtigen, bestimmte Daten oder Funktionen in Ihrem Namen zu verwenden. Dabei behalten Sie stets die Kontrolle darüber, was, wann und wie lange verwendet werden darf.

Kernaussage:

OAuth 2.0 = Zugriffskontrolle.

Es beantwortet: „Was darf die Anwendung mit Ihren Daten tun?“

Zusammenfassung: Die Rollen im Identity-Management

Protokoll | Zweck | Fokusfrage | Beispiel im Unternehmen |

|---|---|---|---|

OpenID Connect | Authentifizierung | Wer ist der Benutzer? | Anmeldung bei Web-App mit Azure- oder Google-Login |

OAuth 2.0 | Autorisierung | Was darf die App tun? | Zugriff auf Kontakte, Kalender, Dateien erlauben |

OpenID vs. SAML – Unterschiede im modernen Identity & Access Management (IAM)

Authentifizierungsprotokolle für sicheres Single Sign-on

In der Welt des Identity und Access Managements (IAM) spielen Authentifizierungsprotokolle eine zentrale Rolle. Zwei der bekanntesten Standards sind OpenID Connect (OIDC) und SAML (Security Assertion Markup Language). Beide ermöglichen es, einen einzigen Login für mehrere Anwendungen zu nutzen – das sogenannte Single Sign-on (SSO). Doch obwohl sie ein ähnliches Ziel verfolgen, unterscheiden sich die beiden Protokolle in ihrer Technologie, Flexibilität und Implementierungstiefe.

Was ist OpenID Connect? – Moderne Authentifizierung auf OAuth 2.0-Basis

OpenID Connect baut auf dem weit verbreiteten Autorisierungsprotokoll OAuth 2.0 auf und erweitert dieses um eine Identitätsschicht. Ziel ist es, nicht nur den Zugriff auf Ressourcen zu verwalten, sondern auch die Identität eines Benutzers zuverlässig zu bestätigen.

Die Authentifizierung erfolgt über sogenannte ID-Tokens, die im Format JSON Web Token (JWT) übertragen werden. Diese enthalten strukturierte und signierte Informationen über die Identität des Nutzers. Dank der standardisierten Schnittstellen und JSON-basierten Architektur ist OpenID Connect besonders entwicklerfreundlich und einfach zu integrieren – ein klarer Vorteil für moderne Cloud- und Webanwendungen.

Typische Einsatzbereiche:

Cloud-native Anwendungen

Mobile Apps

Plattformübergreifende Single Sign-on-Lösungen

Was ist SAML? – Bewährter XML-Standard für Single Sign-on in Unternehmen

SAML (Security Assertion Markup Language) ist ein XML-basiertes Protokoll, das seit vielen Jahren in Unternehmen eingesetzt wird, um Authentifizierungs- und Autorisierungsdaten zwischen einem Identity Provider (IdP) und einem Service Provider (SP) auszutauschen.

SAML ist besonders im Enterprise-Umfeld etabliert, vor allem in Kombination mit On-Premises-Lösungen, internen Portalen oder bei regulatorischen Anforderungen, die strukturierte XML-Kommunikation erfordern.

Ein Nachteil ist die oft höhere Komplexität bei der Integration. Die Konfiguration und Interpretation von SAML-Nachrichten kann je nach eingesetztem Identity Provider variieren, was in der Praxis zusätzlichen Abstimmungsbedarf mit sich bringt.

Typische Einsatzbereiche:

Interne Unternehmensanwendungen

Legacy-Systeme

Behörden und große Organisationen mit hoher Sicherheitsanforderung

Technologischer Vergleich: OpenID Connect vs. SAML

Merkmal | OpenID Connect | SAML |

|---|---|---|

Basisprotokoll | OAuth 2.0 | XML |

Datenformat | JSON Web Token (JWT) | XML |

Integration | Einfacher und moderner | Komplexer, mehr Konfigurationsaufwand |

Anwendungsbereich | Web & Mobile, Cloud-native Anwendungen | Enterprise-SSO, Legacy-Systeme |

Standardisierung | Sehr hoch, weit verbreitet | Etabliert, aber vielfältige Implementierungen |

Fazit: Wann OpenID Connect und wann SAML?

OpenID Connect eignet sich besonders für moderne, webbasierte Anwendungen und Cloud-Plattformen, bei denen eine schlanke, schnelle Integration gefragt ist. SAML bleibt hingegen eine gute Wahl für große Unternehmensumgebungen, in denen ältere Systeme oder strenge Compliance-Vorgaben berücksichtigt werden müssen.

Beide Protokolle sind wertvolle Werkzeuge im IAM-Portfolio – der Einsatz hängt stark von Ihrer IT-Strategie und Systemlandschaft ab.

OpenID Connect im Vergleich zu OAuth und SAML

Protokoll | Zweck | Authentifizierung enthalten? | Typische Anwendung |

|---|---|---|---|

OAuth 2.0 | Autorisierung | ❌ | Zugriff auf APIs |

SAML | Authentifizierung | ✅ | Web Single Sign-on |

OpenID Connect | Authentifizierung auf OAuth-Basis | ✅ | Cloud & Web-Apps |

Während OAuth Zugriffserlaubnisse für Drittsysteme regelt (z. B. „Diese App darf Ihre Kontakte lesen“), sorgt OpenID Connect für die sichere und vertrauenswürdige Authentifizierung. SAML ist hingegen ein älteres XML-basiertes Protokoll, das besonders in klassischen Unternehmensnetzwerken verbreitet ist.

Sicherheit im Identity & Access Management mit OpenID Connect und SAML

Wie OpenID Connect und SAML die Sicherheit in modernen IAM-Lösungen gewährleisten

Eine starke und zuverlässige Authentifizierung ist das Fundament jeder erfolgreichen Identity und Access Management (IAM)-Strategie. In einer zunehmend vernetzten und Cloud-dominierten IT-Landschaft müssen Zugriffsrechte nicht nur effizient verwaltet, sondern vor allem sicher kontrolliert werden. Genau hier kommen OpenID Connect und SAML (Security Assertion Markup Language) ins Spiel.

Diese beiden Protokolle haben sich als international anerkannte Standards für sichere Benutzeranmeldung und Single Sign-on (SSO) etabliert. Gemeinsam sorgen sie dafür, dass Benutzer nicht nur schnell, sondern auch sicher auf verschiedene Systeme und Anwendungen zugreifen können – ohne dabei die Kontrolle über ihre Identität zu verlieren.

SAML & OpenID Connect: Die Sicherheitsbausteine im IAM

In unserer IAM-Lösung setzen wir bewusst auf eine Kombination aus SAML und OpenID Connect, um eine nahtlose und hochsichere Authentifizierung zu gewährleisten. Während SAML sich hervorragend für klassische Enterprise-Anwendungen und Legacy-Systeme eignet, bringt OpenID Connect maximale Flexibilität und Modernität für Web- und Cloud-Anwendungen mit.

Was macht die Kombination so stark?

SAML stellt strukturierte Identitätsinformationen über XML bereit und wird häufig im Unternehmensumfeld eingesetzt, etwa bei der Authentifizierung gegenüber ERP-, HR- oder Intranet-Systemen.

OpenID Connect basiert auf OAuth 2.0 und liefert Identitätsdaten in leichtgewichtigen JSON Web Tokens (JWT). Es ist ideal für moderne APIs, mobile Apps und Cloud-Dienste.

Durch die Integration beider Standards können Organisationen eine sichere Authentifizierungslösung aufbauen, die sowohl mit bestehenden Systemen kompatibel als auch zukunftsfähig ist.

Fazit: Vertrauen schaffen mit standardisierter Authentifizierung

Wenn es um sichere Zugriffssteuerung geht, ist die richtige Wahl der Authentifizierungsprotokolle entscheidend. Die Kombination aus SAML und OpenID Connect bietet eine skalierbare, bewährte und zukunftssichere Basis für Ihr Identity und Access Management – unabhängig davon, ob Sie eine klassische On-Premises-Umgebung betreiben oder auf eine moderne Cloud-Architektur setzen.