Business Cases

Sicherer Cloud-Zugang

Sicher remote arbeiten – mit automatisierter und rollenbasierter Account- und Zugriffsverwaltung für die Cloud

HERAUSFORDERUNG

Wie ermöglichen Sie sicheres und benutzerfreundliches Arbeiten in der Cloud?

Wir arbeiten immer öfter remote, speichern Daten in der Cloud, nutzen verschiedenste Cloud-Anwendungen – und das alles von unterwegs, über eine Vielzahl von Geräten. Gleichzeitig brauchen nicht nur interne Mitarbeitende Zugriff auf Daten, sondern auch externe Kräfte, Kunden und Partner. In einer so verteilten und komplexen digitalen Welt ist Informationssicherheit entscheidend – doch wie lässt sich das effektiv umsetzen?

ANFORDERUNGEN

Funktionen

WIE ES FUNKTIONIERT

Wie realisieren wir für Sie ein 'remote & cloud ready' Identity und Access Management?

in nur 6 Schritten – komplett konfigurierbar mit Low-Code oder No-Code.

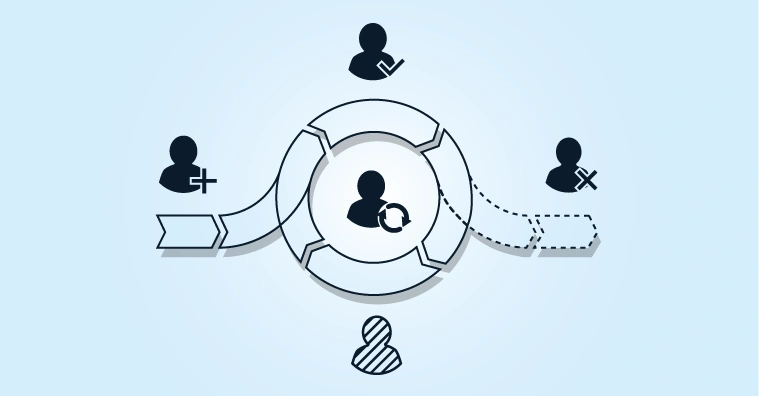

Anbindung Quellsystem: Ob Personal-, Schulverwaltungs- oder Planungssystem – Änderungen an Personaldaten werden automatisch übernommen und in HelloID verarbeitet. So entsteht die Grundlage für eine durchgängige, automatisierte Benutzerverwaltung.

Personen: Alle relevanten Informationen aus dem Quellsystem zu Mitarbeitenden, Rollen und Positionen werden im HelloID Identity Vault zentral zusammengeführt und vereinheitlicht.

Business-Rules für Zugriffsrechte: Über klare Geschäftsregeln legen Sie fest, welche Rollen Zugriff auf welche Systeme und Anwendungen erhalten. Die rollenbasierte Zugriffsverwaltung sorgt dafür, dass Ihre Mitarbeitenden genau die Berechtigungen erhalten, die sie benötigen – nicht mehr und nicht weniger.

Anbindung von Zielsystemen – Cloud und On-Premise: Egal ob AD, Entra ID,Microsoft 365, CRM, ERP, e-Learning oder sonstige Systeme: HelloID lässt sich flexibel mit allen gängigen Zielsystemen verbinden – Schritt für Schritt und flexibel.

Sicheres Access-Management mit SSO & MFA: Mit Funktionen wie Single Sign-On (SSO) und Multi-Faktor-Authentifizierung (MFA) gewährleisten Sie eine sichere, aber benutzerfreundliche Anmeldung – auch für externe Partner oder flexible Arbeitskräfte im Remote-Arbeiten.

Reporting und Audit-Funktionen: Nutzen Sie vorkonfigurierte oder individuelle Berichte und Überwachungsfunktionen für Analysen, Audits und Zertifizierungen

Fazit

Mit HelloID etablieren Sie ein zukunftssicheres Identity und Access Management, das Remote-Arbeiten, Datensicherheit und automatisierte Benutzerverwaltung effizient vereint. Schnell implementiert, flexibel erweiterbar – für IT-Abteilungen mit Weitblick.