Usecase

Vereinfachte Compliance und Audits

Mit HelloID sind Account- und Berechtigungsprozesse „by design“ nachweislich konform mit allen relevanten Datenschutz- und Informationssicherheitsrichtlinien. Änderungen und Zugriffe werden automatisch protokolliert – für volle Transparenz und revisionssichere Audits.

HERAUSFORDERUNG

Wie lässt sich in einer komplexen, dynamischen IT-Landschaft nachweislich Compliance sicherstellen?

In Organisationen mit hunderten oder gar tausenden Nutzern sowie dutzenden Anwendungen und Datenquellen ist die Verwaltung von Benutzerkonten und Zugriffsrechten eine komplexe Aufgabe. Die Frage ist: Wie lässt sich dies so gestalten, dass die Einhaltung aller geltenden Informationssicherheitsrichtlinien garantiert und zugleich einfach nachweisbar ist?

ANFORDERUNGEN

Funktionen

WIE ES FUNKTIONIERT

Wie wir ein konformes und auditierbares Identity und Access Management realisieren

Mit HelloID schaffen Sie eine Sicherheits- und Zugriffsarchitektur, die nachweislich compliant ist – automatisiert, skalierbar und vollständig auditierbar.

Alle Konfigurationen lassen sich in 7 Schritten per Low-Code oder No-Code an Ihre Anforderungen anpassen:

Integration der Quellsysteme: HelloID wird mit Ihren führenden Systemen wie HR-, Schul- oder Planungssystemen verbunden. Änderungen in den Quelldaten werden automatisch synchronisiert und bilden die Grundlage für ein sicheres und regelkonformes Identitätsmanagement.

Einheitliche Identitätsdarstellung: Daten über Personen und deren Rollen werden in einem zentralen Identity Vault standardisiert abgebildet – die Basis für ein strukturiertes Rollen- und Berechtigungsmodell.

Automatisierung durch Business-Rules: Definieren Sie klare Regeln, welche Zugriffsrechte, Kontotypen usw. für welche Rolle vergeben werden. Das reduziert manuelle Eingriffe und minimiert Fehler.

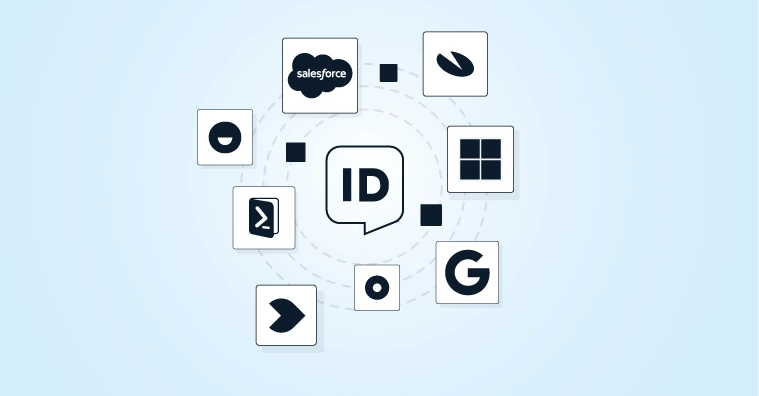

Anbindung von Zielsystemen: HelloID lässt sich flexibel mit lokalen oder cloudbasierten Anwendungen wie Active Directory, Microsoft 365, SAP oder Salesforce verbinden – schrittweise und skalierbar.

Automatisierte Serviceprozesse: Genehmigungs-Workflows und Berechtigungsfreigaben werden digitalisiert – inklusive zeitlich begrenzter Sonderrechte. So behalten Sie jederzeit Kontrolle und Übersicht über alle Zugriffsrechte.

Sicheres Zugriffsmanagement: Mit Funktionen wie Single Sign-On (SSO) und Multi-Faktor-Authentifizierung (MFA) sorgen Sie für eine sichere und zugleich benutzerfreundliche Anmeldung – abgestimmt auf Ihr Sicherheitsniveau.

Transparente Berichte & vollständige Auditfähigkeit: HelloID dokumentiert alle Aktivitäten zentral und revisionssicher. Umfangreiche Standard- und individuelle Reports ermöglichen es, Compliance-Anforderungen jederzeit nachzuweisen – für interne Kontrollen oder externe Audits.