Role mining

Was ist Role Mining?

Mit Role Mining können alle relevanten Benutzerrollen und deren Zugriffsrechte iterativ ermittelt werden. Die Ergebnisse eines Role-Mining-Projekts liefern die notwendigen Daten für die Implementierung von Role-Based Access Control (RBAC) in einer Organisation. Unsere Herangehensweise an Role Mining erläutern wir im folgenden Artikel.

Warum Role Mining?

Bei einem rollenbasierten Autorisierungsmechanismus werden Konten und Zugriffsrechte basierend auf der Abteilung, Funktion oder Rolle einer Person in der Organisation vergeben. Arbeiten Sie zum Beispiel in der Finanzabteilung, erhalten Sie neben einem Standard-Outlook- und Office-Konto auch Zugriff auf die Finanzsysteme. Wechseln Sie zu einer neuen Rolle im Vertriebsteam, werden automatisch Ihre Zugriffsrechte auf Finanzsysteme entzogen und stattdessen erhalten Sie Zugriff auf das CRM-System und die zugehörigen Kundendaten.

Zugriff basierend auf Rollen

Dabei verfügt jeder anhand seiner Rolle über die erforderlichen Zugriffsrechte, die sogenannten Grundrechte. Da diese automatisch vergeben werden, wird verhindert, dass Personen unnötig viele Rechte sammeln. Dies macht das Zugriffsmanagement nicht nur effizienter, sondern verbessert auch die Informationssicherheit und Compliance.

Die Grundlage dafür ist ein strukturiertes Übersichtsdokument, in dem alle Rollen der Organisation festgelegt werden und pro Rolle die benötigten Anwendungen und Zugriffsrechte klar definiert sind. Wie eine solche Rollenstruktur und die zugehörigen Rechte implementiert und genutzt werden, hängt von der verwendeten Identity- und Access-Management-Plattform (IAM) ab. Manchmal wird dafür eine Autorisierungsmatrix implementiert; bei HelloID verwenden wir sogenannte Business Rules. Mit einer solchen Business Rule kann beispielsweise festgelegt werden, dass eine Person mit der Rolle „Finanzmitarbeiter“ immer Zugriff auf das Finanzsystem erhält.

Ein wichtiger Vorteil von Business Rules im Vergleich zu herkömmlichem RBAC ist, dass man sich nicht auf Rollen beschränken muss. Sie können auch andere Merkmale (sogenannte Attribute) und Prozessregeln nutzen, um die Zugriffsrechte einer Person zu bestimmen. Beispielsweise lässt sich in einer Regel festlegen, dass Accounts für neue Mitarbeiter genau einen Tag vor dem Onboarding aktiviert werden. Business Rules bieten daher mehr Flexibilität und Möglichkeiten. Tatsächlich handelt es sich bei HelloID um ABAC (Attribute-Based Access Control).

Role Mining zur Erstellung von Business Rules

Wie können solche Business Rules erstellt werden? Natürlich könnten Sie mit einer kompletten Business-Analyse von Grund auf starten. Dabei würden alle Funktionen und Prozesse, einschließlich der dafür benötigten Anwendungen und Daten, identifiziert. Das Problem dabei ist jedoch, dass dies ein komplexer und langwieriger Prozess ist.

Eine viel zugänglichere Alternative ist die Durchführung einer Role-Mining-Analyse. Beim Role Mining wird möglichst viel bestehendes Wissen wiederverwendet. Denn auch bevor Sie rollenbasiertes Autorisieren anwenden, müssen Sie Benutzerkonten und Zugriffsrechte bereits vergeben. Dabei wird in der Regel auch versucht, die Rolle und Aufgaben einer Person so gut wie möglich zu berücksichtigen. Indem alle Konten, Zugriffsrechte und Gruppeneinstellungen bestehender Benutzer in Ihren IT-Systemen gesammelt und diese Daten gründlich analysiert werden, können Sie schnell eine erste Version Ihrer Business Rules erstellen. Diese erste Regelmenge kann nach und nach verfeinert werden. Mit diesem pragmatischen Ansatz vermeiden Sie eine lange und komplizierte Business-Analyse.

Role Mining Process Translation

Wie funktioniert der Role-Mining-Prozess?

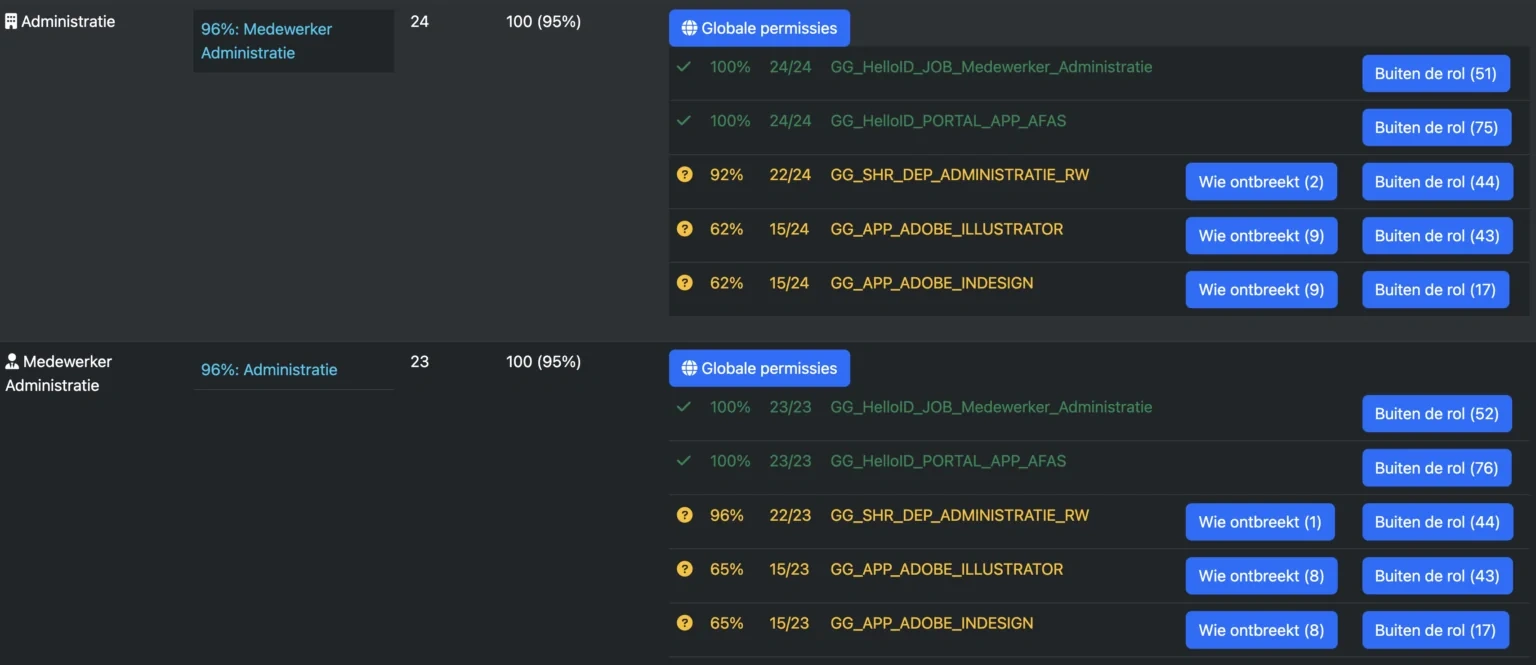

Für diesen iterativen Role-Mining-Prozess verwendet Tools4ever ein eigenes Role-Mining-Scan-Tool. Mit unseren Kunden durchlaufen wir dabei die folgenden Schritte:

Erfassung bestehender Rollen: Wir sammeln die verschiedenen Rollen, wie sie für Mitarbeiter im HR-System registriert sind.

Erfassung bestehender Rechte und/oder Gruppen: Wir extrahieren aus IT-Quellen wie Entra ID oder Active Directory die derzeit tatsächlich zugewiesenen Berechtigungen und Benutzergruppen.

Rollengestütztes Berechtigungsdesign: Wir vergleichen die Informationen aus den vorherigen zwei Schritten, analysieren und identifizieren daraus Muster, um ein erstes Konzept mit Rollen und den zugehörigen Rechten zu erstellen.

Konzeptbewertung: Mit Stakeholdern wie Abteilungsleitern suchen wir nach Unstimmigkeiten und bereinigen das Konzept, beispielsweise durch die Entfernung von angehäuften, überflüssigen Berechtigungen.

Erste Basis für ein rollenbasiertes Berechtigungsmodell: Diese Basis kann bereits operationell genutzt werden und gleichzeitig auf Grundlage neuer Erkenntnisse weiter ausgebaut, verfeinert und aktualisiert werden.

Der Role-Mining-Prozess ist somit iterativ, praxisnah und pragmatisch. Er basiert auf den bestehenden Benutzern und ihren in der aktuellen IT-Umgebung genutzten Zugriffsrechten. Mithilfe des Role-Mining-Scans können alle relevanten Rollen und zugehörigen Rechte in Zusammenarbeit mit einem Team der Organisation dokumentiert werden. Anschließend können diese in Form von Business Rules in der HelloID-Umgebung konfiguriert werden.

Role Mining Arten Übersetzung

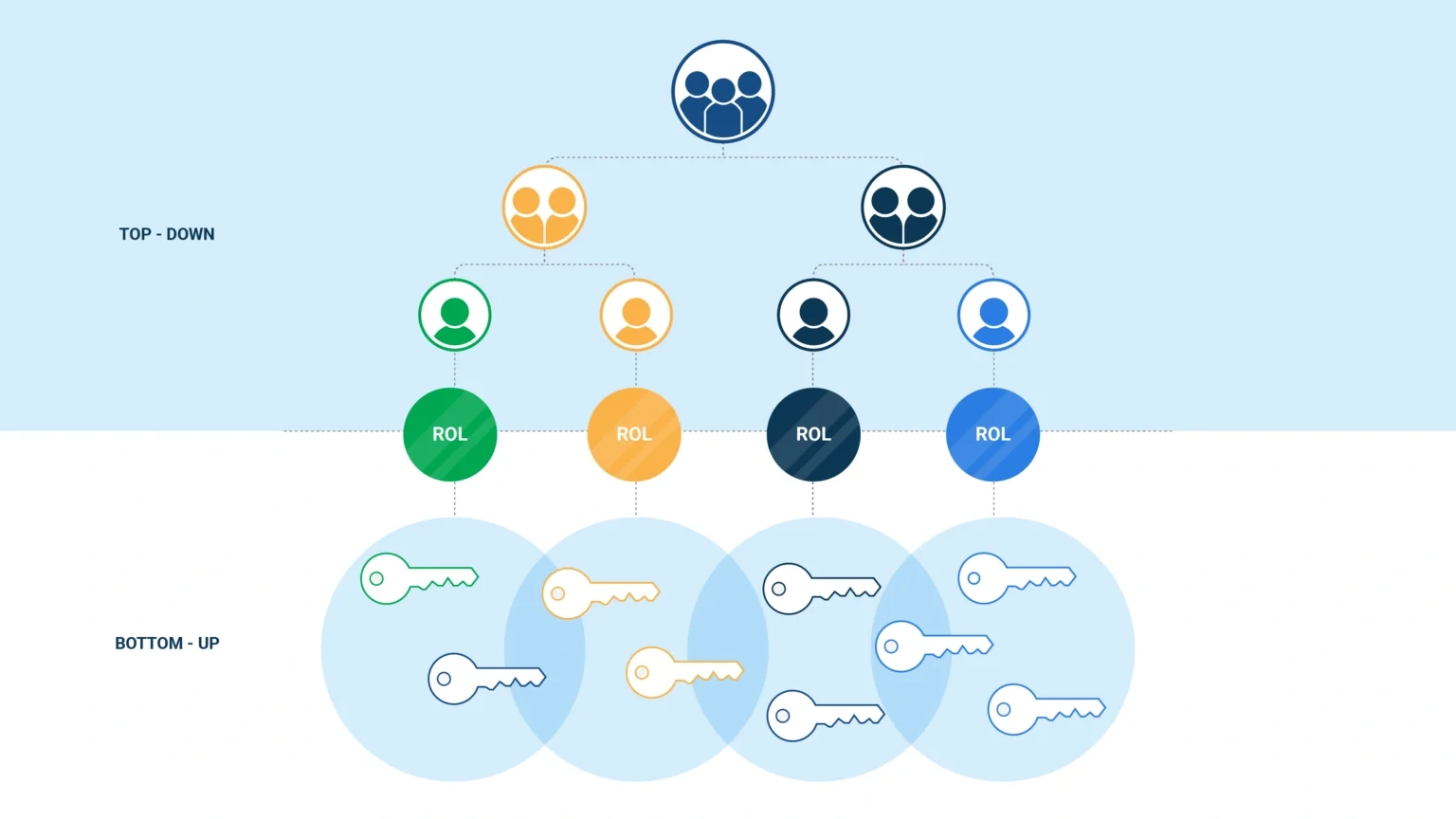

Welche Arten von Role Mining gibt es? Bottom-up und Top-down?

Im Zusammenhang mit Role Mining begegnet man manchmal den Begriffen Bottom-up oder Top-down. Dabei handelt es sich um zwei verschiedene Ansätze:

Top-down Role Mining: Moderne HR-Systeme erfassen neben den persönlichen Informationen eines Mitarbeiters auch Angaben zu dessen Abteilung(en), Funktion(en) und/oder Rolle(n). Dadurch steht eine Quelle mit allen genutzten Rollen innerhalb einer Organisation zur Verfügung.

Bottom-up Role Mining: Aus bestehenden Anwendungen und IT-Systemen wie Active Directory oder Entra ID können die aktuell tatsächlich zugewiesenen Zugriffsrechte, Benutzer und Benutzergruppen extrahiert werden.

Ein besonders hervorstechender Punkt der Tools4ever-Role-Mining-Methode ist die optimale Kombination dieser beiden Ansätze. Die Top-down- und Bottom-up-Analysen stellen gemeinsam die Schritte 1 und 2 des Tools4ever-Role-Mining-Prozesses dar, wie im vorherigen Abschnitt beschrieben wurde. Durch die Analyse und Abstimmung von Top-down- und Bottom-up-Daten kann zügig und effektiv ein erstes Rollen-Rechte-Modell entwickelt und weiter verfeinert werden.

Kann ich alle Zugriffsrechte mit Rollen verwalten?

Role Mining ist ein Werkzeug zur Implementierung von rollenbasierter Autorisierung. Gleichzeitig hat selbst ein rollenbasierter Ansatz seine Grenzen. Für klar abgegrenzte Rollen, wie beispielsweise einen Administrator, können die Zugriffsrechte meist problemlos basierend auf der Rolle verwaltet werden. Solche Rollen werden oft als Schlüsselrollen bezeichnet. Es gibt jedoch auch Fälle, in denen dies nicht ausreicht. Zwei Beispiele veranschaulichen dies:

Bei weniger streng definierten Rollen, wie einem Projektmanager oder einem IT-Entwickler, hängen die erforderlichen Rechte oft von ihren spezifischen Projekten ab. Allein die Rolle reicht hier nicht aus. Für das eine Projekt benötigt der Benutzer möglicherweise ein Visio-Konto, während für ein anderes Projekt MS Project erforderlich ist.

Aber selbst für klar definierte Rollen gibt es Ausnahmen. Viele Mitarbeiter übernehmen neben ihrer Standardarbeit zusätzliche Aufgaben, sind möglicherweise vorübergehend in ein Projekt eingebunden oder sind z. B. als Ersthelfer oder Betriebsrat aktiv. Dies erfordert manchmal zusätzliche Zugriffsrechte.

Wenn all diese Ausnahmen in ein rollenbasiertes Modell integriert würden, wäre die Folge, dass zunehmend mehr Rollen erstellt werden. Statt einer Administrationsrolle gäbe es bald viele Varianten, oder Benutzer würden zusätzliche Rollen für Nebentätigkeiten (z. B. für die Rolle als Betriebsratsmitglied) erhalten. Sobald während der Role-Mining-Analyse erkannt wird, dass Rollen definiert werden, die nur für einen oder wenige Benutzer relevant sind, wird das Ziel verfehlt.

Service-Automatisierung für optionale Zugriffsrechte

Das bedeutet, dass zusätzlich zu einem rollenbasierten Ansatz eine Lösung erforderlich ist, um optionale Zugriffsrechte – also Ausnahmen – zu vergeben und zu verwalten. HelloID verfügt über ein Modul für Service-Automatisierung. Damit lässt sich beispielsweise ein Self-Service-Portal einrichten, in dem Mitarbeiter oder deren Manager selbst Anwendungen- oder Zugriffsrechte beantragen können. Dabei lassen sich mit HelloID einfach Prozesse für die Online-Genehmigung solcher Anfragen durch verantwortliche Manager einfügen. Zudem kann die Gültigkeitsdauer solcher Zugriffsrechte automatisch begrenzt werden, um unnötige Ansammlungen von Rechten zu vermeiden.

Ein effektives Konto- und Berechtigungsmanagement erfordert deshalb eine nahtlose Zusammenarbeit zwischen rollenbasierter Zugangskontrolle (erarbeitet durch Role Mining) und Service-Automatisierung für sämtliche optionalen Zugriffsrechte.

5 Tipps zum Role Mining

Bei einem Role-Mining-Projekt gibt es verschiedene Aspekte, die beachtet werden sollten:

Beim Role Mining geht es vor allem darum, keine rein theoretische Analyse zu erstellen. Seit der ersten Einstellung eines Mitarbeiters werden in einer Organisation Konten und Zugriffsrechte vergeben. Diese Kenntnisse und Erfahrungen sollten genutzt werden, um möglichst einfach einen ersten Entwurf mit Rollen und Rechten zu erstellen.

Arbeiten Sie sowohl Top-down als auch Bottom-up. Ziel ist es, das Wissen über die Mitarbeiter und ihre formalen Rollen (erfasst in den HR-Systemen) mit den tatsächlich vergebenen Zugriffsrechten innerhalb der IT-Umgebung abzugleichen.

Die Daten beim Role Mining sind fast immer fehleranfällig. Bis zur Implementierung von RBAC erfolgte die Verwaltung der Rechte meist (semi-)manuell. Dies führte dazu, dass viele Benutzer im Laufe der Zeit immer mehr Rechte ansammelten, und es traten auch Fehler auf. Die Datenbereinigung ist deshalb ein wichtiger Bestandteil des Role Mining.

Datenanalyse ist ein iterativer Prozess. Auf Basis Ihrer Daten erstellen Sie ein Konzept, das geprüft, diskutiert und verbessert wird. Dadurch kann das rollenbasierte Modell schrittweise erweitert, verfeinert und aktualisiert werden. Es ist sinnvoll, Role Mining regelmäßig – beispielsweise halbjährlich – zu wiederholen, nicht zur Erarbeitung des Modells, sondern um Änderungen und Fehler zu identifizieren.

Nicht alles lässt sich in ein rollenbasiertes Modell integrieren, zusätzliche Rechte bleiben notwendig. Mit einer IAM-Lösung wie HelloID können die rollenbasierte Autorisierung und die weiteren Kontoverwaltungsprozesse nahtlos miteinander verknüpft werden.

Best Practices und Zusatzinformationen zum Role Mining

Beim Role Mining werden HR-Daten mit den aus den IT-Systemen gewonnenen Daten kombiniert, um schnell und effizient eine erste Struktur mit Rollen und Rechten zu entwickeln und zu implementieren. Hierfür kommen die Role-Mining-Tools von HelloID zum Einsatz. Nach der technischen Datenextraktion sind Analyse, Verifizierung und Abstimmung erforderlich, um eine erste Baseline zu erstellen. Besondere Aufmerksamkeit gilt dabei der Entfernung bestehender Fehler, Verunreinigungen und unnötiger Ansammlungen von Zugriffsrechten. Die Business-Consultants von Tools4ever verfügen hierbei über umfangreiche Erfahrung und unterstützen mit einem klar definierten Beratungsansatz. Ein Webinar zum Thema Role Mining bietet eine Einführung in diese Methode, die bereits bei zahlreichen Kunden eingesetzt wurde, um schnell eine Baseline-Sets von Business-Regeln zu erstellen.

Verwandte Artikel

- Die Bedeutung von Governance im IAM

- Intelligenter Einsatz von RBAC: Maximale Sicherheit mit möglichst wenig Rollen

- Microsoft Copilot sicher nutzen: Warum eine starke IAM-Strategie entscheidend ist

- Intelligentes Role Mining: Step by step zum maßgeschneiderten Rollenmodell

- Business Rule Management System: 5 zentrale Fragen für IT-Entscheider