Usecase

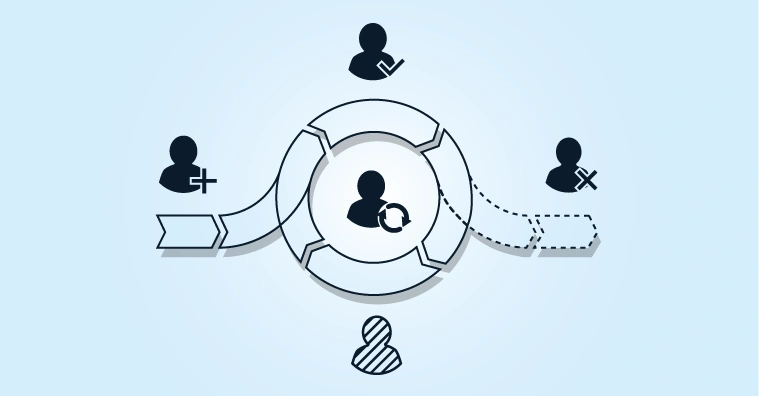

Automatisiertes On- und Offboarding

Automatisiert und regelbasiert die korrekten Berechtigungen für den richtigen Mitarbeiter

HERAUSFORDERUNG

Manuelle Prozesse automatisieren, administrativen Aufwand reduzieren

Änderungen im Personalstamm (Eintritt, Wechsel, Austritt) müssen fehlerfrei und im Einklang mit Datenschutz und Compliance-Richtlinien im Firmen-Netzwerk durchgeführt werden. Bei diesen üblicherweise, per PDF oder Excel, durchgeführten manuellen Prozessen ist der Aufwand und das Fehlerrisiko enorm.

Das führt zu gravierenden Sicherheitsrisiken – und dazu, dass geltende Datenschutz- und Informationssicherheitsrichtlinien nicht eingehalten werden: Denken Sie hier z. B. an Mitarbeiter mit zu vielen Berechtigungen oder Ex-Mitarbeiter, die immer noch Zugang zu sensiblen Daten haben.

ANFORDERUNGEN

Funktionalitäten

SO FUNKTIONIERT ES

User Lifecycle Management startet in der Personalabteilung

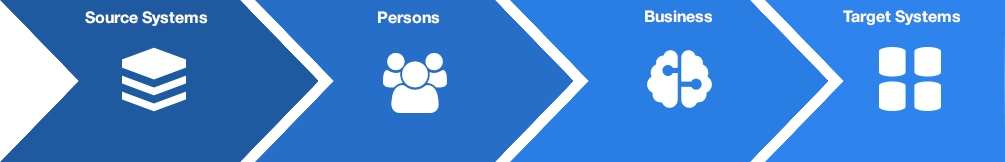

Die Automatisierung des Identity Lifecycles erfolgt in 5 Schritten, die alle mit Low-Code- oder No-Code-Ansätzen konfiguriert werden können.

Anbindung an Quellsysteme: Die IAM-Lösung wird mit einem zentralen Quellsystem verbunden – z. B. Ihrem HR-System, Schulverwaltungstool oder Planungssystem. Auch einfache Datenquellen wie CSV-Dateien können eingebunden werden. So starten Sie ohne komplexe IT-Projekte.

Personen: Daten aus dem Quellsystem (z. B. Rolle, Abteilung, Standort) werden standardisiert im sogenannten Identity Vault gespeichert. Das schafft eine zentrale, konsistente Basis für alle nachfolgenden Provisioning-Prozesse.

Intelligente Business Rules: Business Rules definieren, wie Informationen aus den Personaldaten in Berechtigungen übersetzt werden. So wird automatisch bestimmt, welcher Benutzer welche Konten und Rechte in den Zielsystemen erhält – sicher und regelkonform.

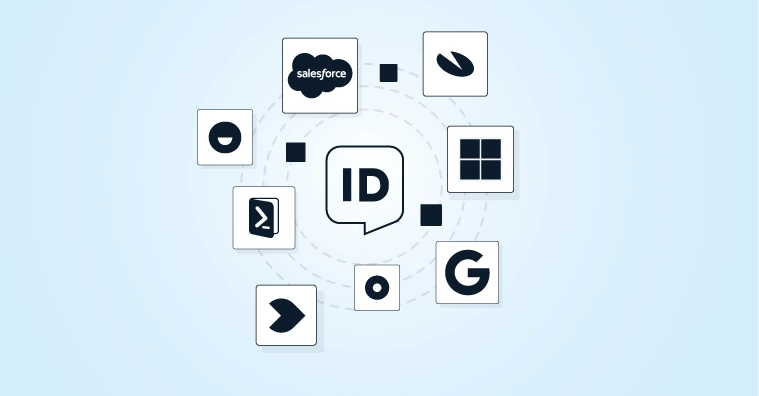

Automatisiertes Provisioning in Zielsystemen: Die Lösung verbindet sich mit allen relevanten Zielsystemen wie Active Directory, Office 365, Salesforce, SAP oder anderen. Benutzerkonten, Gruppenmitgliedschaften und Zugriffsrechte werden automatisch erstellt, geändert oder entfernt – je nach Lebenszyklus der Person.

Kontinuierliche Kontrolle & Audits: Einmal eingerichtet, überwacht die Lösung alle Änderungen im Quellsystem in Echtzeit. Bei Neueintritt, Abteilungswechsel oder Austritt werden alle verbundenen Systeme automatisch aktualisiert – vollständig dokumentiert und auditfähig.

Fazit – So funktioniert modernes User Lifecycle Management mit IAM

Mit den Identity and Access Management, sorgen Sie dafür, dass nur autorisierte Mitarbeiter automatisiert und regelbasiert einen sicheren und angemessenen Zugang zu ihren Systemen und Daten haben. So entlasten Sie Ihre IT-Abteilung, schützen Sie Ihre Daten und optimieren gleichzeitig Ihre IT- und Geschäftsprozesse. Eventuelle IT-Audits können Sie einfacher bestehen.