Rezertifizierung vs. Business Rules im Identitätsmanagement

Identity Management innerhalb Ihres Unternehmens – worauf es ankommt!

Beim Rezertifizierungsprozess müssen die digitalen Identitäten Ihrer Mitarbeiter, also effektive Berechtigungen, Rollen und Gruppenzugehörigkeiten, regelmäßig auf ihre Rechtmäßigkeit überprüft werden. Im Gegensatz zu diesem reaktiven Vorgehen verfolgen Business Rules einen proaktiven Ansatz: Per Anbindung ans HR-System und einem definierten Set von Geschäftsregeln wird gewährleistet, dass die Berechtigungen immer automatisch legitim und auf dem aktuellen Stand sind. Für das Identity Management haben beide Ansätze das gleiche Ziel:

Die regelmäßige Überprüfung bzw. automatisierte Vergabe soll der Rechteakkumulation bei Mitarbeitern und unbefugten Zugriffen innerhalb des Unternehmensnetzwerks vorbeugen. Das ist nicht nur Voraussetzung für die Einhaltung von Datenschutz- und Compliance-Regeln, sondern senkt auch Kosten für unnötige Lizenzen und verbessert den Überblick über die aktuelle Berechtigungssituation für Audits.

Um herauszufinden, welcher Ansatz für Ihr Unternehmen der richtige ist, finden Sie hier eine Gegenüberstellung der Vor- und Nachteile von Rezertifizierung vs. Business Rules.

Business Rules im Identitätsmanagement? Welcher Ansatz für Sie der richtige ist:

Fazit für Ihr Identitätsmanagement:

Die Überprüfung angemessener Berechtigungen ist ein wichtiger Bestandteil des Identity Management. Über regelmäßige Rezertifizierung kann diese Überprüfung zwar stattfinden, wird aber oftmals an überforderte Abteilungen oder Mitarbeiter ausgelagert und ist dementsprechend fehleranfällig. Außerdem ist bereits das reaktive Konzept fragwürdig, da die Berechtigungsanalyse und -überprüfung nur einen willkürlichen Moment erfasst. Mit dem nächsten neuen User oder Abteilungswechsel können schon wieder Sicherheitslücken entstehen, insbesondere wenn noch mit Referenz-Usern gearbeitet wird. Im Berechtigungsreporting muss oft auf komplexe, unübersichtliche Excel-Listen zurückgegriffen werden.

Sie müssen sich also fragen: Wollen wir Fehler korrigieren oder sie von Vornherein vermeiden?

Um Ihr Identity Management effizienter, sicherer und compliant zu gestalten, sollten Berechtigungsanalyse, -vergabe und -reporting automatisiert werden. Mithilfe einer User-Provisioning-Lösung lassen sich Accounts und Rechte schon beim Onboarding standardisiert anhand von Business Rules vergeben. Durch die proaktive Überwachung des Quellsystems via IAM-Software werden alle relevanten Änderungen automatisch in entsprechende Netzwerkberechtigungen umgesetzt.

Good-bye Rezertifizierung – Hello Business Rules und Self Service Workflow

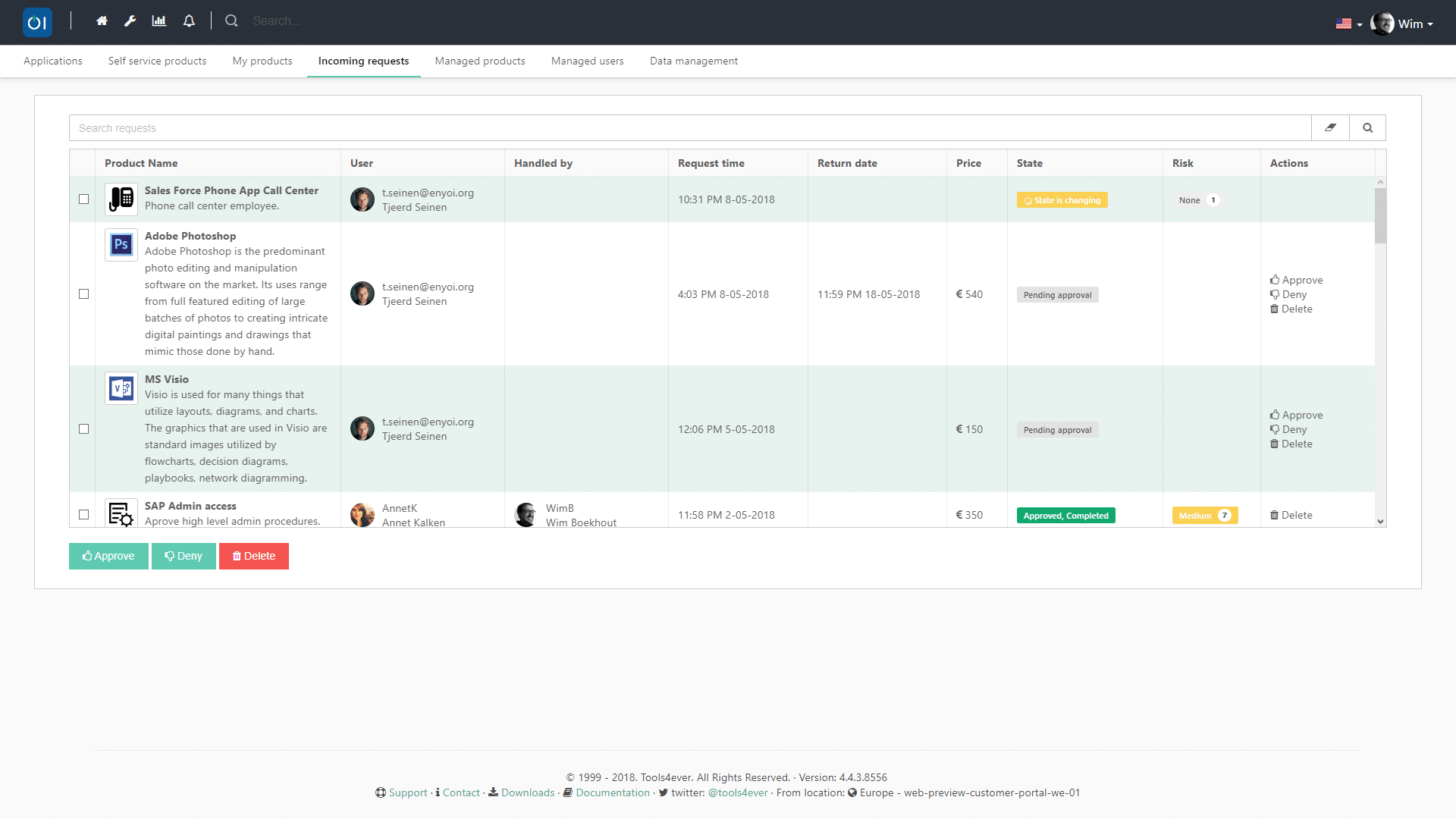

Wenn Ihre Identity Management-Strategie von Anfang an ein Konzept für Standardrechte auf Basis von Attributen wie Abteilung, Position und Führungslevel beinhaltet, können Ausnahmen oder kritische Rechte via Genehmigungsworkflow automatisiert durchgesetzt werden. Per Service Automation können Mitarbeiter diese Zugriffsrechte eigenständig bei den Dateneigentümern anfragen. Kritische Berechtigungen wie für das ERP-System können als temporäre Zugriffsrechte mit einem automatischen Ablaufdatum versehen werden.

So werden IT-Abteilungen maßgeblich entlastet: Anhand vordefinierter Business Rules werden Standardrechte immer aktuell korrekt per User Provisioning vergeben und die Verantwortung für kritische Berechtigungen an die richtigen Abteilungen der Organisation delegiert.

Bild: Im HelloID Dashboard können Dateneigentümer auf einen Blick erkennen, wer welche Berechtigungen und Zugriffe auf welche Anwendungen und auch für welchen Zeitraum erlangt hat.

„Gehen Sie nicht den üblichen Weg. Gehen Sie den Richtigen.“

Geschrieben von:

Ali Özdogan

Ali Özdogan ist als Senior Consultant IAM/SAP seit mehr als 10 Jahren fester Bestandteil von Tools4ever. Er studierte Computer Engineering an der Galatasaray University in Istanbul und später an der RWTH in Aachen und ist unser Spezialist für Cloud-Access-Management mit HelloID.