Datenschutz-Grundverordnung (DSGVO)

Die Allgemeine Datenschutzverordnung (DSGVO) ist die deutsche Bezeichnung für die General Data Protection Regulation (GDPR). Diese Verordnung ist seit dem 25. Mai 2018 in der gesamten Europäischen Union (EU) in Kraft. Sie ersetzt die veralteten nationalen Datenschutzgesetze und schafft eine EU-weite einheitliche Regelung, die besser auf die fortschreitende Digitalisierung vorbereitet ist.

Was regelt die DSGVO?

Die DSGVO verpflichtet Unternehmen und öffentliche Stellen zu einem verantwortungsvollen Umgang mit personenbezogenen Daten. Gleichzeitig stärkt sie die Rechte der betroffenen Personen. Dazu zählen nicht nur Name, E-Mail oder IP-Adresse, sondern auch sensible Daten wie Gesundheitsinformationen oder biometrische Merkmale.

Organisationen müssen sicherstellen, dass sie:

nur die notwendigen personenbezogenen Daten verarbeiten,

die Daten zweckgebunden und sicher speichern,

den Zugriff darauf streng kontrollieren und dokumentieren.

Identity und Access Management (IAM) spielt hierbei eine zentrale Rolle: Nur berechtigte Personen dürfen Zugriff auf bestimmte Daten erhalten – im Sinne des "Need-to-Know"-Prinzips. Eine moderne IAM-Lösung wie HelloID sorgt dafür, dass Zugriffsrechte automatisiert, nachvollziehbar und revisionssicher verwaltet werden.

Warum wurde die DSGVO eingeführt?

Vor der DSGVO herrschte in Europa ein Flickenteppich nationaler Datenschutzgesetze. Die Datenschutzrichtlinie von 1995 war lediglich eine EU-Richtlinie, die in jedem Mitgliedstaat unterschiedlich umgesetzt wurde. Das erschwerte vor allem grenzüberschreitende Geschäftsprozesse und führte zu Unsicherheit bei der Datenverarbeitung.

Die DSGVO schafft:

Rechtssicherheit für Unternehmen durch klare, einheitliche Vorgaben,

stärkeren Schutz für die Rechte von EU-Bürgern – auch über die EU-Grenzen hinaus,

Transparenz und Nachvollziehbarkeit bei der Verarbeitung personenbezogener Daten.

DSGVO & IT – ein Muss für Unternehmen

Für IT-Verantwortliche bedeutet die DSGVO nicht nur technische, sondern auch organisatorische Herausforderungen: Wer auf veraltete manuelle Prozesse oder unsichere Benutzerverwaltung setzt, riskiert Datenschutzverstöße – und damit empfindliche Bußgelder.

Ein sicheres Identity und Access Management ist daher keine Option, sondern Voraussetzung für Datenschutz-Compliance. Tools wie HelloID helfen Unternehmen dabei, personenbezogene Daten effektiv zu schützen, Zugriffsrechte zu automatisieren und einen lückenlosen Audit-Trail bereitzustellen – ganz im Sinne der DSGVO.

Was sind personenbezogene Daten?

Im Sinne der Datenschutz-Grundverordnung (DSGVO) sind personenbezogene Daten alle Informationen, die sich direkt oder indirekt auf eine identifizierbare Person beziehen. Das reicht von klassischen Angaben wie Name, Ihre Adresse, Ihr Wohnort und Ihre Telefonnummern, aber auch Fotos, auf denen Sie abgebildet sind, Ihre Suchhistorie bei Google oder Ihre Wettkampfergebnisse in einem Tennisclub. Auch scheinbar harmlose Daten können – in Kombination mit anderen Informationen – Rückschlüsse auf eine Person zulassen und unterliegen somit dem Schutz der DSGVO.

Für IT-Verantwortliche und Geschäftsführer bedeutet das: Jegliche Verarbeitung dieser Daten – sei es Speichern, Übermitteln oder Löschen – muss DSGVO-konform erfolgen. Ein zuverlässiges Identity und Access Management (IAM) wie HelloID hilft dabei, genau zu kontrollieren, wer wann auf welche Daten zugreifen darf – und dokumentiert dies revisionssicher.

Bei allen personenbezogenen Daten regelt die DSGVO ganz klar, was mit diesen Daten erlaubt ist und was nicht. Abgesehen von den oben genannten „Standard“-personenbezogenen Daten unterscheidet die DSGVO noch weitere Kategorien von personenbezogenen Daten, für die spezielle Regelungen gelten: besondere personenbezogene Daten und strafrechtliche Daten.

Besondere personenbezogene Daten

Einige personenbezogene Daten sind besonders sensibel und bedürfen laut DSGVO eines erhöhten Schutzes. Dazu zählen unter anderem:

ethnische Herkunft, politische oder religiöse Überzeugungen

genetische oder biometrische Daten

Gesundheitsinformationen

sexuelle Orientierung

Gewerkschaftszugehörigkeit

Solche besonderen personenbezogenen Daten dürfen grundsätzlich nur unter strengen gesetzlichen Voraussetzungen verarbeitet werden. Ein unrechtmäßiger Umgang kann schwerwiegende Folgen für die Betroffenen und Ihr Unternehmen haben – sowohl rechtlich als auch reputativ.

Strafrechtliche Daten

Strafrechtliche Daten umfassen strafrechtliche Verurteilungen, Straftaten oder begründete Verdachtsmomente. Die Verarbeitung dieser Daten ist in der Regel ausschließlich staatlichen Behörden unter klar definierten rechtlichen Rahmenbedingungen erlaubt. In Unternehmen dürfen sie in der Regel nicht verarbeitet werden – ein klarer Verstoß gegen die DSGVO hätte gravierende Konsequenzen.

Was gilt für sensible personenbezogene Daten?

Neben den in der DSGVO klar definierten Kategorien gibt es noch sogenannte sensible personenbezogene Daten – etwa Finanzdaten, Standortinformationen, Steuer-ID oder E-Mail-Kommunikation. Auch wenn diese rechtlich nicht als „besondere Daten“ gelten, ist der Schutz dieser Informationen im Rahmen der Informationssicherheit entscheidend. Bei einem Datenleck oder Missbrauch können auch diese Daten großen Schaden anrichten.

Ein modernes Identity und Access Management stellt sicher, dass alle Datenzugriffe klar geregelt, kontrolliert und dokumentiert sind – und Ihre Organisation auf der sicheren Seite bleibt.

Grundprinzipien der DSGVO – Was Unternehmen beachten müssen

Die Datenschutz-Grundverordnung (DSGVO) stellt klare Regeln für den Umgang mit personenbezogenen Daten auf – mit weitreichenden Auswirkungen für Unternehmen und IT-Verantwortliche. Ziel ist es, den Schutz der Privatsphäre in einer digitalen Welt zu gewährleisten und gleichzeitig Transparenz und Verantwortlichkeit in der Datenverarbeitung sicherzustellen.

Betroffene Personen müssen besser informiert und in vielen Fällen um Zustimmung gebeten werden, die sie jederzeit widerrufen können. Zudem haben sie das Recht auf „Vergessenwerden“, wodurch Daten, die nicht gesetzlich aufbewahrt werden müssen, gelöscht werden können.

Die 6 Grundprinzipien der DSGVO (Art. 5)

Rechtmäßigkeit, Fairness und Transparenz

Personenbezogene Daten dürfen nur auf einer klaren rechtlichen Grundlage verarbeitet werden – transparent, nachvollziehbar und fair für die Betroffenen.Zweckbindung

Daten dürfen nur für den Zweck genutzt werden, für den sie ursprünglich erhoben wurden – ein späterer Zweckwechsel ist nur unter strengen Bedingungen erlaubt.Datenminimierung

Es dürfen nur solche Daten erhoben werden, die tatsächlich notwendig sind – „So viel wie nötig, so wenig wie möglich“.Richtigkeit

Unternehmen sind verpflichtet, personenbezogene Daten korrekt und aktuell zu halten – falsche oder veraltete Daten müssen berichtigt oder gelöscht werden.Speicherbegrenzung

Daten dürfen nur so lange gespeichert werden, wie es für den Zweck der Verarbeitung notwendig ist. Danach sind sie zu löschen oder zu anonymisieren.Integrität und Vertraulichkeit

Die Sicherheit personenbezogener Daten muss durch technische und organisatorische Maßnahmen gewährleistet sein – inklusive Zugriffskontrolle, Verschlüsselung und Protokollierung. Hier ist ein leistungsstarkes Identity und Access Management essenziell.

Zusätzlich gilt die Rechenschaftspflicht: Organisationen müssen nachweisen können, dass sie die DSGVO einhalten – z. B. durch dokumentierte Prozesse, Zugriffskontrollen und Audit-Trails.

Gesetzliche Grundlagen für die Datenverarbeitung nach DSGVO

Jede Verarbeitung personenbezogener Daten stellt einen Eingriff in die Privatsphäre dar. Um personenbezogene Daten rechtmäßig zu verarbeiten, muss eine der folgenden sechs Rechtsgrundlagen erfüllt sein:

Einwilligung: Die betroffene Person hat der Verarbeitung eindeutig zugestimmt – freiwillig, informiert und jederzeit widerrufbar.

Vertragserfüllung: Die Verarbeitung ist notwendig, um einen Vertrag zu erfüllen (z. B. Versandadresse bei einer Bestellung). Es dürfen jedoch nur die Daten verarbeitet werden, die für die Vertragserfüllung erforderlich sind.

Rechtliche Verpflichtung: Gesetze können die Verarbeitung verlangen – z. B. für steuerliche Zwecke oder behördliche Anforderungen. Hier ist eine Zustimmung nicht erforderlich.

Schutz lebenswichtiger Interessen: In Notfällen, etwa bei medizinischer Behandlung, dürfen Daten ohne Einwilligung verarbeitet werden.

Öffentliches Interesse: Behörden oder öffentliche Einrichtungen dürfen Daten im Rahmen ihrer Aufgaben verarbeiten wie z. B. Kamerasicherheit in öffentlichen Bereichen.

Berechtigtes Interesse: Unternehmen dürfen Daten verarbeiten, wenn ein legitimes Interesse besteht – z. B. zur IT-Sicherheit – solange die Rechte der Betroffenen gewahrt bleiben.

Persönliche Nutzung

Tipp: Auch im privaten Rahmen gelten DSGVO-Regeln – sobald eine „formelle“ Verarbeitung in Organisationen erfolgt, etwa durch eine Vereinsverwaltung oder eine Schulorganisation. Eine private Geburtstagsliste oder ähnliche Anwendungen sind erlaubt.

DSGVO: Schutz personenbezogener Daten in 10 Schritten – So setzen Sie Datenschutz effektiv um

Die Datenschutz-Grundverordnung (DSGVO) stellt hohe Anforderungen an Unternehmen und öffentliche Einrichtungen, wenn es um die Verarbeitung und den Schutz personenbezogener Daten geht. Für IT-Verantwortliche bedeutet das: Prozesse müssen DSGVO-konform gestaltet und technische Schutzmaßnahmen zuverlässig implementiert werden.

Mit diesen 10 Schritten schaffen Sie die Basis für rechtskonforme Datenverarbeitung und stärken gleichzeitig Ihre Informationssicherheit durch ein effektives Identity und Access Management.

1. Überblick über Ihre Datenverarbeitung

Analysieren Sie, welche personenbezogenen Daten Ihre Organisation verarbeitet – von Standarddaten bis hin zu sensiblen oder strafrechtlich relevanten Informationen. Je nach Datenkategorie greifen unterschiedliche Datenschutzvorgaben.

2. Rechtsgrundlage prüfen und dokumentieren

Jede Datenverarbeitung braucht eine rechtliche Grundlage: z. B. Einwilligung, Vertragserfüllung oder gesetzliche Pflicht. Dokumentieren Sie diese sorgfältig, um Ihre Compliance im Ernstfall nachweisen zu können.

3. Datenschutzbeauftragten benennen

Wenn Sie sensible Daten verarbeiten oder ein hohes Datenvolumen vorliegt, sind Sie zur Bestellung eines Datenschutzbeauftragten (DSB) verpflichtet. Er überwacht die Einhaltung der DSGVO in Ihrer Organisation.

4. Datenschutz-Folgenabschätzung (DPIA) durchführen

Bei hohen Risiken für die Rechte der Betroffenen – z. B. bei biometrischen Daten oder automatisierten Entscheidungen – ist eine Datenschutz-Folgenabschätzung erforderlich. Sie dient der Risikominimierung und Nachvollziehbarkeit.

5. Datenschutz durch Technik und Voreinstellung

Implementieren Sie „Privacy by Design“ und „Privacy by Default“: Systeme müssen datenschutzfreundlich entwickelt und so konfiguriert werden, dass nur notwendige Daten verarbeitet werden – von Anfang an.

6. Verzeichnis der Verarbeitungstätigkeiten erstellen

Ein Verzeichnis aller Datenverarbeitungstätigkeiten ist Pflicht für alle Unternehmen ab einer gewissen Größe oder bei regelmäßiger Datenverarbeitung. Es schafft Transparenz und ist Grundlage für Audits.

7. Technische und organisatorische Sicherheit gewährleisten

Schützen Sie personenbezogene Daten mit wirksamen Maßnahmen gegen unbefugten Zugriff, Datenverlust und Missbrauch – von Firewalls bis hin zu klar geregelten Zugriffsrechten mit einem modernen Identity und Access Management.

8. Auftragsverarbeitung rechtskonform regeln

Wenn Sie externe Dienstleister mit der Datenverarbeitung beauftragen, sind Auftragsverarbeitungsverträge gemäß DSGVO notwendig. Sie regeln Verantwortlichkeiten und gewährleisten den Datenschutz über Unternehmensgrenzen hinweg.

9. Transparente Informationspflichten erfüllen

Betroffene Personen müssen klar und verständlich informiert werden, welche Daten verarbeitet werden, zu welchem Zweck und wie lange. Eine präzise formulierte Datenschutzerklärung ist essenziell.

10. Datenschutzrechte ermöglichen

Sorgen Sie dafür, dass Betroffene ihre Rechte – z. B. auf Auskunft, Berichtigung oder Löschung – problemlos wahrnehmen können. Hier helfen automatisierte Prozesse in Ihrer IAM-Plattform, um effizient auf Anfragen zu reagieren.

Wie Identity und Access Management bei der DSGVO-Compliance hilft

Wie kann eine gut implementierte IAM-Lösung zur Einhaltung der Datenschutz-Grundverordnung (DSGVO) beitragen?

Die Datenschutz-Grundverordnung (DSGVO) stellt klare Anforderungen an den Schutz personenbezogener Daten. Unternehmen müssen technische und organisatorische Maßnahmen umsetzen, um den Zugriff auf sensible Daten zu kontrollieren und Missbrauch zu verhindern.

Ein zentrales Werkzeug für die Einhaltung dieser Vorgaben ist ein modernes Identity und Access Management (IAM). Es steuert systematisch, wer wann auf welche Daten und Systeme zugreifen darf – und dokumentiert dies transparent und revisionssicher.

Warum IAM für die DSGVO so wichtig ist

Die DSGVO formuliert sechs Grundprinzipien für den Umgang mit personenbezogenen Daten – darunter Rechtmäßigkeit, Zweckbindung, Datenminimierung und insbesondere: Integrität und Vertraulichkeit. Genau hier setzt IAM an:

Ein gut implementiertes IAM-System wie HelloID hilft, Daten nur berechtigten Nutzern zugänglich zu machen und Missbrauch aktiv zu verhindern. Folgende Maßnahmen sind entscheidend für Ihre DSGVO-Compliance:

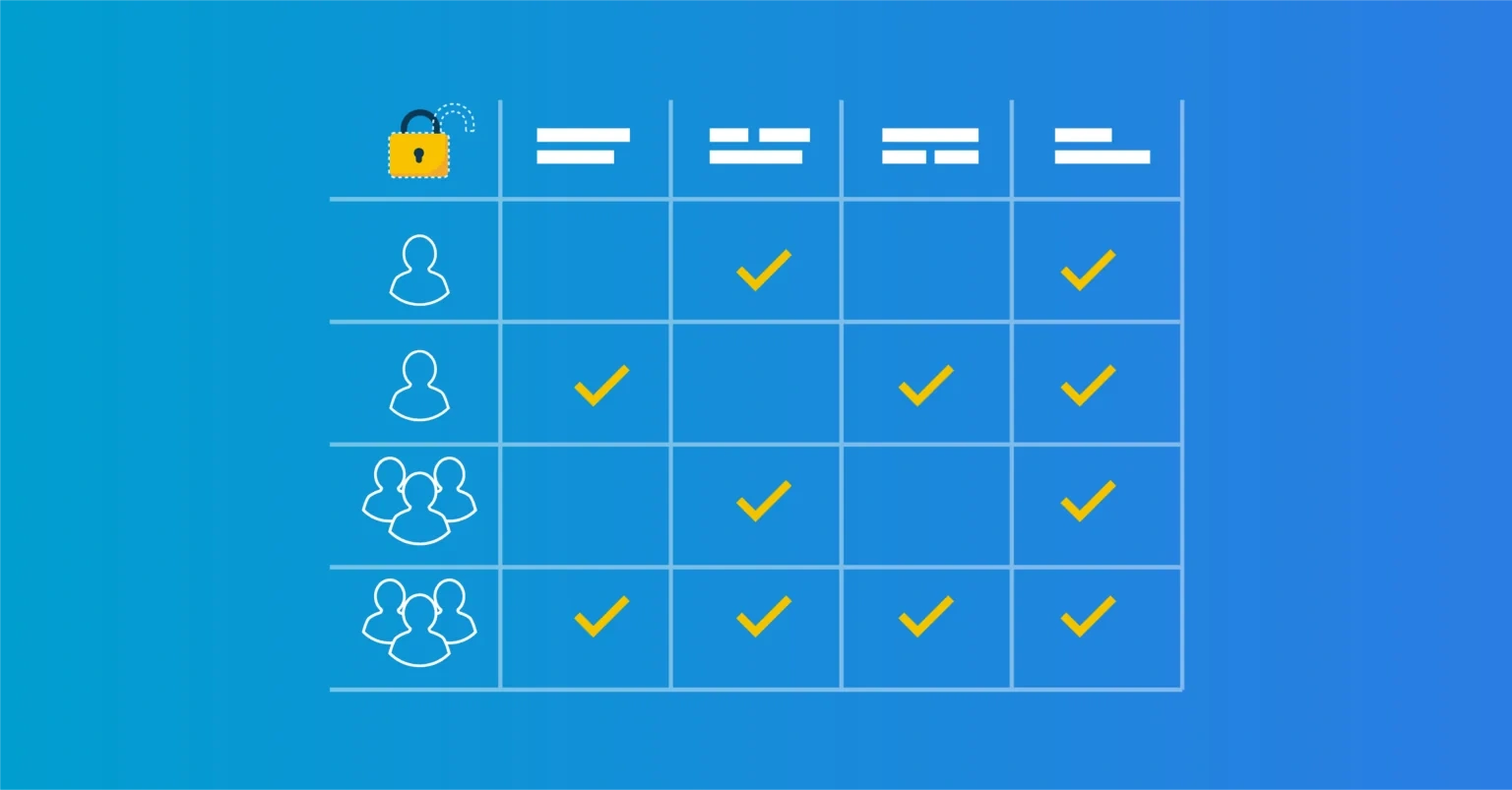

Führen Sie eine Autorisierungsmatrix & Rollenmodell (RBAC) ein: Eine solche Autorisierungsmatrix muss alle Zugriffsrechte für alle verwendeten Systeme dokumentieren. Es sollte klar sein, welche Informationen für welche Mitarbeiter erforderlich sind, um ihre Arbeit ausführen zu können. Eine solche Matrix sollte ausreichend detailliert und stets aktuell gehalten werden. Basierend darauf können Sie mit den richtigen Autorisierungsmaßnahmen unbefugten Zugriff auf personenbezogene Daten verhindern. Wenn sich beispielsweise eine prominente Person in Ihrem Krankenhaus aufhält, möchten Sie sicherstellen, dass nicht das gesamte Personal Zugriff auf die medizinischen Akten hat.

Eine Autorisierungsmatrix definiert, welche Rolle auf welche Systeme und Daten zugreifen darf. IAM-Lösungen wie HelloID setzen das über Role-Based Access Control (RBAC) automatisch um:

Mitarbeiter erhalten nur die Zugriffsrechte, die sie tatsächlich für ihre Arbeit benötigen („Least Privilege“).

Bei Rollen- oder Abteilungswechsel werden Berechtigungen automatisch angepasst.

Verlassen Mitarbeitende das Unternehmen, werden Konten und Zugriffe sofort entzogen.

Multifaktor-Authentifizierung (MFA): Es wird empfohlen, bei allen Systemen mit Zugriffskontrolle MFA zu verwenden. Diese Empfehlung gilt auch für (geschäftliche) Chatdienste (wie WhatsApp) und E-Mail-Anwendungen.

MFA ist ein essenzieller Bestandteil moderner Zugriffssicherheit – und wird von Datenschutzbehörden dringend empfohlen. IAM-Plattformen ermöglichen:

Kontextbezogene MFA – z. B. wenn Daten außerhalb des Firmennetzwerks abgerufen werden.

Schutz sensibler Daten durch zusätzliche Sicherheitsebenen.

Vermeidung von „MFA-Müdigkeit“ durch gezielten Einsatz.

Umfassende Protokollierung & Audit-Reports: Protokollieren Sie den Zugriff auf Systeme. Es ist nicht nur erforderlich, den Zugriff auf Systeme zu sichern. Ereignisse in den Systemen müssen ebenfalls protokolliert werden. Zum Beispiel, wer welche Verarbeitung personenbezogener Daten vorgenommen hat, aber auch (unbefugte) Zugriffsversuche auf Systeme und Daten. Durch die Analyse solcher Protokolldateien können Datenlecks frühzeitig erkannt und nach einem Sicherheitsvorfall schnell gezielte Maßnahmen ergriffen werden.

Ein IAM-System protokolliert lückenlos:

Wer wann auf welche personenbezogenen Daten zugegriffen hat.

Welche Berechtigungen vergeben, verändert oder entzogen wurden.

Wer eine Zugriffsanforderung gestellt und genehmigt hat.

Diese Logs sind im Falle eines Datenlecks oder bei einem Sicherheitsaudit Gold wert – und helfen, innerhalb von 72 Stunden Bericht zu erstatten.

IAM als Schlüssel zur DSGVO-Compliance

Ob Einwilligungsmanagement, Zugriffskontrolle oder Protokollierung: Eine moderne IAM-Plattform wie HelloID bietet genau die Werkzeuge, die für die Umsetzung der DSGVO-Vorgaben entscheidend sind.

Für IT-Leiter und Geschäftsführer ist IAM damit nicht nur ein Sicherheitswerkzeug – sondern ein strategischer Hebel für Compliance, Effizienz und Vertrauen im digitalen Zeitalter.

Wichtige Erkenntnisse zur DSGVO – Was Unternehmen wissen müssen

Die Datenschutz-Grundverordnung (DSGVO) hat das Datenschutzrecht in Europa grundlegend modernisiert. Für Unternehmen – insbesondere in der IT-Branche – bedeutet das: Der Schutz personenbezogener Daten ist heute nicht nur eine rechtliche Pflicht, sondern auch ein zentraler Bestandteil von Vertrauen und Reputation im digitalen Zeitalter.

Zweck der Datenverarbeitung dokumentieren: Erheben Sie personenbezogene Daten nur, wenn ein klarer Verarbeitungszweck besteht – und dieser eine der sechs DSGVO-Rechtsgrundlagen erfüllt (z. B. Einwilligung, Vertragserfüllung, gesetzliche Pflicht). Dokumentieren Sie den Zweck und machen Sie ihn für die Betroffenen transparent.

Information & Zustimmung einholen: Transparenz ist einer der Grundpfeiler der DSGVO. Informieren Sie Nutzer umfassend über die Verarbeitung ihrer Daten – und holen Sie, wo erforderlich, eine informierte Einwilligung ein. Wichtig: Die Zustimmung muss jederzeit widerrufbar sein.

Zugriffe über RBAC steuern (Role-Based Access Control): Implementieren Sie rollenbasiertes Zugriffsmanagement, bei dem die Zugriffsrechte eines Mitarbeiters automatisch an dessen Rolle in der Organisation gekoppelt sind. Dies sorgt dafür, dass nur autorisierte Mitarbeiter Zugang zu sensiblen Daten haben, die sie wirklich für ihre Arbeit benötigen. Ein sicheres IAM-System wie HelloID stellt sicher, dass nur befugte Mitarbeiter Zugriff auf sensible Daten haben – und zwar genau in dem Umfang, wie es ihre Rolle erfordert. RBAC (rollenbasiertes Zugriffsmanagement) schützt damit nicht nur vor internen Risiken, sondern reduziert auch den Aufwand bei Audits und Berechtigungsprüfungen.

Multi-Faktor-Authentifizierung (MFA) einsetzen: Besonders beim Schutz sensibler personenbezogener Daten ist MFA Pflicht. Eine moderne IAM-Plattform ermöglicht nicht nur die einfache Integration von MFA, sondern kann diese kontextbasiert steuern – z. B. bei Zugriffen außerhalb des Firmennetzwerks oder zu ungewöhnlichen Zeiten.

Protokollierung & Audit-Trails aktiv nutzen: Im Fall eines Datenlecks verlangt die DSGVO eine schnelle Reaktion – in der Regel innerhalb von 72 Stunden. Voraussetzung dafür ist eine lückenlose Protokollierung aller Zugriffsversuche und Datenverarbeitungen. IAM-Systeme mit integrierten Audit-Logs ermöglichen volle Transparenz und Nachweisfähigkeit.

Verwandte Artikel

- Governance im Identity & Access Management – Warum sie heute unverzichtbar ist

- Wie eine Access Management Lösung Ihr Unternehmen unterstützen kann

- Wieso brauchen Sie eine IAM-Lösung?

- User Account Provisioning im Gesundheitswesen – Relevanz statt Firlefanz

- Sicheres Arbeiten im Home-Office mit HelloID: Effektives IP-Whitelisting und 2FA

- Attestation & Reconciliation für den gesamten User Lifecycle automatisieren

- Referenz-User vermeiden: Mit Business Rules zu sicherem Berechtigungsmanagement

- Trendbericht: Interne Datenschutzverletzungen durch Berechtigungsmanagement vermeiden

- So wichtig sind DSGVO, ISO, BSI und Co. für ihre Daten

- Single Sign-On im Unternehmen: Balance zwischen Effizienz und IT-Sicherheit