Role Based Access Control (RBAC)

Rollenbasierte Zugriffskontrolle als Fundament für effizientes Berechtigungsmanagement im IAM

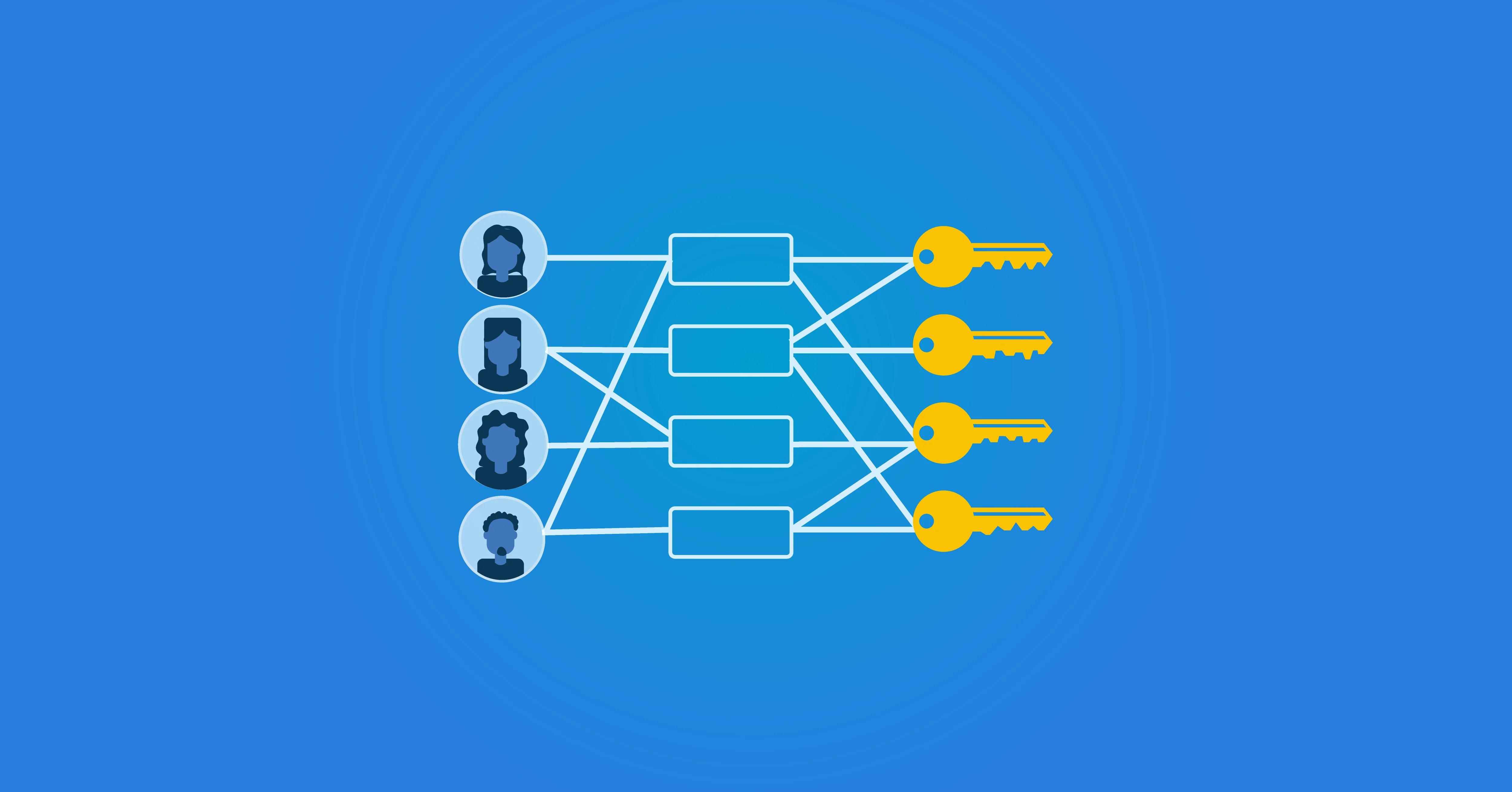

Role Based Access Control (RBAC) – auf Deutsch rollenbasierte Zugriffskontrolle – ist ein zentraler Ansatz im modernen Berechtigungsmanagement. Statt Zugriffsrechte und Berechtigungen individuell zu vergeben, werden diese über vordefinierte Rollenmodelle innerhalb Ihrer Organisation zugewiesen. Diese Rollen basieren typischerweise auf Merkmalen wie Abteilung, Funktion, Standort oder Kostenstelle eines Mitarbeiters.

Gerade im Kontext des Identity und Access Managements (IAM) bietet RBAC eine leistungsfähige und skalierbare Möglichkeit, Benutzerzugriffe systematisch zu verwalten – sicher, effizient und regelkonform. Durch die Zuweisung von Rechten auf Basis eines Rollenmodells können Sie die Berechtigungen, die bestimmte Benutzergruppen erhalten, auf einmal definieren. Dies spart viel Zeit, verhindert die Notwendigkeit, einzelnen Benutzern Berechtigungen zuzuweisen, und reduziert manuelle Fehler in diesem Prozess. Die verschiedenen RBAC-Rollen werden in der Regel in einer sogenannten RBAC-Tabelle festgehalten.

Wie funktioniert ein RBAC-Rollenmodell in der Praxis?

Stellen Sie sich vor, jeder Mitarbeitende in Ihrer Organisation erhält exakt die Berechtigungen, die er für seine jeweilige Funktion benötigt – automatisch, nachvollziehbar und ohne manuelle Eingriffe. Genau das ermöglicht RBAC.

Nehmen wir das Beispiel eines Mitarbeiters im Finanzwesen: Für seine tägliche Arbeit benötigt er Zugriff auf das CRM-System, das ERP sowie auf weitere spezialisierte Anwendungen. Statt diese Berechtigungen einzeln zu vergeben, definieren Sie eine RBAC-Rolle „Finanzabteilung“, der alle notwendigen Rechte zugewiesen sind. Sobald ein neuer Mitarbeiter dieser Abteilung beitritt, erhält er automatisch alle erforderlichen Zugriffsrechte.

Diese Automatisierung spart nicht nur Zeit und Kosten, sondern reduziert auch Sicherheitsrisiken durch fehlerhafte oder vergessene Rechtevergabe. Gleichzeitig sorgt das Modell dafür, dass bei Abteilungswechseln oder Ausscheiden eines Mitarbeiters die Berechtigungen automatisch angepasst oder entzogen werden.

RBAC in Verbindung mit IAM-Lösungen wie HelloID

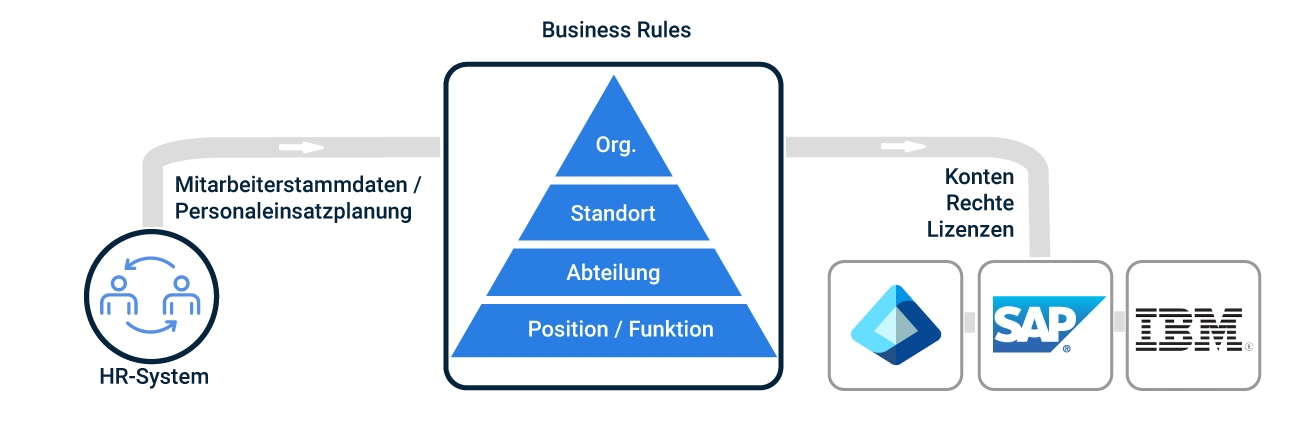

In modernen IAM-Plattformen wie HelloID wird das RBAC-Konzept mit sogenannten Business Rules umgesetzt. Diese Regeln legen fest, welche Rolle welchen Zugriff gewährt – und das vollständig automatisiert. Einmal eingerichtet, erkennt das System selbstständig, welcher Mitarbeiter welche Berechtigungen benötigt, abhängig von seiner aktuellen Rolle im Unternehmen.

Diese Kombination aus regelbasierter Steuerung und automatischer Rechtevergabe macht RBAC zu einem zentralen Pfeiler Ihrer IT-Governance. Sie behalten jederzeit den Überblick über alle Zugriffsrechte – bei gleichzeitiger Reduzierung des administrativen Aufwands.

Die Vor- und Nachteile von Role Based Access Control (RBAC)

RBAC bietet viele Vorteile, bringt aber auch einige Herausforderungen mit sich – worauf Sie achten sollten:

Die Vorteile von RBAC im Überblick

Strukturierte und vereinfachte Rechtevergabe

Mit RBAC verwalten Sie Zugriffsrechte nicht mehr individuell, sondern zentral über definierte Rollenmodelle. Dadurch entfällt der Aufwand, Berechtigungen für jeden Nutzer manuell zu konfigurieren. Das spart nicht nur wertvolle Zeit in der IT-Abteilung, sondern minimiert auch menschliche Fehler bei der Rechtevergabe.Erfüllung von Compliance-Anforderungen

Ob DSGVO, ISO 27001 oder branchenspezifische Richtlinien – mit RBAC dokumentieren Sie klar, wer worauf Zugriff hat und warum. Diese Transparenz erleichtert Audits erheblich und trägt dazu bei, die Sicherheit sensibler Daten zu gewährleisten. Zugriffe werden nachvollziehbar gesteuert, sodass nur autorisierte Personen auf geschützte Informationen zugreifen können.Überberechtigungen vermeiden und Compliance sichern

Überberechtigungen und Rechteansammlungen einzelner User werden durch ausschließliche Definition der Zugriffsrechte über das Rollenkonzept effektiv vermieden.Minimale Rechtevergabe für maximale Sicherheit

Gleichzeitig werden durch die Rollendefinition nach dem Principle of Least Privilege (PoLP) Audit- und Compliance-Anforderungen einfacher eingehalten und Überberechtigungen vermieden, die z.B. durch die gängige Praxis der Copy User schnell entstehen. Hierbei wird für einen neuen Mitarbeiter einfach das Benutzerkonto eines Kollegen mit den entsprechenden Berechtigungen kopiert. So werden möglicherweise jedoch ungewollt überflüssige Rechte vergeben, die der neue Kollege (noch) nicht braucht und durch die zudem hohe Lizenzkosten entstehen.Effiziente Rollentrennung für mehr Sicherheit und Compliance

Auch Prinzipien der Segregation of Duty (SoD) lassen sich durch ein vollständiges Berechtigungskonzept mit entsprechenden Ausschlussdefinitionen in einem IAM-Tool automatisch durchsetzen. Ein Vertriebsmitarbeiter sollte beispielsweise nicht gleichzeitig das Qualitätsmanagement für seine eigenen Aufgaben übernehmen; ein Personaler nicht sein eigenes Gehalt anpassen können.

Nachteile von RBAC im Überblick

Komplexität in der Planungsphase

Bevor Sie mit RBAC starten, müssen alle relevanten Rollen innerhalb Ihrer Organisation klar definiert sein. Das kann zeitaufwendig und komplex sein – insbesondere in größeren Unternehmen mit vielen Abteilungen und heterogenen Aufgabenprofilen. Ein bewährter Ansatz zur Vereinfachung ist das sogenannte Role Mining: Dabei analysieren Sie bestehende Benutzerberechtigungen systematisch und leiten daraus effiziente Rollenmodelle ab.Risiko der Rollenexplosion

Ein häufiges Problem ist die sogenannte Rollenexplosion: Wenn jede Ausnahme oder individuelle Anforderung zu einer neuen Rolle führt, entsteht schnell eine unüberschaubare Anzahl an Rollen. Das wiederum erhöht den Verwaltungsaufwand – und durchkreuzt die Vorteile von RBAC. Unser Tipp: Nutzen Sie Service-Automation, z. B. zur Vergabe temporärer Berechtigungen, um Ihre Rollenstruktur schlank und beherrschbar zu halten.

Rollenbasierte vs. attributbasierte Zugriffskontrolle – Zwei Ansätze für effektives Berechtigungsmanagement

Wenn es um sicheres und effizientes Berechtigungsmanagement im Rahmen einer IAM-Strategie geht, stoßen Sie unweigerlich auf zwei zentrale Konzepte: Role Based Access Control (RBAC) und Attribute Based Access Control (ABAC). Beide Methoden verfolgen das Ziel, Benutzern kontrollierten Zugriff auf Systeme und Daten zu gewähren – setzen jedoch unterschiedliche Mechanismen dafür ein. Die Wahl der richtigen Strategie kann maßgeblich beeinflussen, wie flexibel, sicher und regelkonform Ihre IT-Infrastruktur arbeitet.

Was ist der Unterschied zwischen RBAC und ABAC?

RBAC – Zugriff basierend auf Rollenmodellen

Bei Role Based Access Control (RBAC) werden Berechtigungen auf Grundlage vordefinierter Rollen vergeben. Diese Rollen spiegeln in der Regel organisatorische Merkmale wie Abteilung, Funktion, Standort oder Kostenstelle wider. Ein Benutzer erhält nur die Zugriffsrechte, die seiner Rolle entsprechen – einfach, klar strukturiert und leicht zu verwalten.

Beispiel: Ein Mitarbeiter in der Finanzabteilung erhält automatisch Zugriff auf ERP-, Buchhaltungs- und Controlling-Tools, sobald ihm die Rolle „Finanzbuchhalter“ zugewiesen wird.

ABAC – Zugriff auf Basis individueller Attribute

Im Gegensatz dazu arbeitet Attribute Based Access Control (ABAC) mit dynamischen Benutzer- und Objektattributen. Hier werden Berechtigungen nicht nur auf Rollenbasis, sondern anhand einer Vielzahl von Kontextfaktoren vergeben: etwa der Benutzerfunktion, Berufsbezeichnung, Datei-Sensibilität, dem Zugriffsziel, dem Dateityp, dem Ersteller eines Dokuments oder sogar dem Zeitpunkt des Zugriffs.

Beispiel: Ein Vertriebsmitarbeiter erhält nur dann Zugriff auf bestimmte Kundenakten, wenn er laut CRM-System für genau diesen Kunden zuständig ist – und das nur während seiner Arbeitszeit.

RBAC oder ABAC – Welche Zugriffskontrolle ist die richtige für Ihre Organisation?

RBAC in der Praxis:

Stellen Sie sich vor, Sie betreiben eine Klinik und möchten Ärzten Zugriff auf elektronische Patientenakten geben. Mit RBAC würden Sie allen Benutzern mit der Rolle „Arzt“ Zugriff auf sämtliche Patientendaten gewähren – oder differenziert nach Klinikstandort. Diese Methode basiert auf statischen Daten und lässt sich vergleichsweise einfach verwalten.

ABAC in der Praxis:

Bei ABAC könnten Sie Zugriff noch zielgerichteter steuern: Ein Arzt darf nur auf die Patientendaten zugreifen, wenn er laut Planungssystem tatsächlich für die Behandlung des betreffenden Patienten eingeplant ist. Zusätzlich könnte die Uhrzeit oder das Endgerät eine Rolle spielen. Diese Methode basiert auf dynamischen Attributen und bietet deutlich mehr Flexibilität – insbesondere in hochregulierten oder komplexen Umgebungen.

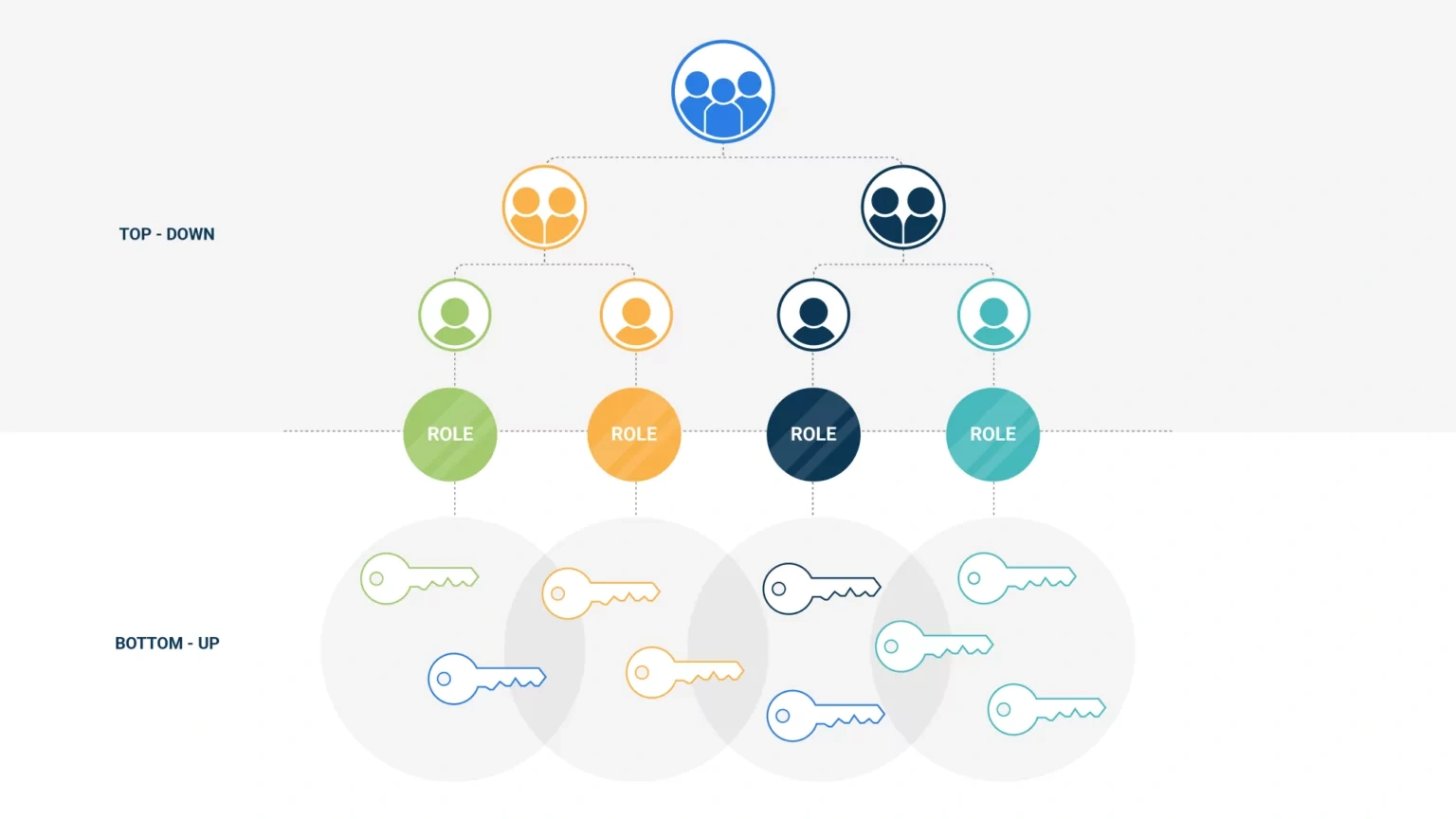

Role Engineering: Top-Down oder Bottom-Up

Möchten Sie mit RBAC arbeiten? Dann beginnen Sie mit der Festlegung der Rollen, die in Ihrer Organisation vorhanden sind. Sie können dabei zwischen zwei Vorgehensweisen wählen: Top-Down und Bottom-Up. Beim Top-Down-Ansatz beginnen Sie diesen Prozess mit den Funktionen innerhalb Ihrer Organisation, während Sie beim Bottom-Up-Ansatz mit Benutzerdaten beginnen. Beide Vorgehensweisen haben ihre eigenen Vorteile. Wir stellen die Unterschiede dar.

Top-down

Beim Top-down-Role-Engineering konzentrieren Sie sich auf die bestehenden Benutzer und die Funktionen, die sie ausüben. Sie erfassen dabei ihre Aktionen genau und identifizieren, welche Anwendungen sie häufig nutzen und welche nicht. Für die Durchführung dieser Analyse gibt es verschiedene Möglichkeiten. So können Sie einen Mitarbeiter einen Tag lang überwachen und dokumentieren, welche Anwendungen er verwendet. Alternativ können Sie Manager spezifischer Abteilungen interviewen und sie die benötigten Anwendungen ihrer Teammitglieder erfassen lassen. Ebenso können Systemverantwortliche einbezogen werden, die genau darlegen können, welche Funktionen niemals eine bestimmte Anwendung nutzen sollten.

Unabhängig von der Art der Top-down-Analyse, die Sie wählen, erhalten Sie so einen Überblick darüber, welche Anwendungen ein Mitarbeiter tatsächlich nutzt oder nutzen sollte. Dies ermöglicht es Ihnen beispielsweise, unnötig zugewiesene Berechtigungen zu entziehen – besonders wichtig, wenn Sie eine Least-Privilege-Strategie verfolgen.

Bottom-up

Neben einem Top-down-Ansatz können Sie sich auch für eine Bottom-up-Analyse entscheiden. Dabei betrachten Sie weniger die Funktionen der Benutzer, sondern suchen nach Zusammenhängen zwischen zugewiesenen Rechten und spezifischen Funktionen. Stellen Sie beispielsweise fest, dass alle Mitarbeiter der Finanzabteilung Zugriff auf das CRM- und das Bestellsystem haben? Dann könnte dieses Muster darauf hindeuten, dass diese Funktion immer Zugriff auf diese Systeme benötigt.

Es stehen zahlreiche Tools zur Verfügung, die Ihnen bei der Durchführung einer Bottom-up-Analyse helfen. Ein wichtiger Aspekt dabei ist die Qualität Ihrer Daten: Je sauberer Ihre Daten sind, desto präziser ist eine Bottom-up-Analyse. Umgekehrt kann jedoch auch eine Datenverunreinigung im Zusammenhang mit Berechtigungen zu fehlerhaften Schlussfolgerungen führen und die Qualität Ihrer Bottom-up-Analyse beeinträchtigen.

Role Mining

Eine weitere interessante Option ist Role Mining, eine Methode, die die Vorteile von Top-down- und Bottom-up-Role-Engineering kombiniert. Der Prozess besteht aus mehreren Schritten:

Die Erfassung bestehender Rollen.

Die Dokumentation bestehender Rechte(gruppen).

Die Entwicklung Ihres RBAC-Konzepts.

Die Evaluierung des Konzepts mit Stakeholdern wie Abteilungsleitern.

Die Erstellung Ihrer ersten Baseline-Version des Rollenmodells auf Grundlage der Ergebnisse der oben genannten Schritte.

Role Based Access Control mit HelloID

HelloID ist eine IAM-Lösung, die Sie maßgeblich bei RBAC unterstützt. HelloID fungiert als Vermittler zwischen Ihrem Quellsystem, wie einem HR-System, und Zielsystemen wie Active Directory (AD), Azure AD oder Google Workspace.

Sowohl für RBAC als auch für ABAC bietet HelloID umfassende Unterstützung und vereint so das Beste aus beiden Welten. Der Role-Mining-Prozess bei HelloID umfasst die folgenden Schritte:

Die Erfassung der Rollen.

Die Dokumentation bestehender Rechte(gruppen).

Die Entwicklung eines RBAC-Konzepts.

Die Evaluierung des Konzepts mit Stakeholdern, darunter Abteilungsleiter.

Diese Schritte führen zu einer ersten Baseline-Version des Rollenmodells, die Sie operativ anwenden können. Dieses Modell können Sie anschließend erweitern, regelmäßig aktualisieren und an neue Erkenntnisse anpassen.

Praktisch ist, dass HelloID Sie Schritt für Schritt durch den Role-Mining-Prozess führt. So können Sie problemlos und sorgenfrei mit RBAC arbeiten und die digitale Sicherheit Ihrer Organisation auf ein höheres Niveau heben. Neugierig, wie HelloID Sie bei diesem Prozess unterstützen kann? Lesen Sie unseren Blogbeitrag über die Nutzung von intelligentem Role Mining, in dem wir diese Methode ausführlich erläutern. Möchten Sie die Möglichkeiten selbst in der Praxis erleben? Buchen Sie jetzt eine Demo!

Verwandte Artikel

- Intelligenter Einsatz von RBAC: Maximale Sicherheit mit möglichst wenig Rollen

- Microsoft Copilot sicher nutzen: Warum eine starke IAM-Strategie entscheidend ist

- Wer sind die Stakeholder eines IAM-Projekts?

- Wie eine Service-Automation-Lösung Ihr Unternehmen unterstützen kann

- Wie eine User Provisioning – Lösung Ihr Unternehmen unterstützen und voranbringen kann

- Intelligentes Role Mining: Step by step zum maßgeschneiderten Rollenmodell

- User Provisioning im Vergleich: Manuelle Prozesse vs. Automatisierte Lösung

- Business Rule Management System: 5 zentrale Fragen für IT-Entscheider

- Referenz-User vermeiden: Mit Business Rules zu sicherem Berechtigungsmanagement

- Unangemessene Berechtigungen vermeiden: 6 praxisnahe Tipps für sicheres Berechtigungsmanagement