Segregation of Duties (SoD)

Was ist die Segregation of Duties (SoD) – Prinzip der Funktionstrennung?

Die Segregation of Duties (SoD), im Deutschen als Funktionstrennung bekannt, ist ein zentrales Sicherheitsprinzip innerhalb moderner Unternehmensorganisationen. Ziel ist es, sicherzustellen, dass kritische Geschäftsprozesse nicht vollständig von einer einzigen Person ausgeführt werden können – ein entscheidender Schritt, um Interessenkonflikte, Missbrauch und Betrug zu verhindern.

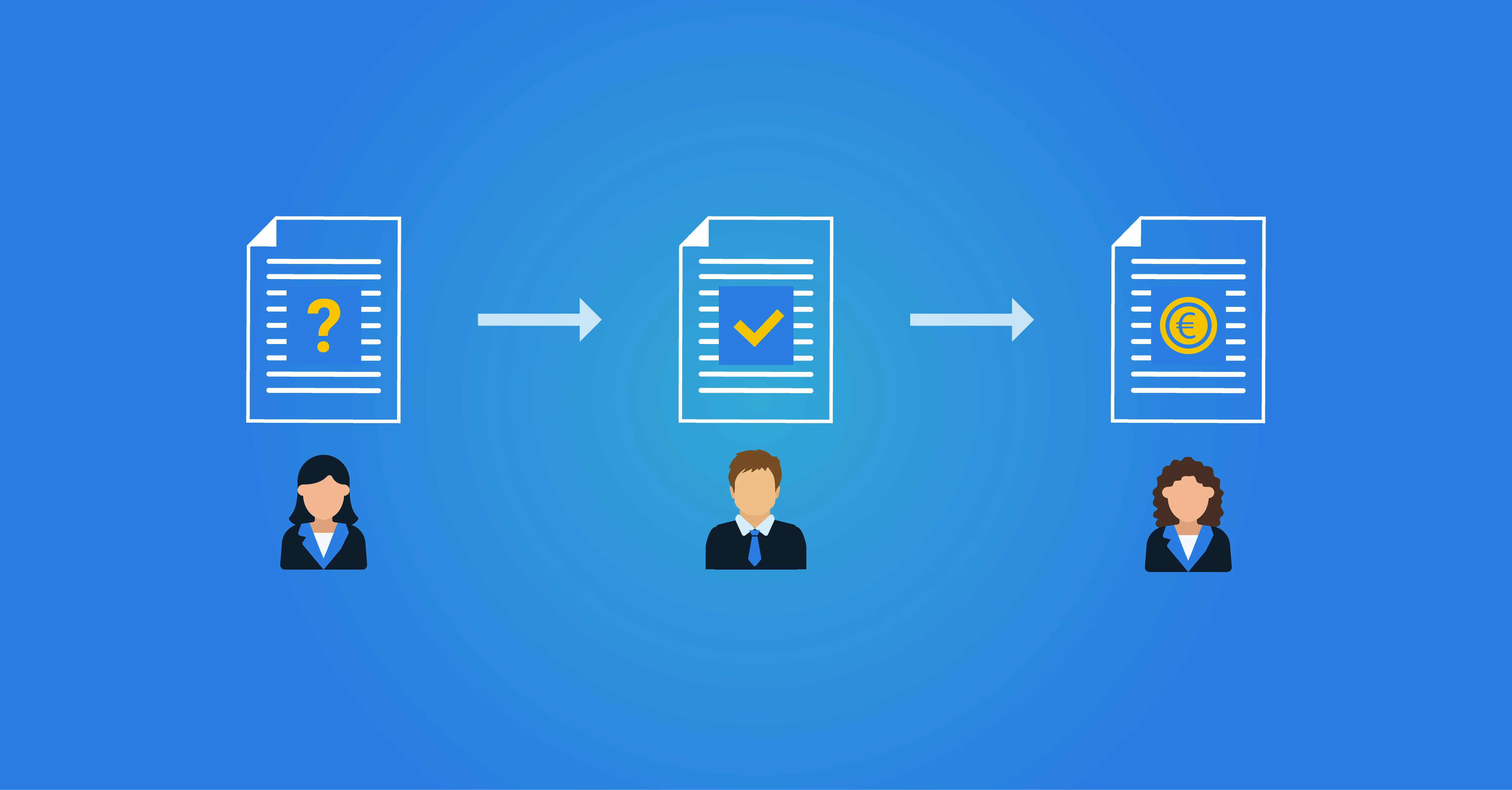

Ein klassisches Beispiel ist das Vier-Augen-Prinzip: Eine Person darf beispielsweise Bestellungen erfassen, jedoch nicht gleichzeitig deren Genehmigung erteilen. SoD-Richtlinien schreiben vor, dass solche Verantwortlichkeiten klar auf mehrere Personen verteilt werden. Bei besonders risikobehafteten Prozessen können sogar mehrstufige Genehmigungsverfahren erforderlich sein.

Die amerikanische Standardisierungsorganisation NIST definiert SoD als das Prinzip, dass kein Benutzer so viele Berechtigungen erhalten darf, dass er Systeme eigenmächtig und zu eigenen Gunsten manipulieren kann. Ein prägnantes Beispiel: Eine Person, die sowohl Gehaltszahlungen genehmigen als auch ausführen darf, könnte sich unbemerkt ein zu hohes Gehalt überweisen.

In einer zeitgemäßen IAM-Umgebung (Identity und Access Management) lässt sich die Funktionstrennung präzise und automatisiert umsetzen. So wird nicht nur die Einhaltung von Compliance-Vorgaben wie ISO 27001 oder SOX gewährleistet, sondern auch das Risiko von widersprüchlichen Berechtigungen und unbemerkten Zugriffsrechten minimiert.

Im Folgenden gehen wir detaillierter auf das Thema ein und erläutern die Rolle von Identity- und Access-Management-Systemen bei der Umsetzung von SoD.

Segregation of Duties (SoD) in der Praxis – Funktionstrennung für mehr Sicherheit im IAM

Die Segregation of Duties (SoD), ist ein praktisches Kontrollinstrument, das verhindert, dass geschäftskritische Prozesse von einer einzigen Person vollständig ausgeführt und kontrolliert werden.

Typische Szenarien für SoD

In der Praxis bedeutet dies, dass bestimmte Aufgaben und Verantwortlichkeiten klar voneinander getrennt werden:

Finanzkontrolle: Mitarbeiter dürfen keine eigenen Rückerstattungen beantragen oder selbst genehmigen.

Projektmanagement: Projektleiter prüfen und zeichnen Arbeitsergebnisse ab, sind jedoch nicht für deren alleinige Umsetzung und Freigabe verantwortlich.

HR-Prozesse: Personalabteilungen legen keine Gehaltsstufen fest, wenn sie gleichzeitig für die Einstellung verantwortlich sind.

Beschaffung & Inventar: Der Einkauf wird von anderen Personen durchgeführt als die Warenannahme und die Einbuchung ins Inventarsystem.

Diese klare Trennung minimiert menschliche Fehler, erschwert betrügerische Aktivitäten und reduziert Compliance-Risiken. Gleichzeitig schützt sie Schlüsselpersonen vor Verdachtsmomenten oder Erpressungsversuchen, insbesondere wenn sie mit sensiblen Daten arbeiten.

Konkrete Anwendungsbeispiele

Einige klassische Einsatzfelder der Segregation of Duties sind:

Einkauf vs. Zahlung: Wer Lieferanten auswählt und Bestellungen ausführt, darf nicht gleichzeitig Rechnungen freigeben.

Genehmigung vs. Buchhaltung: Wer Ausgaben genehmigt, darf diese nicht selbst verbuchen.

Lagerverwaltung vs. Inventur: Der Lagerverwalter führt keine eigene Bestandsaufnahme durch.

Projektmanagement vs. Projektbewertung: Der Projektleiter bewertet und genehmigt nicht seine eigenen Projektergebnisse.

Risiken ohne SoD

Fehlt diese Trennung, können gravierende Probleme entstehen:

Betrug: Mitarbeiter könnten Gelder oder Waren unbemerkt an sich selbst weiterleiten.

Fehler: Wer seine eigene Arbeit kontrolliert, übersieht eher Mängel oder nutzt Zugriffe missbräuchlich.

Vetternwirtschaft: Freunde oder Bekannte könnten bevorzugt eingestellt werden.

Manipulation: Warenbestellungen könnten zu privaten Zwecken erfolgen und verschleiert werden.

Das zugrunde liegende Prinzip ist immer dasselbe: Kein einzelner Mitarbeiter oder kleines Team sollte die volle Kontrolle über einen geschäftskritischen Prozess besitzen. Durch das Vier-Augen-Prinzip oder mehrstufige Kontrollen wird sichergestellt, dass jede Handlung überprüft wird – ein wesentlicher Bestandteil von Identity und Access Management (IAM)-Strategien.

Warum ist die Segregation of Duties für Ihre Organisation entscheidend?

Die Segregation of Duties (SoD) ist ein zentrales Prinzip für Sicherheit, Integrität und Compliance in Unternehmen. Sie sorgt dafür, dass kritische Geschäftsprozesse niemals vollständig in den Händen einer einzelnen Person liegen. Stattdessen werden Aufgaben und Verantwortlichkeiten bewusst auf mehrere Personen verteilt.

Schutz vor Betrug und Fehlverhalten

Das Kernziel von SoD ist es, bewussten Missbrauch und Betrug wirksam zu verhindern. Wenn jeder Abschnitt eines Prozesses von unterschiedlichen Personen kontrolliert wird, sinkt die Möglichkeit, Entscheidungen zum eigenen Vorteil zu treffen, drastisch.

Doch SoD schützt nicht nur vor vorsätzlichem Fehlverhalten – es verhindert auch unbewusste Fehler und rechtliche Risiken. Denken Sie an eine Führungskraft, die in finanziellen Schwierigkeiten steckt und versucht, Bilanzen zu „optimieren“, um Gehälter oder Rechnungen pünktlich zu begleichen. Selbst wenn die Absicht positiv ist, kann das schnell betrügerische Konsequenzen haben.

Unabhängige Prüfung als Erfolgsfaktor

Unternehmen ab einer gewissen Größe sollten über unabhängige Wirtschaftsprüfer verfügen, die sowohl Unternehmensführung als auch Funktionstrennung objektiv bewerten. Besonders in der Informationssicherheit verlangen Partner, Kunden oder Behörden häufig externe Zertifizierungen – etwa nach ISO 27001. Hier wird geprüft, ob Prozesse nicht nur definiert, sondern auch konsequent eingehalten werden.

Die wichtigsten Vorteile von Segregation of Duties

Die Einführung der Funktionstrennung bringt für Unternehmen zahlreiche Vorteile mit sich. Einige davon werden im Folgenden aufgeführt:

Minimiertes Betrugsrisiko: Klare Aufgabentrennung macht missbräuchliche Nutzung von Berechtigungen deutlich schwieriger.

Optimierte Geschäftsprozesse: Durch die Funktionstrennung werden Prozesse oftmals effizienter und fehlerfreier, da zusätzliche Überprüfungen stattfinden.

Verbesserte Compliance: Viele Normen, wie etwa die Baseline Informationssicherheit (BIO), verlangen ausdrücklich die Trennung widersprüchlicher Berechtigungen und Verantwortlichkeiten, um unbefugten oder unbeabsichtigten Missbrauch zu verhindern.

Segregation of Duties & Identity and Access Management – ein starkes Duo für Sicherheit und Compliance

Die Segregation of Duties (SoD) entfaltet ihre volle Wirkung erst dann, wenn sie mit einem leistungsstarken Identity und Access Management (IAM) kombiniert wird. Insbesondere die rollenbasierte Zugriffskontrolle (Role-Based Access Control, RBAC) bildet das Fundament moderner SoD-Strategien. Hierbei werden Rollen gezielt nach Abteilung, Funktion oder Verantwortungsbereich definiert. Das Ergebnis: Jeder Benutzer erhält exakt die Zugriffsrechte, die er für seine Aufgaben benötigt – nicht mehr und nicht weniger. Dieses Prinzip wird als „Principle of Least Privilege“ bezeichnet.

Mehr Transparenz durch Audit-Trails

Ein professionelles IAM-System geht weit über reine Zugriffsverwaltung hinaus. Es erstellt vollständige Audit-Trails, die sämtliche Benutzeraktivitäten lückenlos protokollieren. IT-Administratoren können dadurch jederzeit nachweisen, dass interne Vorschriften und regulatorische Anforderungen eingehalten werden. Zudem lassen sich Schwachstellen in der Rollenstruktur schnell erkennen und beheben.

Während solche Audit-Daten früher oft manuell zusammengetragen werden mussten – ein zeitintensiver Prozess mit vielen Beteiligten – sorgt ein modernes IAM wie HelloID für eine vollautomatische Erstellung dieser Protokolle. Das reduziert den Aufwand bei externen Audits oder internen Prüfungen erheblich.

Flexible Anpassung ohne Regelverstöße

In der Praxis sind Ad-hoc-Änderungen an Berechtigungen unvermeidlich – etwa bei neuen Projekten oder kurzfristigen Aufgaben. Ein gutes IAM-System stellt sicher, dass diese Anpassungen trotzdem SoD-konform bleiben.

Hier kommen Employee-Self-Service-Portale ins Spiel: Mitarbeiter können zusätzliche Zugriffsrechte selbst beantragen, die Genehmigung erfolgt über definierte Workflows durch zuständige Verantwortliche. Intelligente Systeme prüfen dabei schon während der Antragsstellung, ob die gewünschten Zugriffe gegen bestehende SoD-Richtlinien verstoßen – und blockieren diese, bevor Risiken entstehen.

SoD in der Praxis umsetzen

Die Einführung einer funktionierenden SoD-Strategie beginnt mit einer detaillierten Analyse aller Prozesse. Ziel ist es, herauszufinden, wo einzelne Personen oder kleine Teams zu viel Kontrolle besitzen. Anschließend werden Verantwortlichkeiten neu verteilt – ein Prozess, der regelmäßige Überprüfungen erfordert.

Ein modernes IAM-System wie HelloID unterstützt die Umsetzung der Segregation of Duties durch verschiedene Funktionen:

Automatisierte Berechtigungsvergabe: HelloID garantiert die automatische Zuweisung von Berechtigungen basierend auf Attributen wie Rolle, Kompetenzen oder Abteilung. Mithilfe sogenannter „Toxic Policies“ wird verhindert, dass widersprüchliche Rechte vergeben werden.

Service Automation mit Kontrollschleifen: Änderungen an Berechtigungen müssen durch Manager bestätigt werden. Auf Wunsch können zeitliche Beschränkungen konfiguriert werden, sodass Berechtigungen rechtzeitig entzogen werden.

Trennung administrativer Aufgaben: Konfiguration des Systems und Zuweisung von Rechten erfolgen durch getrennte Verantwortliche.

Lückenlose Protokollierung: Alle Aktivitäten werden aufgezeichnet, sodass im Falle eines Problems jederzeit überprüft werden kann, wer welche Änderungen vorgenommen hat.

Weitere Informationen

Möchten Sie mehr erfahren, wie HelloID Ihre Organisation bei der Implementierung der Segregation of Duties unterstützen kann?

Kontaktieren Sie uns gerneVerwandte Artikel

- Intelligenter Einsatz von RBAC: Maximale Sicherheit mit möglichst wenig Rollen

- Informationssicherheit in der Cloud

- Wer sind die Stakeholder eines IAM-Projekts?

- Wie eine Service-Automation-Lösung Ihr Unternehmen unterstützen kann

- Wieso brauchen Sie eine IAM-Lösung?

- Intelligentes Role Mining: Step by step zum maßgeschneiderten Rollenmodell

- Die Integration von Personio in Ihrem Identity Management macht IT & HR zu Freunden

- Referenz-User vermeiden: Mit Business Rules zu sicherem Berechtigungsmanagement

- Unangemessene Berechtigungen vermeiden: 6 praxisnahe Tipps für sicheres Berechtigungsmanagement

- Trendbericht: Interne Datenschutzverletzungen durch Berechtigungsmanagement vermeiden