Identity und Access Management (IAM)

Was ist Identity und Access Management (IAM) – und warum ist es wichtig?

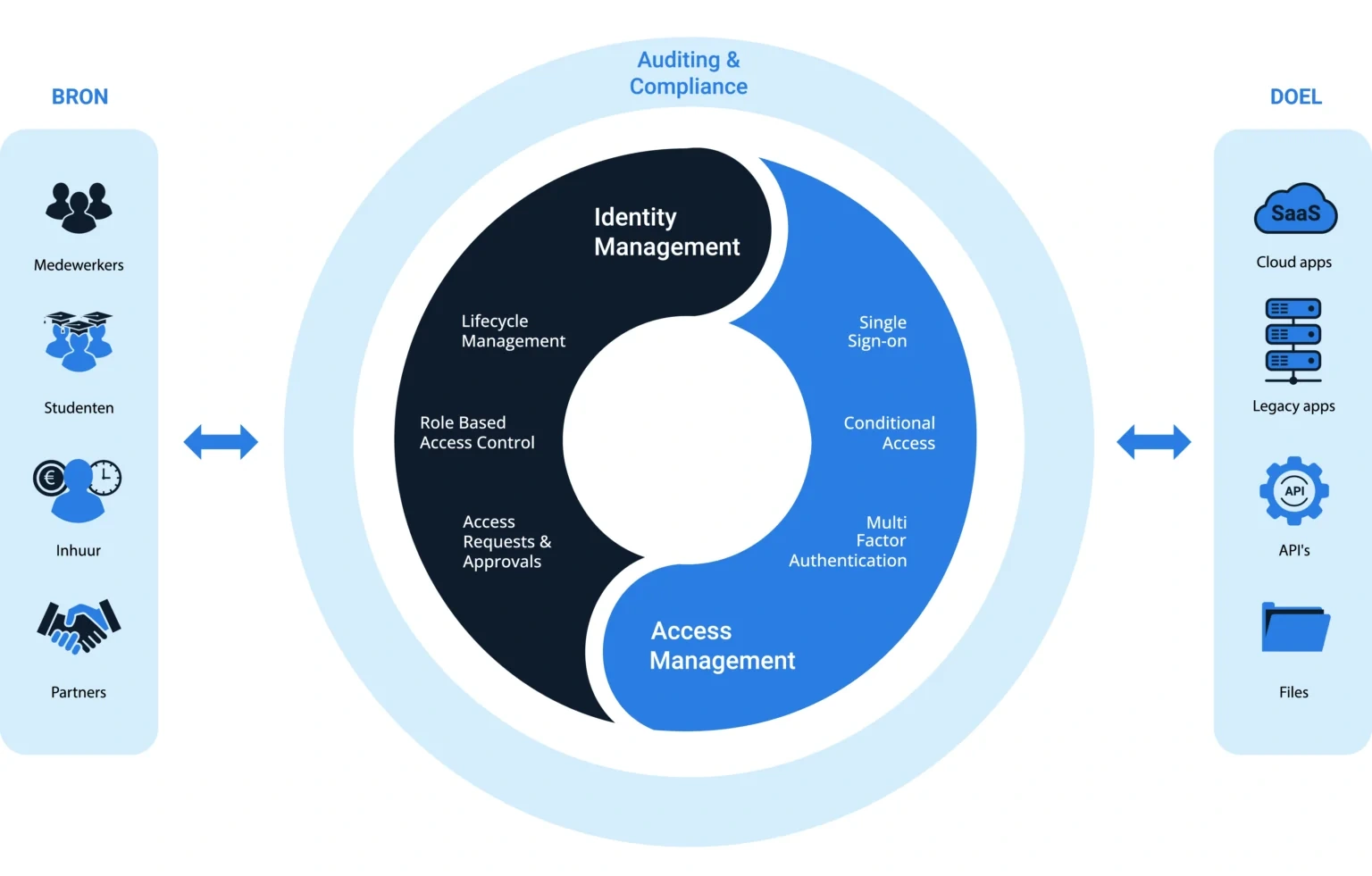

Identity und Access Management (IAM) hilft Unternehmen, digitale Identitäten zentral zu verwalten und Zugriffe sicher zu steuern. So wird sichergestellt, dass Mitarbeitende nur auf die Systeme und Daten zugreifen, die sie wirklich benötigen – automatisch, sicher und regelbasiert. IAM ist entscheidend für IT-Sicherheit, effizientes On- und Offboarding sowie die Einhaltung von Compliance-Anforderungen.

Unser kostenloses Whitepaper zeigt Ihnen, wie modernes User Provisioning mit IAM funktioniert.

Auf dieser Seite erfahren Sie alles über IAM, die Rolle von IAM-Technologie und wichtige Aspekte bei der Auswahl einer geeigneten IAM-Lösung.

Sie suchen eine IAM-Lösung?

Entdecken Sie unsere cloudbasierte IAM-Lösung HelloIDWarum IAM für Ihre Organisation entscheidend ist?

Vor einigen Jahren war der Einsatz von IAM für viele Organisationen noch ein Luxus. Ziel war es vor allem, die manuellen, sich wiederholenden Prozesse rund um die Erstellung und Verwaltung von Benutzerkonten sowie die Zuweisung und Nachverfolgung von Benutzerrechten effizient zu automatisieren. Heute hat sich diese Situation jedoch grundlegend geändert. Heutzutage gibt es zahlreiche Gründe, die den Einsatz von IAM zu einer absoluten Notwendigkeit machen. Dazu gehören die Reduzierung von Sicherheitsrisiken, aber auch die nachweisliche Einhaltung relevanter Gesetze und Vorschriften. Die wichtigsten Gründe im Überblick:

1. Schutz vor Sicherheitslücken und unautorisiertem Zugriff

Je stärker digitale Systeme miteinander vernetzt sind, desto größer das Risiko: Ein einzelner kompromittierter Zugang kann im schlimmsten Fall weitreichende Folgen haben – von Datenlecks bis hin zu Geschäftsunterbrechungen. Ein durchdachtes IAM-System stellt sicher, dass jede Identität geprüft und nur berechtigte Nutzer Zugriff auf sensible Systeme erhalten. So verhindern Sie seitlich eskalierende Angriffe und behalten die volle Kontrolle über Ihre digitale Infrastruktur.

2. Compliance sicherstellen – gesetzliche Anforderungen erfüllen

Die Einhaltung von Gesetzen wie der Datenschutz-Grundverordnung (DSGVO) ist nicht nur ein Muss, sondern auch ein Reputationsfaktor. Ein IAM-System hilft dabei, Zugriffsrechte transparent zu verwalten, Änderungen nachvollziehbar zu dokumentieren und Sicherheitsrichtlinien durchzusetzen – ein klarer Vorteil bei Audits oder Prüfungen durch Aufsichtsbehörden.

Moderne IAM-Lösungen unterstützen Sie dabei, Compliance-Vorgaben strukturiert, automatisiert und revisionssicher umzusetzen – insbesondere beim Schutz personenbezogener Daten.

3. Effizienz durch Automatisierung und klare Prozesse

Was früher ein manuell verwaltetes Chaos war – das Erstellen, Anpassen und Löschen von Benutzerkonten – wird heute durch intelligente IAM-Prozesse ersetzt. Rollenbasierte Zugriffsmodelle, automatisiertes On- und Offboarding und nahtlose Integration in bestehende IT-Infrastrukturen sorgen für klare Abläufe, weniger Aufwand und geringere Fehleranfälligkeit.

4. Benutzerfreundlichkeit trifft Sicherheit

Starke Sicherheit muss nicht auf Kosten der Nutzerfreundlichkeit gehen. IAM-Lösungen wie HelloID bieten moderne Funktionen wie Single Sign-On (SSO) oder Self-Service-Portale, mit denen Mitarbeitende schnell und einfach Zugang zu allen benötigten Systemen erhalten – ohne sich unzählige Passwörter merken zu müssen. Effizientes Arbeiten trifft auf sichere IT-Prozesse.

Was bedeutet Identity und Access Management konkret für Ihre Organisation?

Sichere Verwaltung von Benutzern und Zugriffsrechten in einer vernetzten Welt

Identity und Access Management (IAM) ist heute ein unverzichtbarer Bestandteil jeder modernen IT-Strategie. Unternehmen stehen vor der Herausforderung, eine stetig wachsende Zahl digitaler Systeme, Anwendungen und Datenquellen sicher und effizient zu verwalten. Dabei geht es längst nicht mehr nur um Komfort – es geht um IT-Sicherheit, Effizienz und die Einhaltung regulatorischer Anforderungen.

In unserer heutigen digitalen Welt müssen die Mitarbeiter zu jeder Zeit, von überall und mit jedem Gerät, Zugang zu den Daten haben, die sie für ihre Arbeit benötigen, und zwar einfach, schnell und sicher – On-Premise und in der Cloud.

Gleichzeitig gehören Daten zu Kunden, Mitarbeitern, Produkten, Prozessen oder Know How zu den wichtigsten Vermögenswerten einer Organisation. Sie sind in der Regel für bestimmte Personen gedacht und müssen entsprechend geschützt werden.

Mit IAM bekommt jeder autorisierte Mitarbeiter, automatisiert und regelbasiert, die korrekten Zugänge und Berechtigungen. Das entlastet die IT und erhöht die Datensicherheit.

Was bedeutet IAM für die IT (und für Sie)?

Für die IT-Abteilung ist die manuelle Verwaltung der Useraccounts, Zugänge und deren Berechtigungen organisatorisch sehr aufwendig, technisch komplex und anfällig für Fehler. Eine fehlerhaft gepflegte Zugangs- und Berechtigungsstruktur kann wiederum zu unnötigen Kosten, negativen IT-Audits, Reputationsschäden, Verlust von Daten, -Umsatz und -Kunden sowie unzufriedenen Mitarbeiter führen. Die aufwändige manuelle Verwaltung geht außerdem zulasten limitierter IT-Personalressourcen.

Mit einem Identity & Access Management System, bekommen nur autorisierte Mitarbeiter, automatisiert, regelbasiert und sicher einen korrekten Zugang zu ihren Systemen und Daten. So wird IT-Abteilung entlastet, erhöht sich die Datensicherheit und werden IT- und Geschäftsprozesse optimiert. Eventuelle IT-Audits kann man einfacher bestehen.

Die Grundlage des IAM

Die drei Säulen des Identity und Access Management

IAM besteht aus mehreren Säulen: Identifikation, Authentifizierung und Autorisierung. In diesem Abschnitt gehen wir näher auf die verschiedenen Säulen ein.

Identifikation

Die Identifikation bildet den ersten Bestandteil des IAM-Zugriffsprozesses. Mithilfe der Identifikation stellen Sie sicher, dass ein System, ein Dienstanbieter oder eine Organisation Ihre Identität ermitteln kann. Eine Entität wie ein Benutzer, eine Anwendung oder ein Gerät macht damit also ihre digitale Identität bekannt.IAM-Authentifizierung

Bezüglich der Identität muss der Endbenutzer belegen können, dass er derjenige ist, den er zu sein vorgibt. Die geläufigste Methode hierfür ist eine Kombination aus Benutzername und Passwort bei der Anmeldung. Eine andere Möglichkeit besteht z.B. in der Kombination aus „etwas Gemerktem“ (Passwort oder PIN) und „etwas Greifbaren“, einer Keycard, einem Mobiltelefon, einem Token, einem Fingerabdruck, etc. Dies bezeichnet man als starke Authentifizierung oder Zwei-Faktor- / Multi-Faktor-Authentifizierung.IAM-Autorisierung

Eine noch wichtigere Rolle im Identity und Access Management spielt heutzutage die Autorisierung des Users. Sie bestimmt, auf welche Bereiche (Ressourcen) ein Benutzer im Netzwerk zugreifen kann. Ressourcen sind bspw. Systeme, Anwendungen, Daten, Drucker, gemeinsam genutzte Elemente, etc. Während die Authentifizierung noch ziemlich einfach umzusetzen ist, so ist die Autorisierung oft ein komplexer Satz aus Regeln. Je nach Position in der Organisation, variieren die Zugriffsrechte im Netzwerk. Komplex wird dies vor allem dann, wenn ein Benutzer auf mehreren Stellen des Stellenplanes eingesetzt wird. Oft fehlt auch die Dokumentation, was ein Mitarbeiter für seine Position (Funktion, Rolle, Standort) genau dürfen soll. Hieraus ergibt sich die Herausforderung durch ein umfangreiches Reporting erst einmal festzustellen, welche Berechtigungen die Mitarbeiter aktuell haben und ob diese den notwendigen Berechtigungen entsprechen.

Software für Identity und Access Management

Die Authentifizierung und Autorisierung eines Benutzers im Netzwerk bilden also den Kern eines erfolgreichen Identity und Access Managements. Ohne eine entsprechende Identity und Access Management Software ist die Benutzerverwaltung und das Berechtigungsmanagement jedoch oft unnötig kompliziert, fehleranfällig und kostet der IT unnötig viel Zeit. Eine gute IAM-Software entlastet die IT-Abteilung und erhöht gleichzeitig die Datensicherheit:

Eine professionelle IAM Software bietet folgende Vorteile und Funktionen:

Mehr Zeit für die IT dank automatisierte und regelbasierte Benutzerverwaltung

Verbessertes Service Level und zufriedene User mit Workflow-Management & Self Service

Erhöhte Sicherheit dank Cloud Single Sign-On (SSO) und Multi Faktor Authentifizierung

Mehr Sicherheit dank strukturierte Berechtigungsvergabe mit Role Based Access Control & Access Governance

Mehr Kontrolle sowie verbesserter Überblick und Compliance mit (Audit-)Reporting

Wofür steht IAM? – Identity & Access Management im Überblick

IAM setzt sich aus zwei eng miteinander verzahnten Funktionsbereichen zusammen: dem Identity Management (IdM) und dem Access Management (AM).

Identity Management (IdM): Verwaltung digitaler Identitäten und Zugriffsrechte:

Das Identity Management – auch bekannt als Identity Governance & Administration (IGA) – bildet die Grundlage einer jeden IAM-Strategie. Es befasst sich mit der strukturierten Verwaltung aller Benutzeridentitäten innerhalb einer Organisation.Zu den zentralen Aufgaben gehören:

Die Erstellung, Pflege und Deaktivierung von Benutzerkonten

Die Verwaltung relevanter Benutzerattribute (z. B. Rolle, Abteilung, Standort)

Die Zuweisung und Dokumentation von Zugriffsrechten, die festlegen, auf welche Anwendungen und Informationen ein Benutzer Zugriff hat

Ein effektives Identity Management sorgt dafür, dass jede digitale Identität eindeutig, überprüfbar und aktuell ist. Es gewährleistet, dass Benutzer genau die Berechtigungen erhalten, die sie für ihre Aufgaben benötigen – nicht mehr und nicht weniger.

Access Management (AM): Sicherer Zugriff zur richtigen Zeit:

Das Access Management, auch bekannt als Zugriffsverwaltung, ergänzt das Identity Management und stellt sicher, dass nur verifizierte Benutzer Zugriff auf die richtigen Systeme und Daten erhalten – und zwar in genau definierten Situationen.Kernfunktionen des Access Managements:

Benutzerauthentifizierung (z. B. über Single Sign-On, Zwei-Faktor-Authentifizierung)

Zugriffssteuerung basierend auf Richtlinien und Rollen

Protokollierung und Monitoring von Zugriffsvorgängen

Während das Identity Management definiert, wer was darf, regelt das Access Management, ob und wie dieser Zugriff tatsächlich gewährt wird. Es schützt digitale Ressourcen in Echtzeit und reduziert potenzielle Angriffsflächen erheblich.

Identity Governance & Administration (IGA): Die nächste Entwicklungsstufe von IAM

In vielen Organisationen ersetzt der Begriff IGA – Identity Governance & Administration zunehmend den Begriff IAM. Laut der Marktforschungsfirma Gartner bezeichnet IGA moderne Lösungen, die Governance-Funktionalitäten, Benutzerverwaltung und automatisierte Provisionierung in einer Plattform vereinen.

Eine IGA-Lösung bietet die Möglichkeit, den kompletten Access Life Cycle über verschiedene Systeme hinweg zu verwalten – von der Benutzererstellung über Rollenänderungen bis zur sicheren Deaktivierung. Für IT-Leiter bietet IGA eine strategische Grundlage, um Risiken zu minimieren, Audits zu bestehen und gesetzliche Vorgaben wie die DSGVO zuverlässig umzusetzen.

Warum Identity & Access Management unverzichtbar ist

Ein IAM-System funktioniert nur dann effektiv, wenn Identity Management und Access Management nahtlos ineinandergreifen. Die alleinige Verwaltung von Identitäten ohne geeignete Zugriffskontrolle birgt ebenso Risiken wie eine reine Zugriffskontrolle ohne eindeutige Identitätsdaten.

Ein vollständiges IAM-System sorgt dafür, dass:

Nur autorisierte Personen Zugriff auf vertrauliche Daten erhalten

Rollen und Rechte jederzeit nachvollziehbar und überprüfbar sind

Rechtliche Anforderungen (z. B. DSGVO, ISO 27001) effizient erfüllt werden

Mitarbeitende einfach, sicher und produktiv auf benötigte Systeme zugreifen können

Kernkomponenten von Identity & Access Management (IAM)

Eine moderne IAM-Lösung (Identity und Access Management) ist weit mehr als nur eine Benutzerverwaltung – sie ist ein zentrales Werkzeug, um Zugriffsrechte zu steuern, Sicherheitsrisiken zu minimieren und gleichzeitig Compliance-Anforderungen zuverlässig zu erfüllen. Für IT-Verantwortliche und Entscheider ist es entscheidend, die zentralen Bausteine von IAM zu verstehen. Hier sind die wichtigsten Kernkomponenten im Überblick:

1. Verwaltung des Identity Lifecycle

In jeder Organisation ist der Mitarbeiterbestand einem ständigen Wandel unterworfen: Neue Mitarbeitende treten ein, Rollen ändern sich, andere verlassen das Unternehmen. Genau hier setzt die Identity Lifecycle-Verwaltung an – ein zentrales Element von IAM.

IAM-Systeme sorgen dafür, dass digitale Identitäten während des gesamten Arbeitsverhältnisses korrekt angelegt, verwaltet und beim Ausscheiden zeitnah deaktiviert werden. So bleibt sichergestellt, dass nur aktuelle Mitarbeitende mit definierten Rollen Zugriff auf sensible Systeme und Daten haben. Das reduziert Risiken und schafft klare Verantwortlichkeiten.

2. Verwaltung von Autorisierungen

Die Autorisierungsverwaltung regelt, welche Benutzer Zugriff auf welche Anwendungen, Systeme oder Daten erhalten – und in welchem Umfang. Je nach Funktion oder Abteilung variieren diese Zugriffsrechte erheblich.

Da sich organisatorische Anforderungen ständig ändern – etwa durch neue Applikationen, Prozesse oder regulatorische Vorgaben – müssen auch Autorisierungen flexibel angepasst werden können. Eine IAM-Lösung unterstützt genau das: Sie erlaubt eine dynamische, rollenbasierte Rechtevergabe, die sich automatisiert an neue Rahmenbedingungen anpasst. Für IT-Leiter bedeutet das: mehr Kontrolle, weniger Verwaltungsaufwand.

3. Verwaltung des Zugriffs (Access Management)

Die Zugriffsverwaltung – auch als Access Management bekannt – ist ein weiteres zentrales Element von IAM. Sie gewährleistet, dass sich Mitarbeitende sicher und effizient bei allen benötigten Systemen anmelden können, ohne dabei Sicherheitskompromisse einzugehen.

Ein Beispiel: Die Empfehlung, für jede Anwendung ein separates, starkes Passwort zu verwenden, erhöht die Sicherheit – erschwert aber die tägliche Arbeit. IAM-Lösungen bieten hier mit Single Sign-On (SSO) oder Multi-Faktor-Authentifizierung (MFA) komfortable und zugleich sichere Alternativen. So greifen Mitarbeitende mit nur einer Anmeldung auf alle autorisierten Ressourcen zu – und die IT behält die volle Kontrolle über jeden Zugriff.

4. Auditing und Berichterstattung

In Zeiten der DSGVO und anderer branchenspezifischer Vorgaben reicht es nicht mehr aus, nur sicher zu sein – man muss Sicherheit auch nachweisen können. Das ist insbesondere für Geschäftsführer und Compliance-Verantwortliche von großer Bedeutung. Jegliche Handlungen, die Benutzer ausführen müssen nachvollziehbar sein. Dabei muss nicht nur ersichtlich sein, welche Handlungen ausgeführt wurden, sondern auch, welcher Benutzer dies wann getan hat.

Ein leistungsfähiges IAM-System bietet umfassende Audit- und Reporting-Funktionen, mit denen sämtliche Zugriffe, Änderungen und Prozesse dokumentiert werden. So lassen sich Benutzeraktionen jederzeit nachvollziehen und gegenüber internen wie externen Prüfern transparent belegen. Tools wie HelloID mit seinem Modul Service-Automation unterstützen diese Anforderungen mit integrierten Genehmigungs-Workflows und revisionssicheren Protokollen.

Die Rolle von Identity und Access Management (IAM) in der übergeordneten Sicherheitsstrategie

Identity und Access Management (IAM) ist weit mehr als eine administrative Funktion – es ist ein zentrales Element jeder modernen IT-Sicherheitsarchitektur. Als strategische Säule verknüpft IAM Zugriffsrechte, Benutzeridentitäten und Authentifizierungsprozesse mit übergreifenden Sicherheitsprinzipien. Insbesondere in Kombination mit etablierten Sicherheitskonzepten wie Zero Trust, Least Privilege und Single Sign-On (SSO) entfaltet IAM sein volles Potenzial.

Zero Trust & IAM: Vertrauen ist gut – Kontrolle ist besser

Zero Trust ist ein Sicherheitsmodell, welches 2010 von John Kindervag entwickelt wurde und nach dem Prinzip „never trust, always verify“ funktioniert. Es geht davon aus, dass weder interne noch externe Netzwerke grundsätzlich vertrauenswürdig sind – jede Zugriffsanfrage muss daher individuell geprüft und authentifiziert werden.

IAM spielt dabei eine Schlüsselrolle, denn zentrale Bestandteile des Zero-Trust-Ansatzes sind starke Authentifizierung, feingranulare Autorisierung und Zugriffsmanagement auf Basis verifizierter Identitäten. Durch IAM wird Zero Trust technisch umsetzbar: Nur wer eindeutig identifiziert ist und explizite Zugriffsrechte besitzt, erhält Zugriff – und zwar nur genau dort, wo es notwendig ist.

Für IT-Leiter ist diese Kombination besonders wertvoll: Sie erlaubt es, Sicherheitsrichtlinien konsistent über alle Systeme hinweg zu implementieren und gleichzeitig Transparenz und Nachvollziehbarkeit sicherzustellen.

Bei Zero Trust stehen Authentifizierung und Autorisierung laut dem National Cyber Security Center (NCSC) im Mittelpunkt. Diese Begriffe spielen auch bei IAM eine unverzichtbare Rolle. Es ist daher keine Überraschung, dass IAM und Zero Trust eng miteinander verbunden sind und Synergien aufweisen.

Least Privilege & IAM: Minimale Rechte, maximale Sicherheit

Das Least-Privilege-Prinzip verfolgt ein klares Ziel: Jeder Benutzer erhält ausschließlich die Zugriffsrechte, die er für seine aktuelle Rolle und Aufgabe wirklich benötigt – nicht mehr und nicht weniger. Dadurch wird das Risiko im Falle kompromittierter Zugangsdaten signifikant reduziert. Gelangen beispielsweise böswillige Akteure in den Besitz der Anmeldedaten eines Mitarbeiters – Dann erhalten sie im schlimmsten Fall nur Zugriff auf die Daten und Systeme, die für diesen Benutzer zugänglich sind, während alle anderen Systeme geschützt bleiben. Dadurch wird der Schaden bei einem Cyberangriff begrenzt.

IAM bildet die technologische Basis, um dieses Prinzip automatisiert und skalierbar umzusetzen. Rollenbasierte Zugriffssteuerung (RBAC), automatisches Entziehen nicht mehr benötigter Berechtigungen (Deprovisioning) und kontinuierliches Monitoring sorgen dafür, dass sich Zugriffsrechte stets am tatsächlichen Bedarf orientieren.

Für Geschäftsführer und IT-Entscheider bedeutet das: höhere IT-Sicherheit, geringere Angriffsflächen und bessere Auditierbarkeit – bei gleichzeitig reduzierter administrativer Belastung.

Single Sign-On (SSO) & IAM: Effizienz trifft Sicherheit

Single Sign-On (SSO) ist eine Authentifizierungsmethode, die es ermöglicht, dass sich Benutzer einmalig anmelden und anschließend auf alle autorisierten Systeme und Anwendungen zugreifen können – ohne wiederholte Eingabe von Passwörtern. Sozusagen: Ein Login - Alles drin!

Die Integration von SSO in eine IAM-Strategie sorgt für den idealen Spagat zwischen Benutzerfreundlichkeit und Sicherheitsniveau. Mitarbeiter profitieren von vereinfachten Zugängen, während die IT-Abteilung durch zentrale Verwaltung und Transparenz über alle Logins hinweg die Kontrolle behält.

IAM definiert dabei exakt, welche Benutzer welche Rechte für welche Systeme erhalten – SSO setzt diese Richtlinien komfortabel im Alltag um. Für moderne Unternehmen bedeutet das: sichere, effiziente und regelkonforme Benutzerzugänge auf allen Ebenen.

Worauf Sie bei der Auswahl einer IAM-Lösung achten sollten

Die Einführung einer Identity und Access Management (IAM)-Lösung ist ein strategischer Schritt – nicht nur technisch, sondern auch organisatorisch. Sie wirkt sich direkt auf Sicherheit, Compliance und Effizienz in deinem Unternehmen aus. Deshalb ist es entscheidend, bei der Auswahl einer IAM-Lösung nichts dem Zufall zu überlassen.

Benutzerfreundlichkeit als Erfolgsfaktor

Eine IAM-Plattform muss vor allem eins sein: einfach bedienbar – sowohl für die IT als auch für die Endanwender. Denn nur wenn das System intuitiv funktioniert und übersichtlich konfigurierbar ist, lässt sich die Verwaltung von Identitäten und Zugriffsrechten effizient skalieren. Komplexe Benutzeroberflächen, umständliche Workflows oder technische Hürden führen hingegen zu unnötigem Mehraufwand und bremsen dein IT-Team aus.

Für IT-Leiter bedeutet das: Achte auf eine klar strukturierte Benutzerführung, automatisierbare Prozesse und eine einfache Integration in bestehende Systeme. IAM darf kein Bottleneck werden – sondern muss den Betrieb spürbar entlasten.

Support & Partnerschaft – lokal und kompetent

Die Einführung und der Betrieb einer IAM-Lösung werfen Fragen auf. Deshalb ist ein verlässlicher Support essenziell. Besonders vorteilhaft ist es, wenn dein Anbieter nicht nur global aktiv, sondern auch lokal präsent ist – inklusive Ansprechpartnern, die deine Sprache sprechen und deine regulatorischen Anforderungen kennen.

Gerade für Geschäftsführer ist das wichtig: Der richtige Partner hilft nicht nur bei technischen Problemen, sondern begleitet die Organisation durch alle Phasen der Digitalisierung – vom Rollout bis zur kontinuierlichen Weiterentwicklung.

Funktionsumfang & Systemkompatibilität

Ein professionelles IAM-System muss den gesamten Lifecycle von Identitäten abdecken: von der Erstellung über das Zuweisen von Berechtigungen bis zur automatisierten Deaktivierung nicht mehr benötigter Accounts. Ebenso wichtig ist die Kompatibilität mit bestehenden Quell- und Zielsystemen – sei es Active Directory, HR-System, Microsoft 365 oder branchenspezifische Anwendungen.

Für moderne Unternehmen bedeutet das: IAM darf keine parallele Welt aufbauen, sondern muss sich nahtlos in bestehende Prozesse und IT-Infrastrukturen einfügen.

IDaaS vs. On-Premises: Welche IAM-Lösung passt zu Ihrem Unternehmen?

Stellen Sie sich vor, Sie leiten ein wachsendes Technologieunternehmen. Ihr IT-Team ist knapp besetzt, die Infrastruktur verteilt sich auf lokale Server und verschiedene Cloud-Dienste. In diesem Fall ist eine cloudbasierte IAM-Lösung wie HelloID eine attraktive Option.

Vorteile von IDaaS-Lösungen wie HelloID

Mit Identity as a Service (IDaaS) entfallen aufwendige Hardwareinvestitionen und der Wartungsaufwand für eigene Server. HelloID wird vollständig in der Cloud betrieben und kann schnell implementiert werden. Das bedeutet: schnelle Time-to-Value, planbare Kosten und maximale Entlastung deiner IT-Abteilung.

Hinzu kommt ein Höchstmaß an Sicherheit: HelloID wird regelmäßig durch unabhängige Auditoren – z. B. Deloitte Risk Services – überprüft und entspricht den strengsten Standards für Datenschutz und Informationssicherheit.

Alternativ: On-Premises für maximale Kontrolle

Benötigen Sie hingegen eine Lösung, die individuell anpassbar ist oder möchten Sie die vollständige Kontrolle über Daten und Systeme behalten? Auch das ist mit HelloID möglich. Die Lösung kann als On-Premises-Variante betrieben werden, sodass Sie Flexibilität und Autonomie behalten – insbesondere bei sensiblen Compliance-Anforderungen.

Fazit: Es kommt auf Ihre Anforderungen an

Ob Cloud-basiert oder lokal installiert: Die beste IAM-Lösung ist die, die zu Ihren geschäftlichen Anforderungen, Ihrer Sicherheitsstrategie und Ihrer IT-Ressourcen passen. Lassen Sie sich am besten von unseren Experten beraten, um die passende Architektur für Ihre Organisation zu finden.

Beliebte IAM-Tools im Überblick

Wer sich mit IAM beschäftigt, stellt schnell fest, dass das Angebot an IAM-Tools sehr breit gefächert ist – der Markt für Identity und Access Management bietet eine breite Palette an Lösungen – von internationalen Technologieriesen bis zu spezialisierten Anbietern. Hier ein kleiner Überblick:

SolarWinds Access Rights Manager

Oracle Identity Cloud Service

IBM Security Identity and Access Assurance

SailPoint IdentityIQ

Ping Identity

HelloID: Effizientes IAM aus Europa

Tools4ever bietet mit HelloID eine moderne und sichere IAM-Lösung, die speziell für mittelständische und große Organisationen in Europa entwickelt wurde. HelloID läuft vollständig in der Cloud und unterstützt Unternehmen dabei, die steigenden Anforderungen an Datenschutz, Sicherheit und Nachvollziehbarkeit effizient zu erfüllen. Darüber hinaus ist unsere Lösung schnell implementiert und keine maßgeschneiderte Implementierung erfordert. Die Investitionen, die HelloID erfordert, sind daher sehr begrenzt.

Ein großer Vorteil: HelloID ist eine niederländische Lösung, die zu 100 % den EU-Datenschutzrichtlinien entspricht. Zudem sorgt unsere lokalen Teams weltweit für schnelle Kommunikation, kompetenten Support und tiefes Verständnis für regionale Anforderungen – ein unschätzbarer Vorteil für Geschäftsführer und IT-Verantwortliche, die nicht auf globale Callcenter angewiesen sein wollen.

IAM: Unverzichtbar für digitale Sicherheit und Compliance

Identity und Access Management ist kein optionales Sicherheitsfeature – es ist der Schlüssel zur Kontrolle Ihrer digitalen Infrastruktur. IAM ermöglicht es Ihnen, exakt zu steuern, wer auf welche Systeme, Daten und Anwendungen zugreifen darf, und stellt gleichzeitig sicher, dass alle Prozesse den geltenden gesetzlichen Vorgaben entsprechen.

Zudem bietet eine moderne IAM-Lösung umfassende Audit- und Reporting-Funktionen, mit denen Sie jederzeit nachweisen können, dass Ihr Unternehmen DSGVO- und ISO-konform arbeitet.

Sie möchten sehen, wie sich IAM in der Praxis anfühlt? Dann entdecken Sie die Möglichkeiten von HelloID in einer kostenlosen Live-Demo. Unsere Experten zeigen Ihnen, wie einfach und wirkungsvoll Identity und Access Management heute sein kann – ob in der Cloud oder On-Premises.

Jetzt Demo buchen und HelloID selbst erleben.

Noch kein Tools4ever-Kunde, aber neugierig auf die Möglichkeiten?

Vereinbaren Sie einen TerminVerwandte Artikel

- Governance im Identity & Access Management – Warum sie heute unverzichtbar ist

- Die Bedeutung von Governance im IAM

- Schluss mit dem „Eh-da-Leute“ Ansatz für die IT!

- Ein reibungsloser Start für neue Mitarbeiter

- Intelligenter Einsatz von RBAC: Maximale Sicherheit mit möglichst wenig Rollen

- Microsoft Copilot sicher nutzen: Warum eine starke IAM-Strategie entscheidend ist

- Informationssicherheit in der Cloud

- Wer sind die Stakeholder eines IAM-Projekts?

- Wie eine Access Management Lösung Ihr Unternehmen unterstützen kann

- Wie eine Service-Automation-Lösung Ihr Unternehmen unterstützen kann