Was ist Multi-Faktor-Authentifizierung (MFA)?

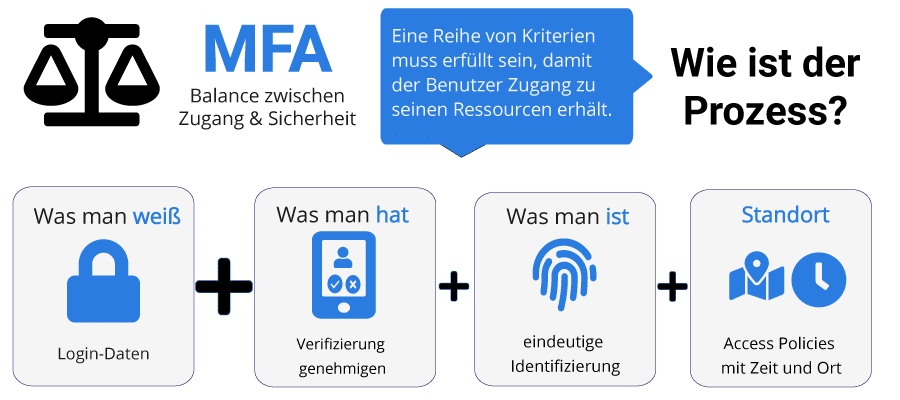

Multi-Faktor-Authentifizierung (MFA) ist ein Prozess der Account-Sicherheit, der zwei oder mehrere separate Schritte erfordert, damit ein Benutzer seine Identität nachweisen kann. Es bezieht sich häufig auf die Anmeldung an einem Computer, Netzwerk (Active Directory), einer Anwendung oder einer anderen Ressource. Um einen Multi-Faktor-Authentifizierungsprozess abzuschließen, müssen Sie in jeder Phase bestimmte Anmeldeinformationen angeben oder bestimmte Bedingungen erfüllen. Während „Zwei-Faktor-Authentifizierung“ nach wie vor ein beliebter Begriff ist, hat sich Multi-Faktor-Authentifizierung (MFA) zunehmend zum Oberbegriff entwickelt.

Identität nachweisen kann. Es bezieht sich häufig auf die Anmeldung an einem Computer, Netzwerk (Active Directory), einer Anwendung oder einer anderen Ressource. Um einen Multi-Faktor-Authentifizierungsprozess abzuschließen, müssen Sie in jeder Phase bestimmte Anmeldeinformationen angeben oder bestimmte Bedingungen erfüllen. Während „Zwei-Faktor-Authentifizierung“ nach wie vor ein beliebter Begriff ist, hat sich Multi-Faktor-Authentifizierung (MFA) zunehmend zum Oberbegriff entwickelt.

So gut wie jeder kennt die gängigste Form der Authentifizierung: Benutzername und Passwort. Seit der Erstellung individueller Benutzerkonten für den Computer- und Anwendungszugriff sind Benutzernamen und Passwörter die Standardvoraussetzungen.

Immer mehr Cloud-Services fügen den klassischen Eingabeaufforderungen für Benutzernamen und Kennwörter zusätzliche Authentifizierungsschritte hinzu. Sollten die Zugangsdaten für den Benutzernamen und das Passwort des Benutzers gefährdet sein, benötigt man dennoch weitere Informationen oder Verfahren, um sich anzumelden. Einmal-PIN (oder ein „Einmalpasswort“) oder Verifizierungscodes können an den Benutzer per Text/SMS oder E-Mail gesendet werden. Die Eingabe dieser eindeutigen Werte entspricht dem zusätzlichen Authentifizierungsschritt. Online-Banking und Personal Finance Apps nutzen diese MFA-Methode regelmäßig, insbesondere wenn sich Benutzer mit neuen Geräten anmelden.

5 Authentifizierungenfaktoren

Im Bereich der Authentifizierung ist ein „Faktor“ etwas, mit dem die Identität eines Benutzers überprüft werden kann. So zählt beispielsweise die Kombination aus Benutzername und Passwort, als ein einziger Faktor. MFA kombiniert zwei oder mehr Faktoren, um den Authentifizierungsprozess sicherer zu machen. Für jeden Faktor, der für die Authentifizierung benötigt wird, wird es exponentiell schwieriger, sich als Benutzer auszugeben.

Multi-Faktor-Authentifizierung kann zwei oder mehr der folgenden Faktoren erfordern[iii]:

Wissen – bezieht sich auf „etwas, das man kennt“. Wissen ist der häufigste Faktor, der bei allen Authentifizierungsmethoden verwendet wird und Benutzername und Passwort beinhaltet. Auch Sicherheitsfragen gehören hierunter. Die Kombination von Benutzername und Passwort mit einer Sicherheitsfrage gilt nach wie vor als Ein-Faktor-Authentifizierung, da beide in diese Kategorie fallen.

Eigenschaft – bezieht sich auf „etwas, das du bist“. Dieser Authentifizierungsfaktor umfasst alle biometrischen Daten, die als Zugangsdaten dienen können. Beispiele sind Fingerabdrücke, DNA-, Gesichtserkennungs- und Netzhautscans. Diese Art der Authentifizierung wird immer beliebter bei mobilen Geräten mit integrierten Fingerabdruckscannern und Gesichtserkennung.

Besitz – bezieht sich auf „etwas, das man hat“. Klassisch sind SmartCards und Hardware-Token im Besitz von Benutzern. Einmalpasswörter (OTPs), die per Text/SMS oder E-Mail an die Mobiltelefone der Nutzer gesendet werden, sind unter diesem Faktor zusammengefasst. Der Einsatz mobiler Geräte trägt dazu bei, das Risiko des Verlusts physischer Gegenstände wie SmartCards zu verringern.

Standort – bezieht sich auf alle geografischen oder netzwerkbasierten Einschränkungen, die den Authentifizierungsmethoden zur zusätzlichen Sicherheit hinzugefügt werden können. Neben anderen Faktoren müssen die Benutzer die Standortbedingungen erfüllen, die für die Authentifizierung der jeweiligen Ressource konfiguriert wurden. Beispielsweise dürfen Benutzer nur dann auf eine Anwendung zugreifen, wenn sie sich in Ihrem Unternehmensnetzwerk oder in einem bestimmten Land befinden.

Zeit – bezieht sich auf alle Einschränkungen, die hinzugefügt werden können, um die Authentifizierung innerhalb eines bestimmten Zeitraums zu gewährleisten. Auf diese Weise sind die Faktoren Zeit und Ort ähnlich. Zeitabhängige Faktoren sorgen für Sicherheit, wenn Ihre Benutzer in bestimmten Zeiträumen – z.B. außerhalb von 9-17 Uhr – keinen Grund zur Anmeldung haben.

Zeit- und ortsbezogene Faktoren können kombiniert werden, um immer restriktivere Bedingungen zu schaffen. Ein Beispiel: Drei Versuche, sich innerhalb eines 10-minütigen Zeitfensters bei Bobs Benutzerkonto anzumelden, sind noch nicht verdächtig. Menschen geben häufig die Anmeldeinformationen falsch ein. Es wäre jedoch verdächtig, wenn diese Versuche innerhalb desselben Zeitraums aus New York, Chicago und Los Angeles stammen würden.

Multi-Faktor-Authentifizierung (MFA) im Alltag

Die Identifizierung dieser Authentifizierungsfaktoren ist ziemlich einfach, wenn wir den Kontext des EC-Kartenbeispiels überdenken. Um Geld abheben zu können, müssen Sie sich zunächst authentifizieren. Ihre Geldkarte dient als „etwas, das Sie haben“ (Besitz) und Ihre benutzerdefinierte PIN-Nummer ist „etwas, das Sie kennen“ (Wissen).

Rein hypothetisch könnten verschiedene Faktoren oder Bedingungen eingesetzt werden. Ihre Bankkarte kann anstelle der PIN z.B. einen Fingerabdruck erfordern. MFA würde von „etwas, das man kennt“ gegen „etwas, das man ist“ (Eigenschaft) ausgetauscht.

Wenn Ihre Bank die Anzahl der Geldautomaten-Standorte, zu denen Sie Zugang haben, einschränkt, tritt der Standortfaktor in Kraft. Limits für das Transaktionsvolumen über einen Tag hinweg, setzen einen Zeitfaktor durch.

Während MFA nicht bei jedem Zugriff eingesetzt wird, frieren Kreditunternehmen z.B. Karten ein, die weit außerhalb des normalen Tätigkeitsbereichs verwendet wurden.

Wenn Bob aus New York plötzlich seine Karte in Los Angeles mehrmals benutzt hat, könnte dies zunächst verdächtig wirken. Er ist vielleicht im Urlaub, aber die abgelegene Aktivität erscheint verdächtig. Dadurch wird das Konto automatisch gesperrt, in der Annahme, dass seine Karte gestohlen wurde. Der Versuch, sich unter allzu bizarren Umständen zu authentifizieren, sollte sicherlich rote Fahnen aufstellen.

Top-Thema: Mehr Sicherheit im Home-Office

Ihre VPN-Verbindung ist nur mit einem Benutzernamen und Passwort abgesichert? Das reicht nicht! Verbindungen nach außen müssen entsprechend abgesichert sein.

VPN-Verbindung smart, einfach und ohne hohe Investionskosten absichern. Erfahren Sie mehr über MFA im Home-Office

Einmalpasswörter (OTPs) auf dem Vormarsch

Die Kombination von Benutzernamen und Kennwort-Anmeldeinformationen bleibt die häufigste Authentifizierungsmethode. Während Unternehmen die Bedeutung von mehr Sicherheit leicht erkennen, waren zusätzliche Authentifizierungsfaktoren früher eine teure und zeitaufwändige Investition. Dank der Schaffung von Einmalpasswörtern (OTPs) in den letzten Jahren ist diese Barriere für die Implementierung von MFA weitgehend verschwunden. Infolgedessen steigt die Akzeptanz.

Die Akzeptanz von MFA steigt, da Endanwender die Anwendung intuitiver und einfacher denn je finden. Kostenlose Software-Clients sind jetzt für den Einsatz auf Mobiltelefonen verfügbar, die OTPs für Cloud-Ressourcen generieren, die eine MFA unterstützen.

OTP-Clients setzen oft kurze Gültigkeitsfenster, bevor sie den Anmeldewert ändern. Der OTP-Reset des Google Authenticators erfolgt z.B. alle 30 Sekunden, wodurch das Risiko stark minimiert wird, sollte ein Wert gefährdet sein. Mehr Sicherheit ist nur dann wirklich erfolgreich, wenn der Prozess auch benutzerfreundlich und reibungslos verläuft. Die heutige MFA ist simpel genug, um einen strengeren Zugang zu gewährleisten, ohne versehentlich Anreize für Workarounds zu schaffen.

[ii] https://www.infosecurity-magazine.com/news/google-survey-finds-two-users/

Tools4ever Informatik GmbH

Hauptstraße 145-147

51465 Bergisch Gladbach

Deutschland

Phone: +49 2202 2859-0

Email: [email protected]